Firewall-urile tradiționale se numără printre cele mai des utilizate - și pe care ne bazăm - straturi de apărare în cadrul strategiilor de securitate cibernetică a rețelei OT . Cu toate acestea, credința că simpla existență a unui firewall garantează securitatea este o concepție greșită. Firewall-urile, deși sunt concepute pentru a fi gardieni, nu sunt imune la vulnerabilități. În acest blog, discutăm șapte cazuri specifice în care prezența unui firewall, deși percepută ca fiind pivotul unei strategii de securitate, a devenit, fără să vrea, o cale de acces neautorizat la o rețea pentru actorii care reprezintă o amenințare.

Ce este un CVE?

Un CVE (Common Vulnerability and Exposure) este un identificator standardizat pentru o vulnerabilitate de securitate sau un punct slab al unui software, hardware sau firmware. CVE-urile sunt utilizate pentru a identifica în mod unic și a urmări aceste vulnerabilități, facilitând astfel schimbul de informații despre problemele de securitate între organizații, cercetători în domeniul securității și furnizori și coordonarea eforturilor acestora pentru a le reduce.

7 CVE-uri notabile care au avut impact asupra firewall-urilor

3580

Descriere: O vulnerabilitate identificată în interfața serviciilor web a Software Cisco Adaptive Security Appliance (ASA) și Software Cisco Firepower Threat Defense (FTD).

Daune potențiale: Această vulnerabilitate ar putea permite unui atacator de la distanță, neautentificat, să efectueze atacuri de traversare a directoarelor, permițându-i să citească fișiere sensibile pe un sistem vizat.

Link: CVE-2020-3580

1579

Descriere: A fost găsit un defect în Palo Alto Networks PAN-OS înainte de 8.1.10. și 9.0.0.

. Pagube potențiale: Atacatorii de la distanță ar putea profita de această vulnerabilitate pentru a executa comenzi arbitrare ale sistemului de operare, putând prelua controlul total al sistemului afectat.

Link: CVE-2019-1579

6721

Descriere: O vulnerabilitate descoperită în SonicOS de la SonicWall.

Pagube potențiale: Atacatorii de la distanță ar putea exploata această vulnerabilitate pentru a provoca o negare de serviciu (DoS) prin intermediul unor pachete fragmentate special create, cu impact asupra disponibilității sistemului.

Link: CVE-2018-6721

5638

Descriere: O vulnerabilitate în Apache Struts 2 versiunile anterioare 2.3.32 și 2.5.x anterioare 2.5.10.1.

Pagube potențiale: Acest lucru a permis atacatorilor să execute atacuri de execuție a comenzilor de la distanță prin intermediul unei valori Content-Type prelucrate, ceea ce ar putea duce la încălcări ale datelor sau la exploatarea ulterioară a rețelei.

Link: CVE-2017-5638

0801

Descriere: O vulnerabilitate identificată în Software Cisco ASA care rulează pe anumite produse Cisco ASA.

Daune potențiale: Atacatorii de la distanță ar putea exploata această vulnerabilitate pentru a executa cod arbitrar sau pentru a determina reîncărcarea unui sistem, ceea ce ar putea duce la compromiterea sau oprirea sistemului.

Link: CVE-2016-0801

CVE-2014-0160 (Heartbleed)

Descriere: O vulnerabilitate gravă în OpenSSL TLS Heartbeat Extension.

Pagube potențiale: Defecțiunea Heartbleed a permis atacatorilor să citească memoria sistemelor protejate de versiuni vulnerabile ale OpenSSL, ceea ce ar putea duce la scurgerea de informații sensibile, cum ar fi parole, chei private și altele.

Link: CVE-2014-0160

4681

Descriere: O vulnerabilitate care afectează Oracle Java 7 înainte de actualizarea 7.

Daune potențiale: A permis atacatorilor să execute de la distanță cod arbitrar prin vectori legați de Reflection API, ceea ce ar putea duce la compromiterea sistemului.

Link: CVE-2012-4681

Securitate fără compromisuri OT

Firewall-urile tradiționale continuă să joace un rol esențial în modelarea cadrului de securitate OT al organizațiilor, iar înțelegerea și abordarea vulnerabilităților lor inerente rămân esențiale. Dar este evident că, deși firewall-urile nu sunt în niciun caz depășite, faptul că se bazează doar pe protecția lor nu oferă o protecție adecvată împotriva amenințărilor emergente. Construirea unei adevărate strategii de apărare în profunzime, centrată pe o Unidirectional Security Gateway sau pe o diodă de date în DMZ, garantează că datele pot fi transmise strict într-o singură direcție. Această aplicare fizică înseamnă că datele pot fi trimise fără nicio amenințare de a primi în schimb date sau comenzi rău intenționate. În acest caz, chiar dacă ar exista o vulnerabilitate software, natura fizică a acestor gateway-uri de securitate impune un perimetru de apărare împotriva amenințării, izolând rețeaua dvs. de expunere.

În profunzime: Diode de date vs Firewall-uri: Compararea securității rețelei, a fluxului de date și a conformității

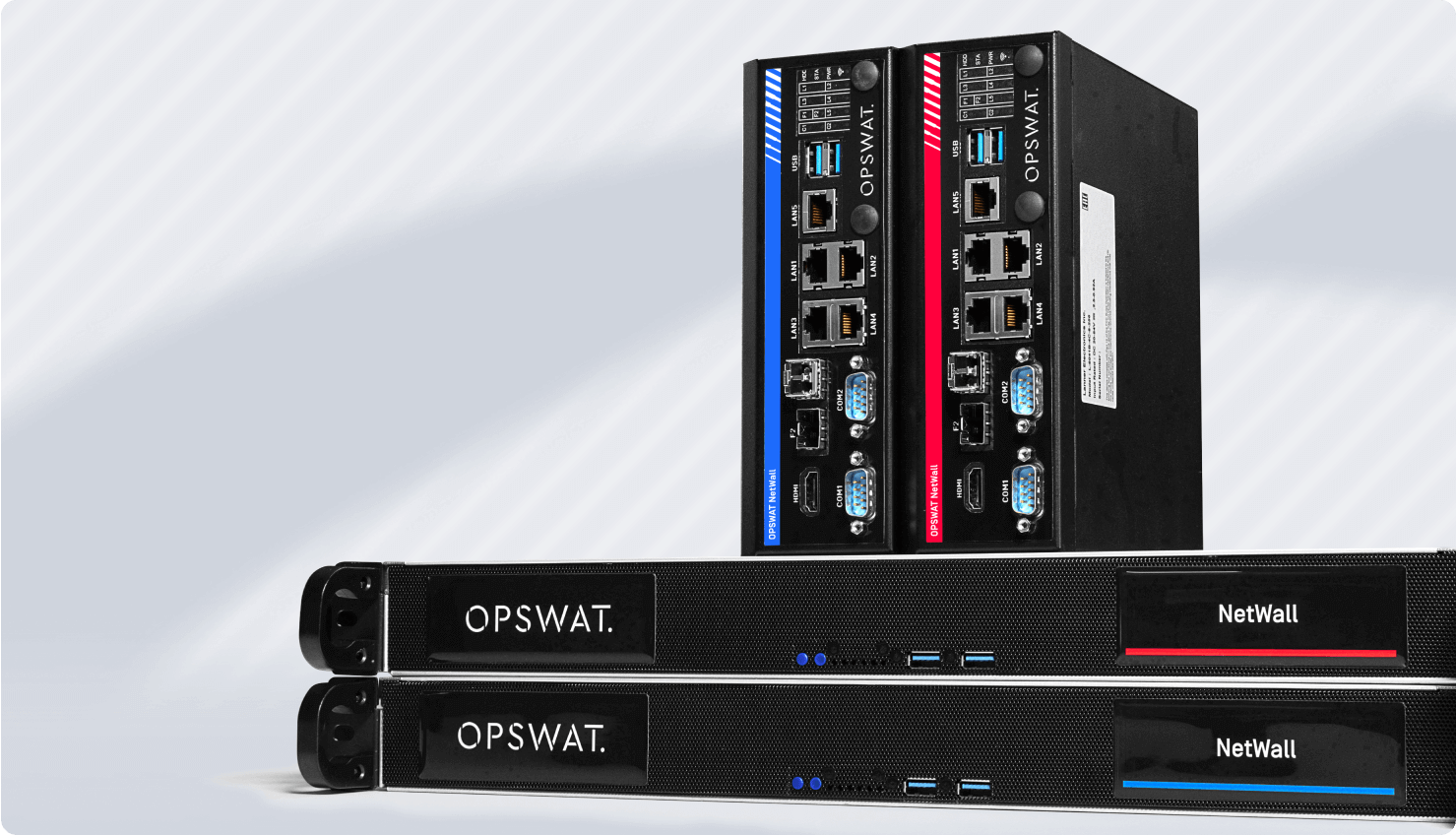

MetaDefender NetWall: Next-Level Security Gateway și Optical Diode

Având în vedere aceste tipuri de vulnerabilități, OPSWAT a dezvoltat NetWallseria noastră de gateway-uri de securitate avansate și diode optice, pentru a proteja mediile OT critice de peisajul amenințărilor în continuă evoluție. Disponibil într-o varietate de configurații și factori de formă, NetWall este conceput pentru a simplifica complexitatea securității rețelei ca o soluție ușor de utilizat, scalabilă și sigură.

Descoperiți de ce NetWall este de încredere la nivel global pentru a apăra unele dintre cele mai critice medii din lume