Așteptarea semnalării unei noi familii de programe malware de către fluxurile publice de amenințări vă poate expune timp de câteva ore. În acest interval, campaniile se răspândesc, credențialele sunt furate, iar breșele pot începe să se deplaseze lateral. Această postare arată modul în care MetaDefender Sandbox de la OPSWAT(motorul din spatele Filescan.io) reduce această fereastră cu ajutorul analizei comportamentale la nivel de instrucțiuni, al despachetării automate și al căutării similarităților bazate pe ML. Acest lucru oferă echipelor SOC, cercetătorilor malware și CISO-urilor o cale practică către detecții mai timpurii și cu o încredere mai mare.

Problema: un "OSINT lag" exploatat de atacatori

În peisajul actual al amenințărilor, diferența dintre "eveniment minor" și "incident major" se măsoară în ore. Noile fișiere binare circulă adesea cu mult înainte ca informațiile din surse deschise (OSINT) să le ajungă din urmă, oferind adversarilor un avans crucial. Cercetările noastre recente arată că:

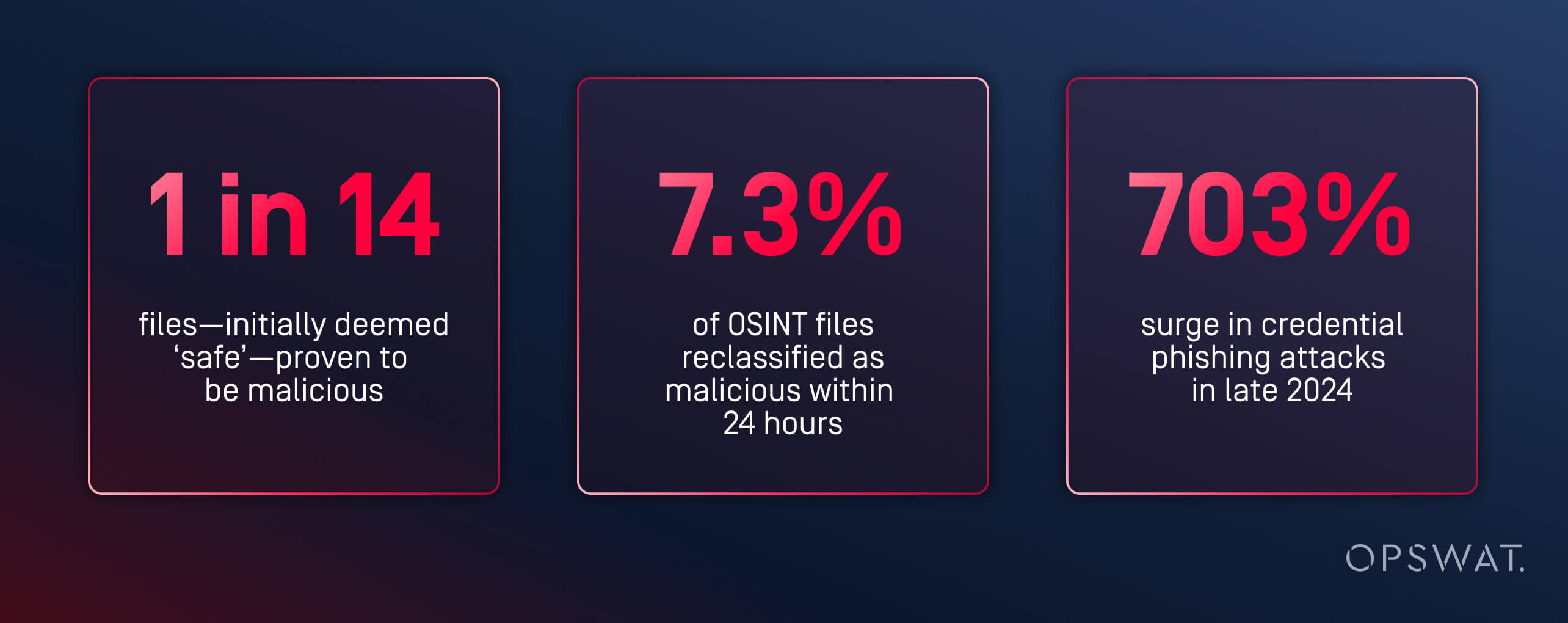

- 1 din 14 fișiere pe care fluxurile TI publice le ignoră inițial sunt de fapt rău intenționate, exact genul de mostre timpurii care alimentează campaniile ulterioare.

- Filescan.io scoate la suprafață aceste amenințări în medie cu ~24 de ore mai devreme decât sursele convenționale, micșorând fereastra în care atacatorii se pot infiltra.

- Toate acestea se întâmplă în timp ce volumele de phishing cu credențiale au crescut cu ~700%, iar dezvăluirile de vulnerabilități au tendința de a ajunge la peste 50 000 într-un singur an, ceea ce extinde suprafața de atac și numărul de fișiere binare "la prima vedere" pe care SOC trebuie să le trieze.

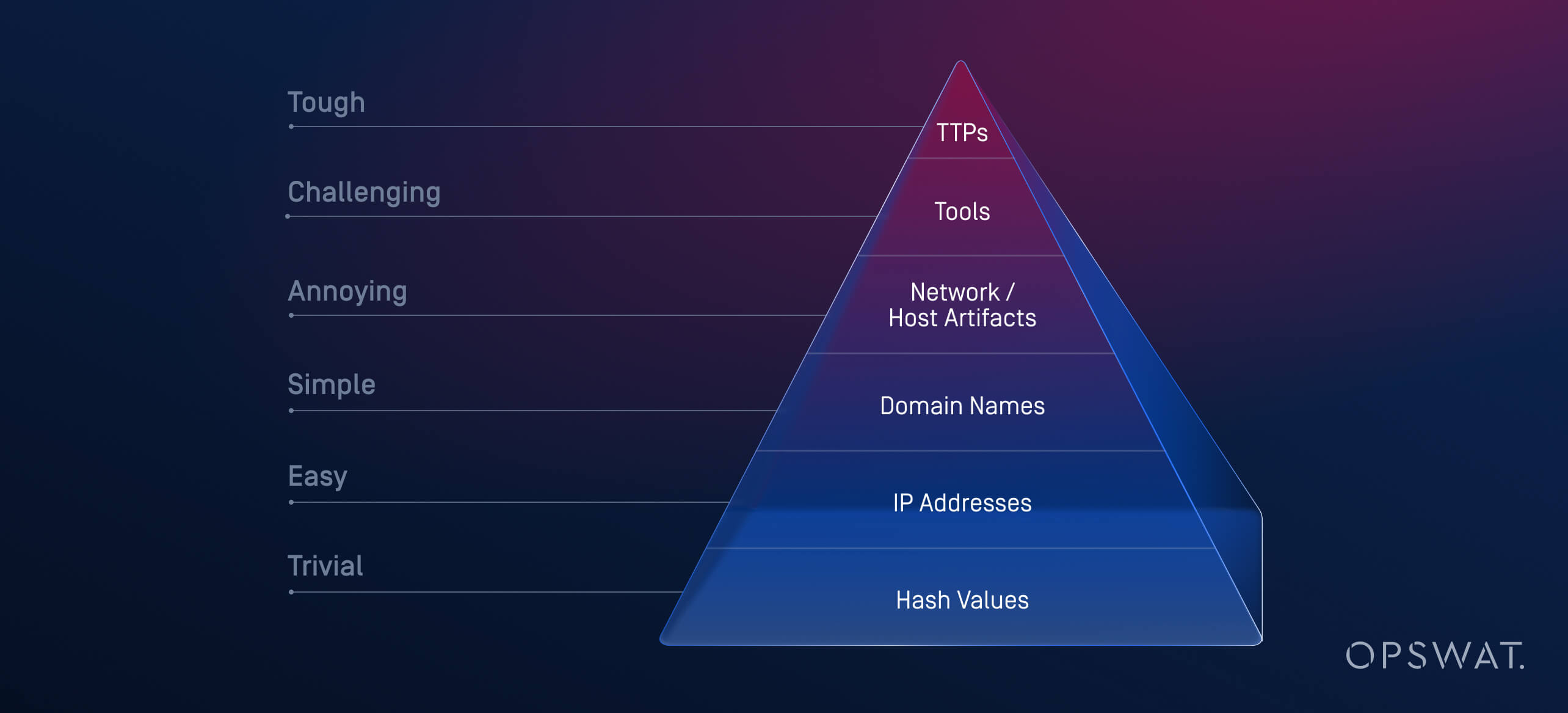

Concluzia: Așteptarea indicatorilor comunitari nu mai este o strategie. Aveți nevoie de o modalitate de a evalua riscul înainte ca o regulă YARA să ajungă pe un feed public - și de a face acest lucru la scară de întreprindere, fără a îneca analiștii în zgomot.

Ce s-a schimbat: Malware-ul este mai dens, mai ascuns și cu mai multe etape

Doar controalele statice se luptă cu evaziunea modernă. În toate eșantioanele observăm:

- Gating comportamental (de exemplu, TLS callbacks, sarcini utile geo-fenced, execuție întârziată) care se ascund în sandbox-uri și evită detonarea naivă.

- Trucuri de codare (de exemplu, marcatorii UTF-16 BOM) care încalcă analizoarele simpliste.

- Inflația Packer (VMProtect, NetReactor, ConfuserEx) înfășoară încărcătoare cu mai multe etape care dezvăluie scopul doar în memorie.

- Tehnologia fără fișiere (PowerShell, WMI) mută logica decisivă în RAM, unde scanerele centrate pe disc au cea mai mică vizibilitate.

- Complexitatea crește: fișierul rău intenționat mediu are acum 18,34 noduri de execuție (față de 8,06 anul trecut), reflectând scripturi înlănțuite, LOLBIN-uri și sarcini utile etapizate.

Implicații: Pentru a recâștiga aceste 24 de ore, apărătorii au nevoie de un adevăr comportamental la nivel de instrucțiuni, cu o descompunere consecventă, o introspecție a memoriei și o corelare automată care transformă semnalele timpurii în verdicte fiabile.

Avantajul MetaDefender Sandbox : Comportamentul pe primul loc, toate celelalte pe locul doi

MetaDefender Sandbox de la OPSWAT, motorul care alimentează Filescan.io, este construit special pentru a reduce decalajul OSINT, concentrându-se pe modul în care se comportă un eșantion, nu pe semnătura care i se potrivește.

Capacitățile Core includ:

1. Emulare la nivel de instrucțiuni pentru a învinge evaziunea modernă - Gestionează apelurile TLS, trucurile de sincronizare și logica blocată pe regiune, astfel încât sarcinile utile să se expună complet. Neutralizează BOM UTF-16 și capcane similare ale analizorului pentru a păstra observabilă întreaga cale de execuție.

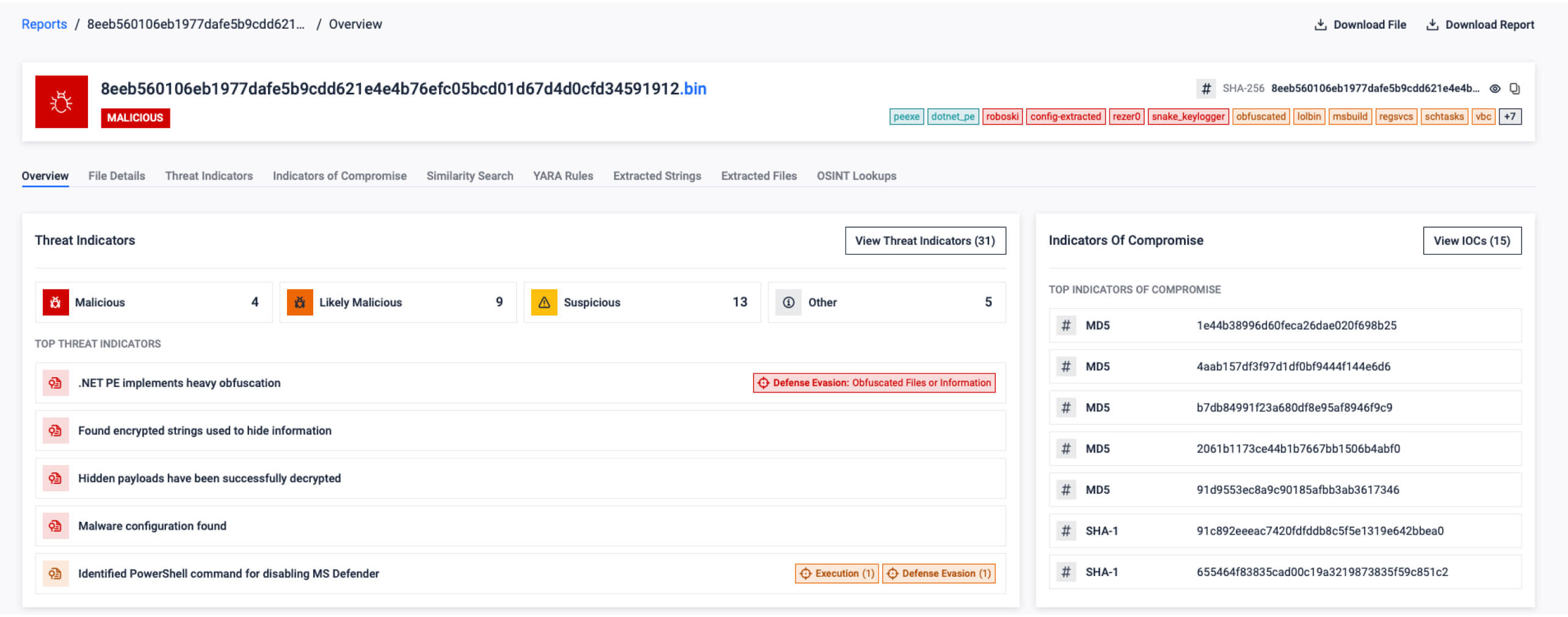

2. Vizibilitate centrată pe memorie pentru atacuri fără fișiere și în etape - Captează sarcinile utile în memorie care nu ating niciodată discul (de exemplu, PowerShell, WMI), furnizând artefacte, configurație și C2-uri care altfel ar fi ratate.

3. Despachetarea automată a pachetelor avansate - Trece prin VMProtect, ConfuserEx, NetReactor și pachete personalizate pentru a dezvălui codul real, astfel încât analiștii să poată tria intenția, nu wrapper-urile.

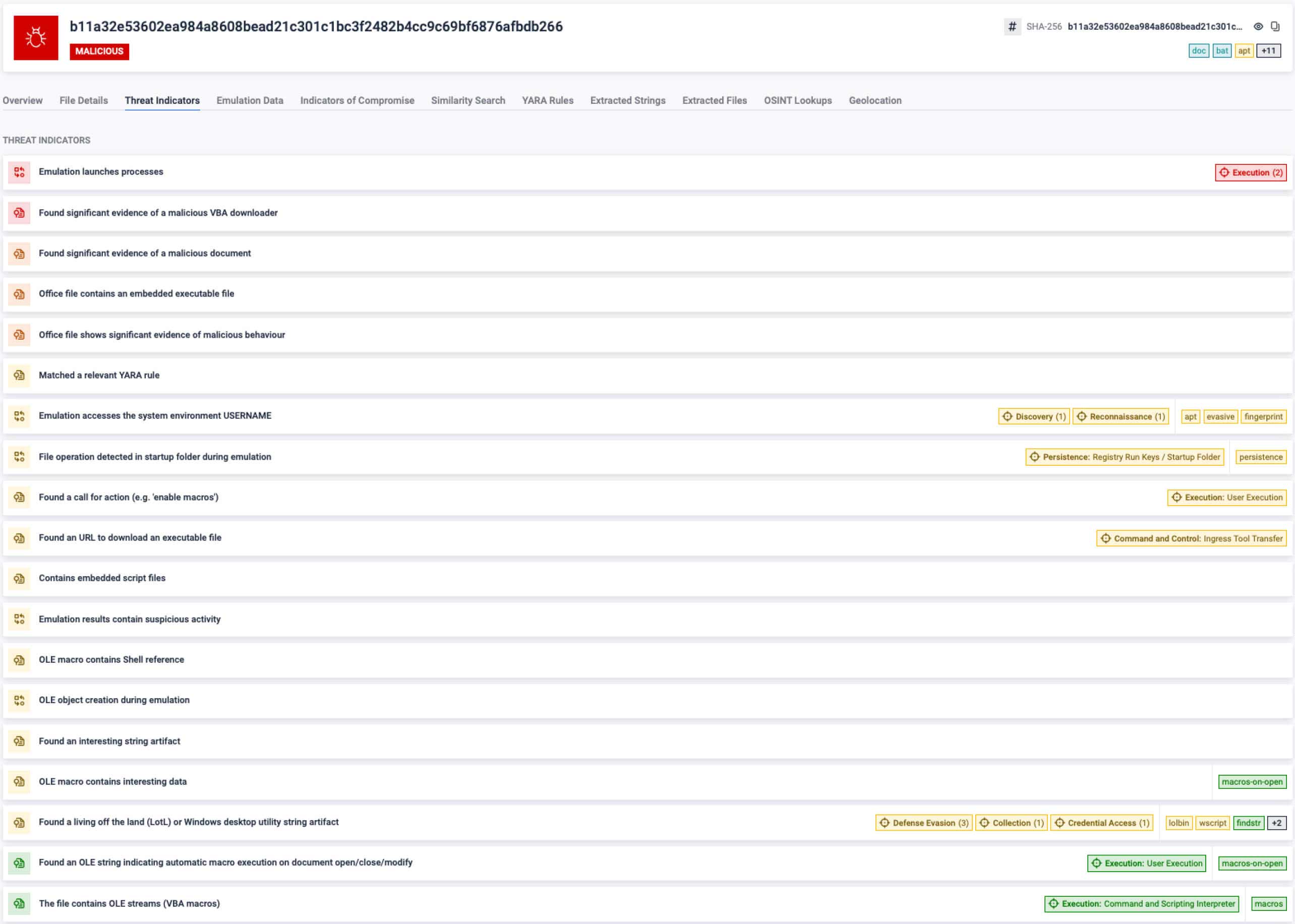

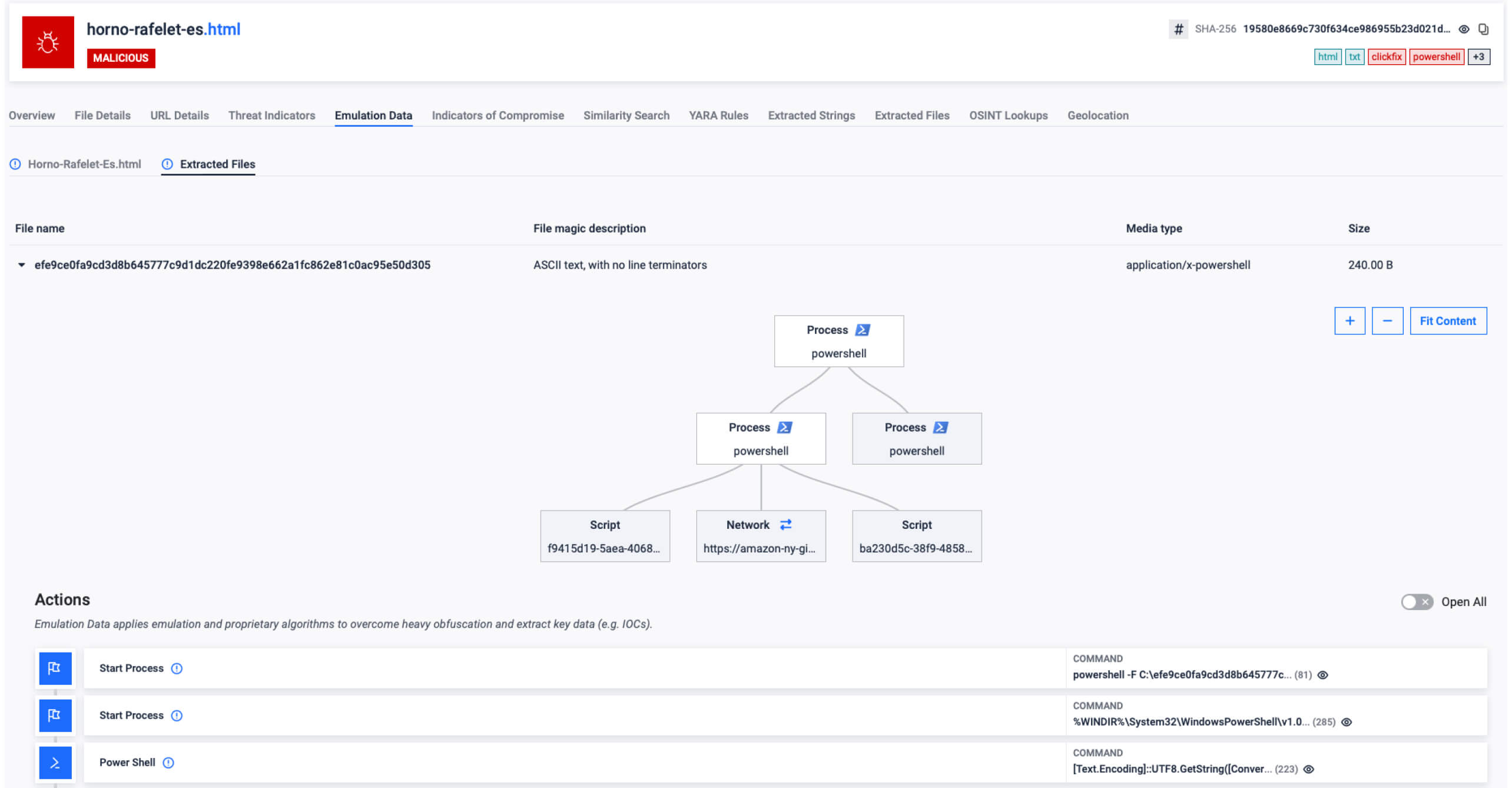

4. Rezultate bogate, explicabile - cartografiere MITRE ATT&CK, sarcini utile decodate, urme de rețea și un grafic vizual de execuție care documentează întregul lanț (de exemplu, .LNK → PowerShell → VBS → injectare DLL).

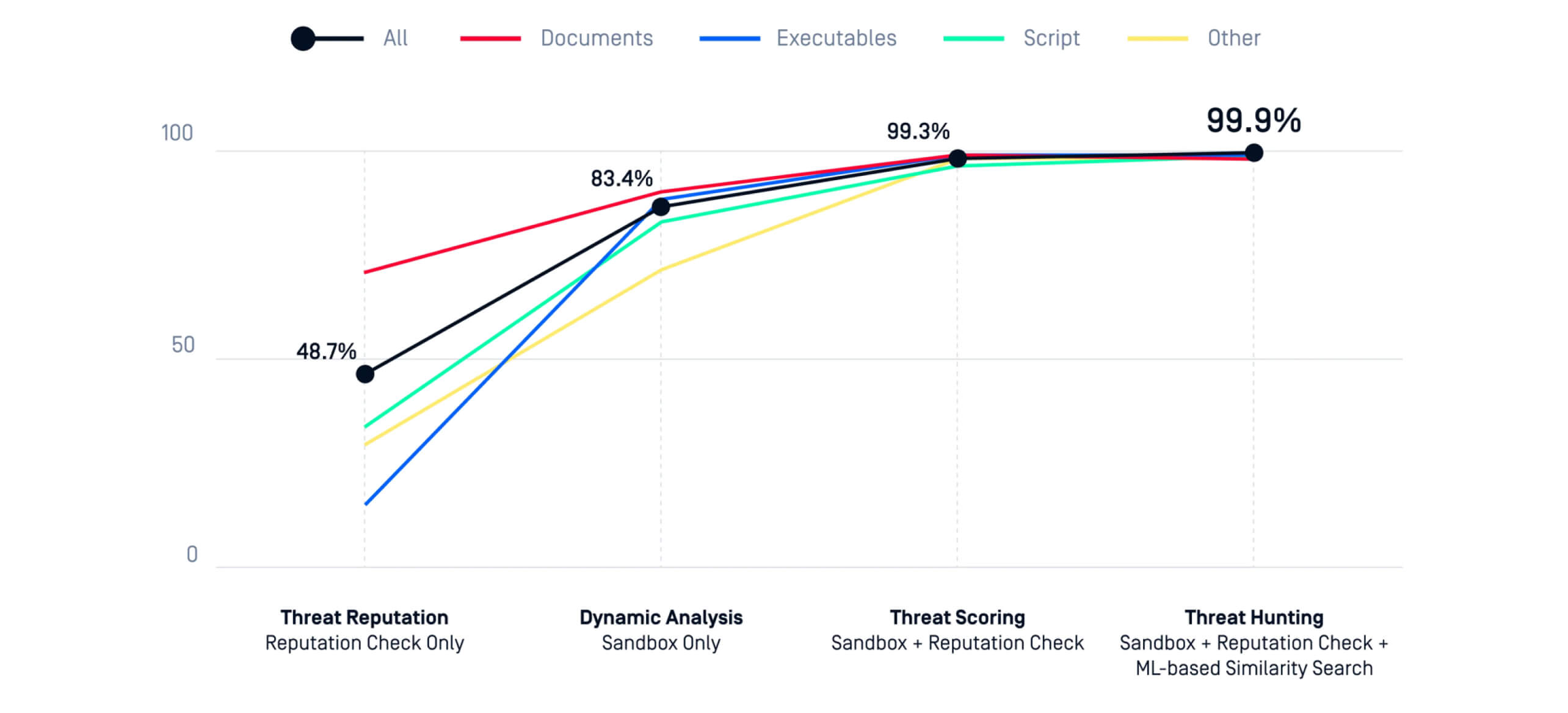

Atunci când reputația, sandboxing-ul comportamental și căutarea similitudinilor ML funcționează împreună, organizațiile obțin o acuratețe de detecție de 99,9%, combinând precizia cu promptitudinea necesară pentru a depăși OSINT cu câteva ore.

Filescan.io: Avertizare timpurie cu ajutorul comunității pentru toată lumea

Filescan.io expune publicului același sandbox de nivel enterprise, astfel încât apărătorii de pretutindeni să poată trimite fișiere suspecte și să vadă adevărul comportamental profund în câteva secunde. Cu un cont gratuit, puteți:

- Încărcați și detonați fișiere pentru o analiză comportamentală completă.

- Inspectați încărcăturile utile decodate și activitatea completă a rețelei; revizuiți corespondențele MITRE ATT&CK pentru triaj rapid.

- Contribuiți și beneficiați de un grafic în creștere de peste 74M de IOC-uricare alimentează cu încredere sporită Threat Intelligence globale Threat Intelligence ale OPSWAT.

Fiecare scanare publică sau privată consolidează semnalul colectiv și vă oferă o vizibilitate mai rapidă a ceea ce se răspândește chiar acum, nu a ceea ce a fost publicat ieri.

De la scanare gratuită la acoperire completă: Integrați o dată, prindeți amenințările peste tot

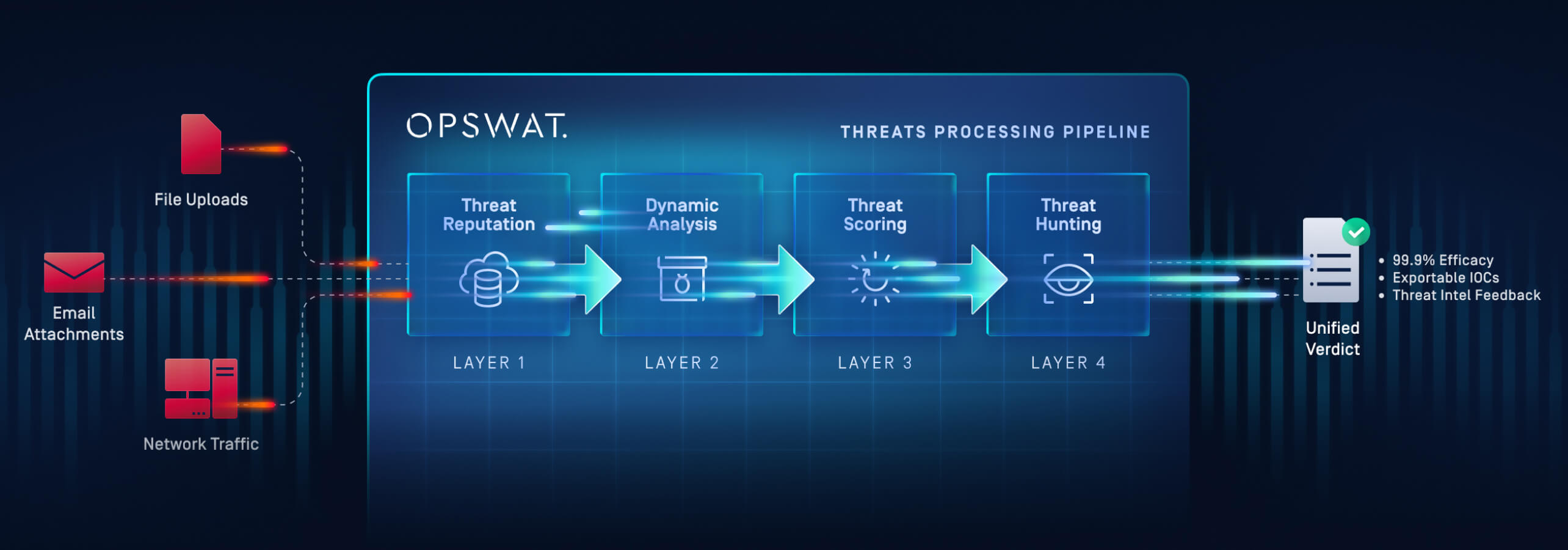

Întreprinderile pot încorpora MetaDefender Sandbox în căile de trafic în care intră fișierele riscante:

- ICAP pe proxies web și gateway-uri DLP

- MetaDefender Core pentru antivirus orchestrat și conducte sandbox

- Fluxuri de lucru Managed File Transfer (MFT) pentru carantină și analiză la intrare

- Gateway-uri de e-mail pentru detonarea atașamentelor și a descărcărilor legate înainte de livrare

- Implementări de tip air-gapped pentru medii clasificate sau reglementate care nu se pot baza pe conectivitate cloud

Ce se schimbă în prima zi:

- Necunoscutele sunt auto-detonate și îmbogățite cu ATT&CK, C2, modificări ale sistemului de regiștri/fișiere și configurații decodate.

- Căutarea prin similitudine grupează probele proaspete cu familii/campanii cunoscute, chiar și atunci când hașurile și șirurile sunt noi.

- Triajul SOC trece de la "Este grav?" la "Cât de grav, cât de legat și cine mai este afectat?"

Rezultat pe teren: Un client din sectorul energetic a integrat MetaDefender Sandbox în procesele de transfer de fișiere și a realizat o reducere cu 62% a investigațiilor SOC manuale, blocând în același timp atacurile țintite pe care OSINT nu le etichetase încă.

Valoarea bazată pe roluri: Ce primește fiecare echipă în prima zi

Pentru analiștii SOC și respondenții la incidente

- Triaj mai rapid: Verdictele comportamentale îmbogățite cu tactici ATT&CK reduc presupunerile.

- Extragere IOC: Extragerea automată a domeniilor, IP-urilor, certificatelor, mutexurilor și fișierelor abandonate.

- Vizualizări clare: Graficele de execuție arată ce s-a întâmplat și când, ideal pentru transferuri.

Pentru cercetătorii malware și inginerii TI

- Despachetare și decompilare: Ajungeți la codul adevărat (nu doar la wrappere) pentru o atribuire familială sigură.

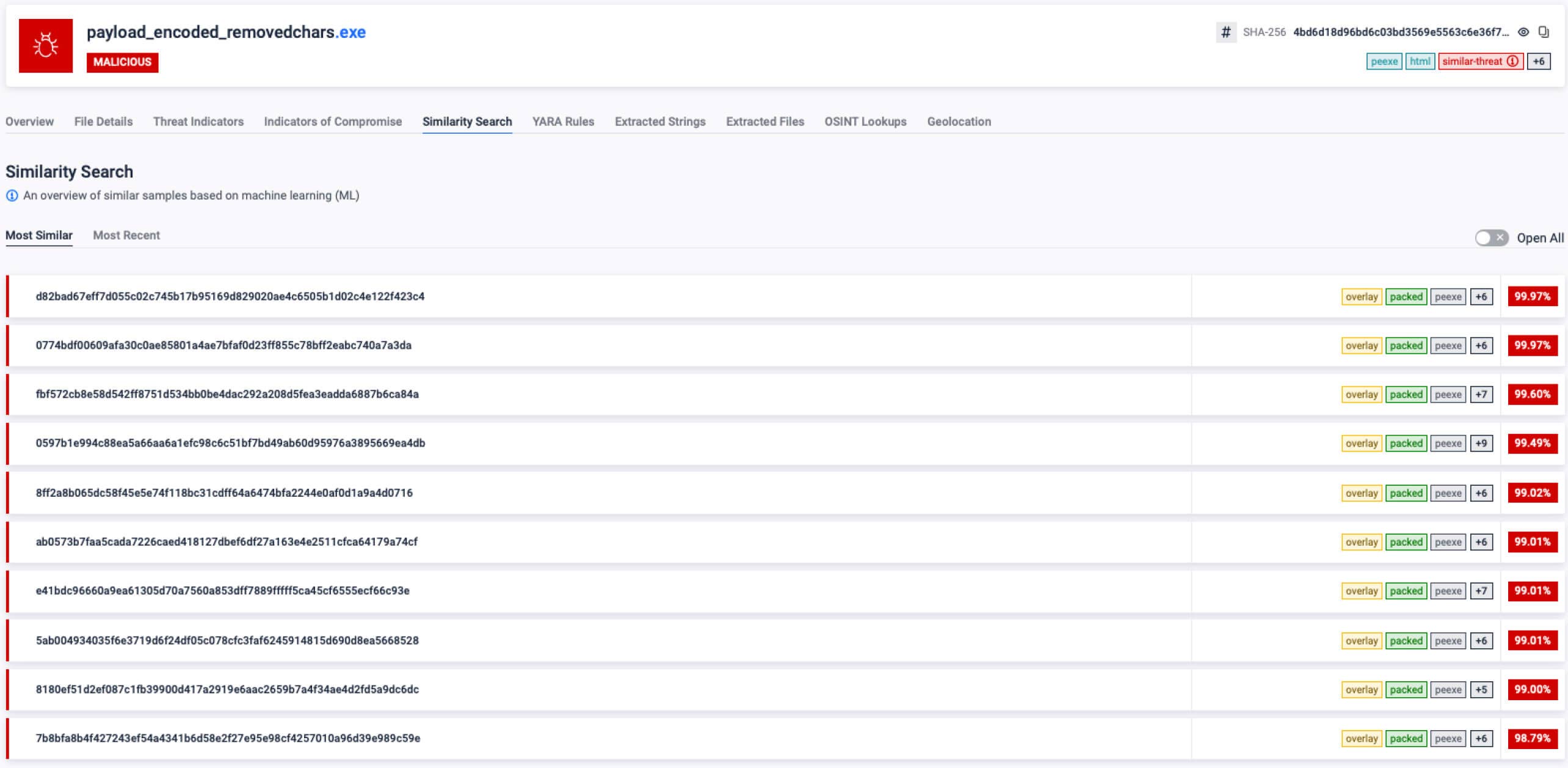

- Căutare prin similitudine: Grupați eșantioanele noi cu campaniile istorice după cod și comportament, nu doar după hash-uri.

- Căutarea reutilizării infrastructurii: Pivot de la un eșantion la setul de instrumente mai larg al actorului.

Pentru CISO și managerii de securitate ai întreprinderilor

- Eficacitate validată: Comportamentul + reputația + ML generează o acuratețe de 99,97% și descoperiri mai rapide decât OSINT.

- Pregătit pentru audit: Rapoartele bogate în dovezi susțin fiecare decizie cu artefacte și corespondențe.

- Scară și flexibilitate: Cloud sau air-gapped, API, se integrează cu controalele existente.

Pentru echipele IT și de infrastructură

- Implementare simplă în fluxurile ICAP, MFT, e-mail și stocare.

- Automatizarea politicilor: Carantină pe baza scorului de risc; eliberare pe baza verdictului curat.

- Garanții operaționale: Jurnalizare cuprinzătoare și instrumente de administrare pentru controlul modificărilor.

Dovezi din lumea reală: Victorii timpurii, explicabile, care contează

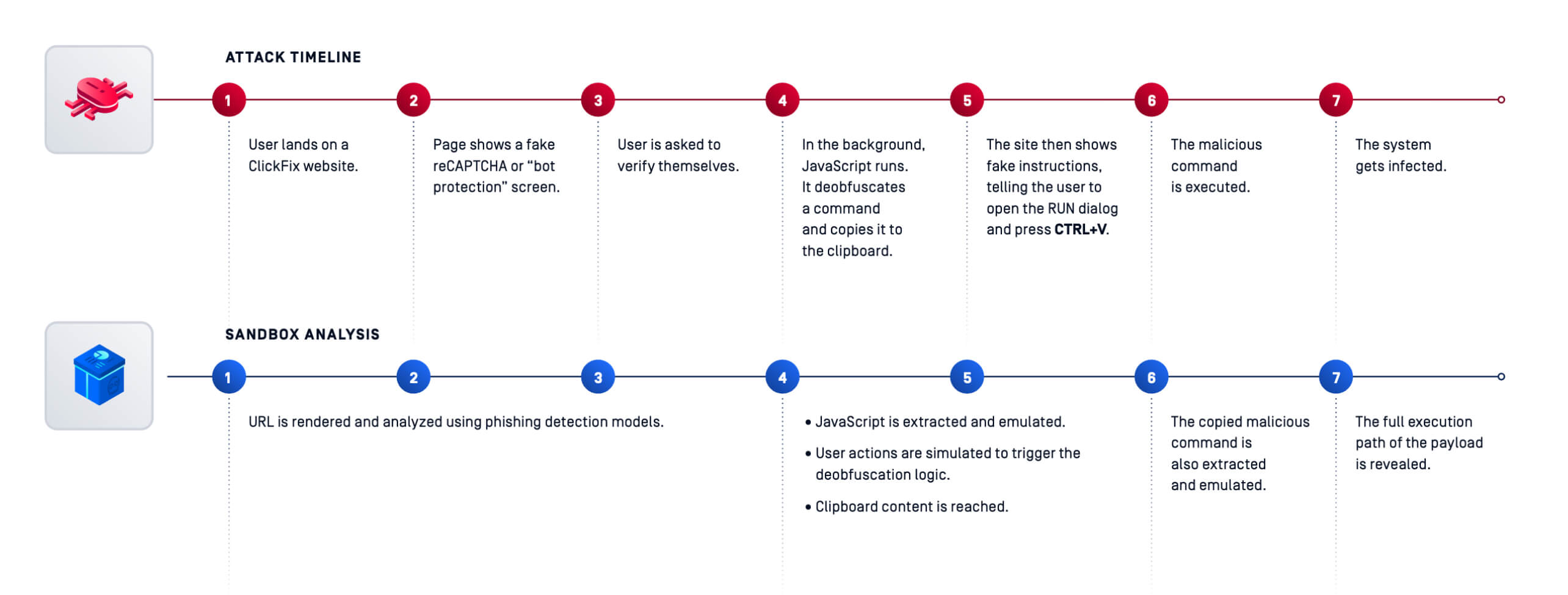

- ClickFix, primul la detonarea publică: Filescan.io a detonat și clasificat rapid tehnica de deturnare a clipboard-ului ClickFix - documentând comportamentul end-to-end folosit de atacatori pentru a păcăli utilizatorii să execute conținut malițios din clipboard. Această vizibilitate i-a ajutat pe apărători să ajusteze detecțiile și să îmbunătățească educația utilizatorilor.

- Snake Keylogger fully unpacked in <40s: A multi-layer Snake Keylogger variant concealed a .NET payload inside a Bitmap. The sandbox peeled back encryption layers, extracted full configuration (including C2s), and generated actionable IOCs without manual RE.

- Reclasificarea necunoscutelor: Sandbox-ul a re-etichetat ~7,3% din mostrele OSINT-"necunoscute" ca fiind malițioase, cu dovezi comportamentale de înaltă încredere, cu ~24 de ore înainte de apariția rezultatelor publice YARA - timp pe care îl puteți petrece blocând, nu așteptând.

Planul operațional: Cum să reduceți decalajul OSINT în mediul dumneavoastră

Nu aveți nevoie de o reparație și înlocuire pentru a obține un avertisment timpuriu. Începeți cu acest plan etapizat:

1. Detonate by default

Rutează toate tipurile de fișiere de intrare (în special arhive, scripturi și formate Office) prin MetaDefender Sandbox la punctele de control web, e-mail și MFT . Etichetați rezultatele cu scoruri de risc și tactici ATT&CK.

2. Automatizați dispunerea

Utilizați verdictele sandbox și scorurile de similitudine pentru a automatiza deciziile de carantină/eliberare. Transmiteți comportamentele cu risc ridicat (de exemplu, furtul de acreditări, injectarea, abuzul de LOLBIN) către SOAR pentru manualele de măsuri de izolare.

3. Gruparea noilor

Atunci când hașurile sunt noi, căutarea prin similitudine le ancorează în familii/campanii prin comportament. Acest lucru permite o îmbogățire mai rapidă și reduce alertele "orfane".

4. Vânătoare pornind de la comportamente

Construiți vânători în jurul comportamentelor (de exemplu, injectarea de comenzi în clipboard asemănătoare cu ClickFix; procese copil suspecte din Office; utilizarea API a certificatelor ciudate) și îmbogățiți cu IOC sandbox în jurnalele EDR și DNS.

5. Măsurați delta care contează

Urmăriți timpul mediu de detectare (MTTD) pentru amenințările necunoscute, măsurați timpul "de la prima vizionare la blocare", cuantificați orele de triaj manual economisite și monitorizați acordurile privind nivelul serviciilor (SLA) de reținere pentru amenințările confirmate de sandbox. Așteptați-vă la o reducere treptată a volumului de muncă al analiștilor, după cum s-a demonstrat în exemplul sectorului energetic.

De ce funcționează (și continuă să funcționeze)

Atacatorii evoluează, dar fundamentele comportamentale nu. Chiar dacă șirurile de caractere, pachetele și criptoarele suferă mutații, sarcinile utile trebuie să facă același lucru:

- Atingeți credențiale, secrete sau jetoane

- Persistă în timpul repornirii

- Discutați cu infrastructura

- Manipulați sistemul de operare în moduri evidente

Prin captarea a ceea ce trebuie să facă malware-ul, mai degrabă decât a semnăturii cu care se potrivește, mențineți vizibilitatea durabilă - amplificată de căutarea prin similitudine care generalizează evoluțiile "cu același actor, cu unelte noi". Adăugați telemetria comunitară de la Filescan.io, iar organizația dumneavoastră beneficiază de avertizare timpurie partajată fără a sacrifica controlul local sau confidențialitatea.

Ce veți vedea în practică

- Cozi mai curate: Mai puține "necunoscute"; mai multe alerte de înaltă fidelitate, susținute de dovezi.

- Rapoarte de incident mai rapide: Lanțurile vizuale, corespondențele ATT&CK și configurațiile decodate reduc rapoartele de la ore la minute.

- Rezultate mai bune la masa de joc: Planuri de joc executabile legate de comportamente specifice (de exemplu, lista de blocuri bazată pe C2 din sandbox, izolarea EDR pe modele LOLBIN).

- Claritate executivă: Artefactele pregătite pentru audit și metricile de acuratețe se traduc direct în indicatori cheie de performanță privind poziția de risc.

Apel la acțiune: Găsiți mai devreme. Acționează mai rapid.

- Încercați o scanare gratuită pe Filescan.io și observați cât de repede apar comportamentul profund, sarcinile utile decodate și IOC-urile.

- Solicitați o versiune de încercare pentru întreprinderi a MetaDefender Sandbox pentru a integra analiza la punctele critice MFT și pentru a cuantifica impactul asupra MTTD și a sarcinii de triaj.

Dacă acesta este nivelul de cunoaștere pe care îl oferim gratuit, imaginați-vă creșterea atunci când este complet integrat în conducta dumneavoastră.

Întrebări frecvente (FAQ)

De unde provine cercetarea din acest blog?

Din telemetria internă a OPSWATprivind amenințările și analizele sandbox apărute prin intermediul Filescan.io, împreună cu constatările sintetizate pentru activitatea Threat Landscape utilizată pentru a informa acest post. Statisticile specifice (de exemplu, decalajul OSINT, reclasificarea de 7,3%, 74M+ IOC și acuratețea de 99,97%) provin din datele programului nostru și din validarea tehnică.

Prin ce diferă "căutarea prin similitudine" de semnături?

Semnăturile se potrivesc exact cu trăsăturile cunoscute; căutarea prin similitudine corelează codul și comportamentele din eșantioane înrudite, dezvăluind legăturile de familie chiar și atunci când hașurile, pachetele sau straturile de criptare s-au schimbat.

Pot utiliza acest dispozitiv într-o rețea cu aer comprimat?

Da. MetaDefender Sandbox suportă implementări complet deconectate pentru medii sensibile sau reglementate, păstrând în același timp analize și rapoarte robuste.

Care este cel mai bun prim punct de integrare?

Atașamentele de e-mail și intrarea MFT oferă o valoare imediată: volum mare, risc ridicat și automatizare directă a politicilor pe baza verdictelor sandbox și a scorurilor de risc.