La începutul lunii septembrie 2023, OPSWAT a lansat Programul de burse pentru absolvenți, oferind studenților absolvenți o oportunitate unică de a studia și de a aborda vulnerabilitățile de securitate cibernetică din lumea reală care afectează sistemele de infrastructură critică.

Pentru a evidenția rezultatele Programului de burse pentru absolvenți OPSWAT , suntem încântați să prezentăm o serie de bloguri de analiză tehnică axate pe diverse vulnerabilități și expuneri comune (CVE), identificate și atenuate cu ajutorul tehnologiilor noastre avansate de detectare a amenințărilor.

În acest blog, vom explica RARLAB WinRAR CVE-2023-38831 și modul în care organizațiile se pot apăra împotriva atacurilor de exploatare CVE-2023-38831.

Context privind CVE-2023-38831

- WinRAR, un utilitar de arhivare și compresie a fișierelor adoptat pe scară largă, care acceptă diverse formate, se mândrește cu o bază de utilizatori care depășește 500 de milioane în întreaga lume.

- Versiunile RARLAB WinRAR anterioare versiunii 6.23 au fost recent identificate ca vulnerabilități de tip zero-day de către Group-IB, exploatate în mod activ de infractorii cibernetici cel puțin din aprilie 2023 în campanii care vizează comercianții financiari.

- Analiștii NVD au atribuit un scor CVSS de 7,8 HIGH pentru CVE-2023-38831, desemnat oficial de MITRE Corporation la 15 august 2023.

Cronologia exploatării WinRAR

Vulnerabilitatea WinRAR explicată

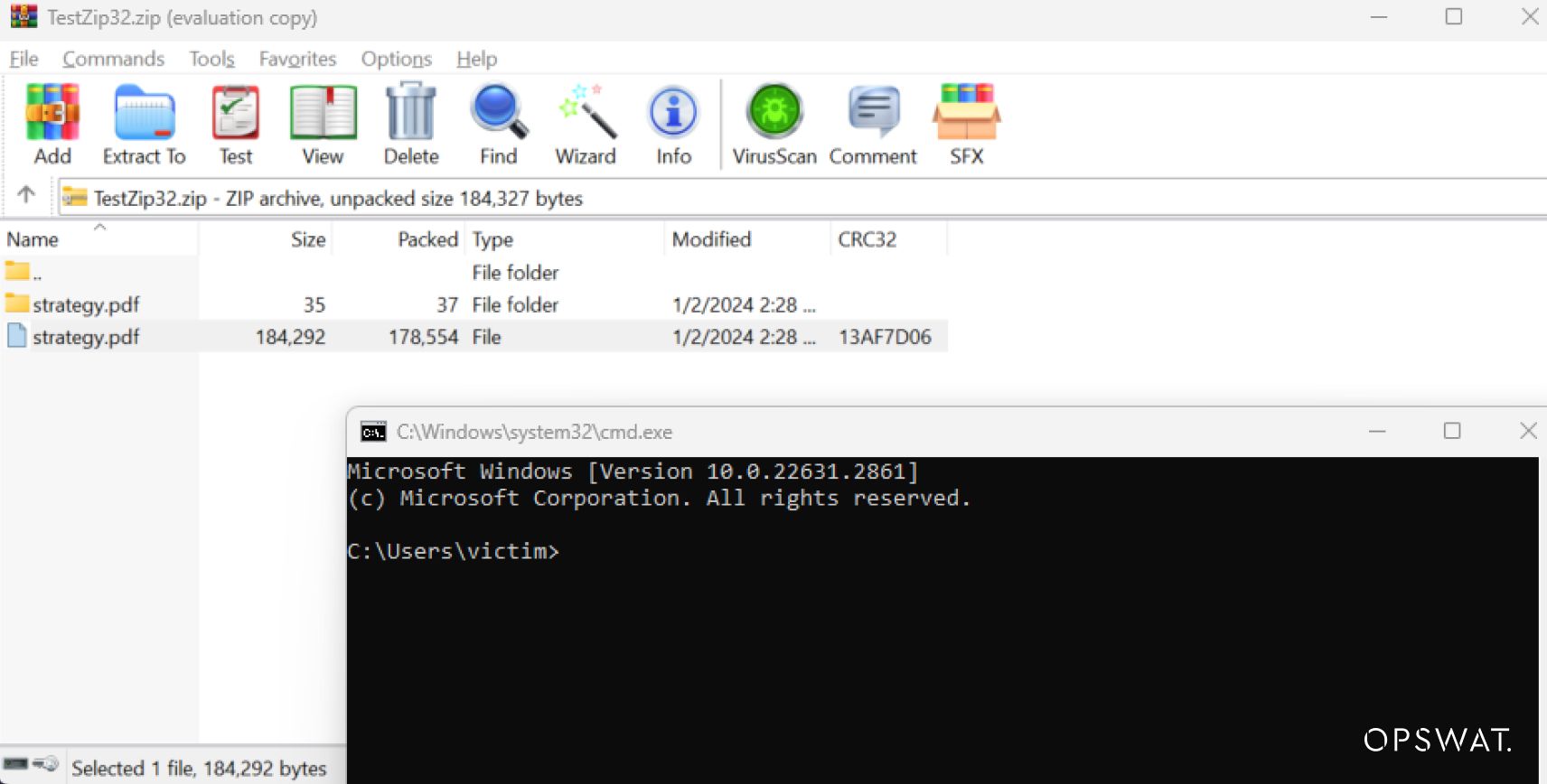

OPSWAT Graduate Fellows au efectuat o analiză aprofundată a exploatării vulnerabilității CVE-2023-38831, care afectează versiunile WinRAR anterioare versiunii 6.23. Conținutul malițios cuprinde diverse tipuri de fișiere și este conținut în fișierul ZIP.

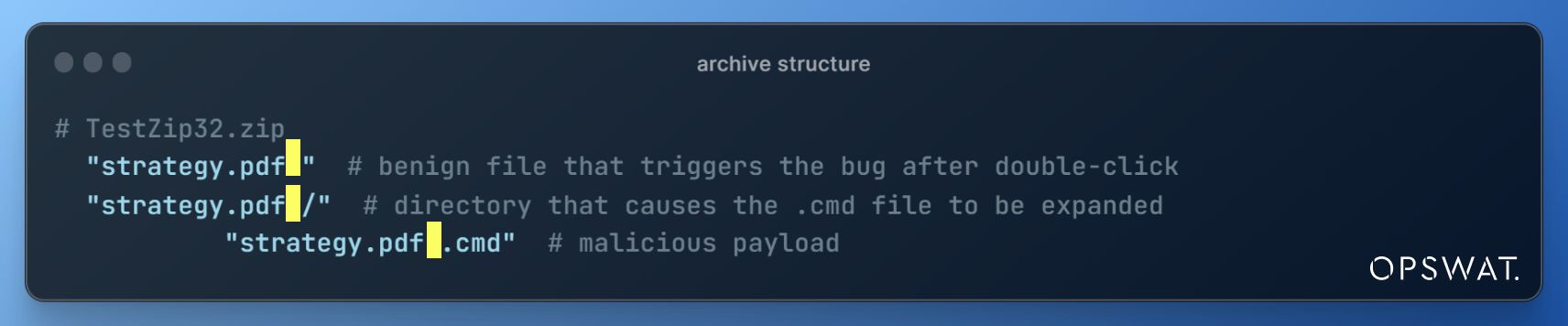

Pentru a exploata CVE-2023-38831, actorii amenințători creează un fișier zip malițios care conține fișiere dăunătoare într-un dosar care imită numele unui fișier inofensiv.

Atât fișierul inofensiv, cât și folderul au un spațiu ca ultim caracter. Fișierul malițios va fi plasat într-un dosar al cărui nume seamănă foarte mult cu cel al fișierului inofensiv.

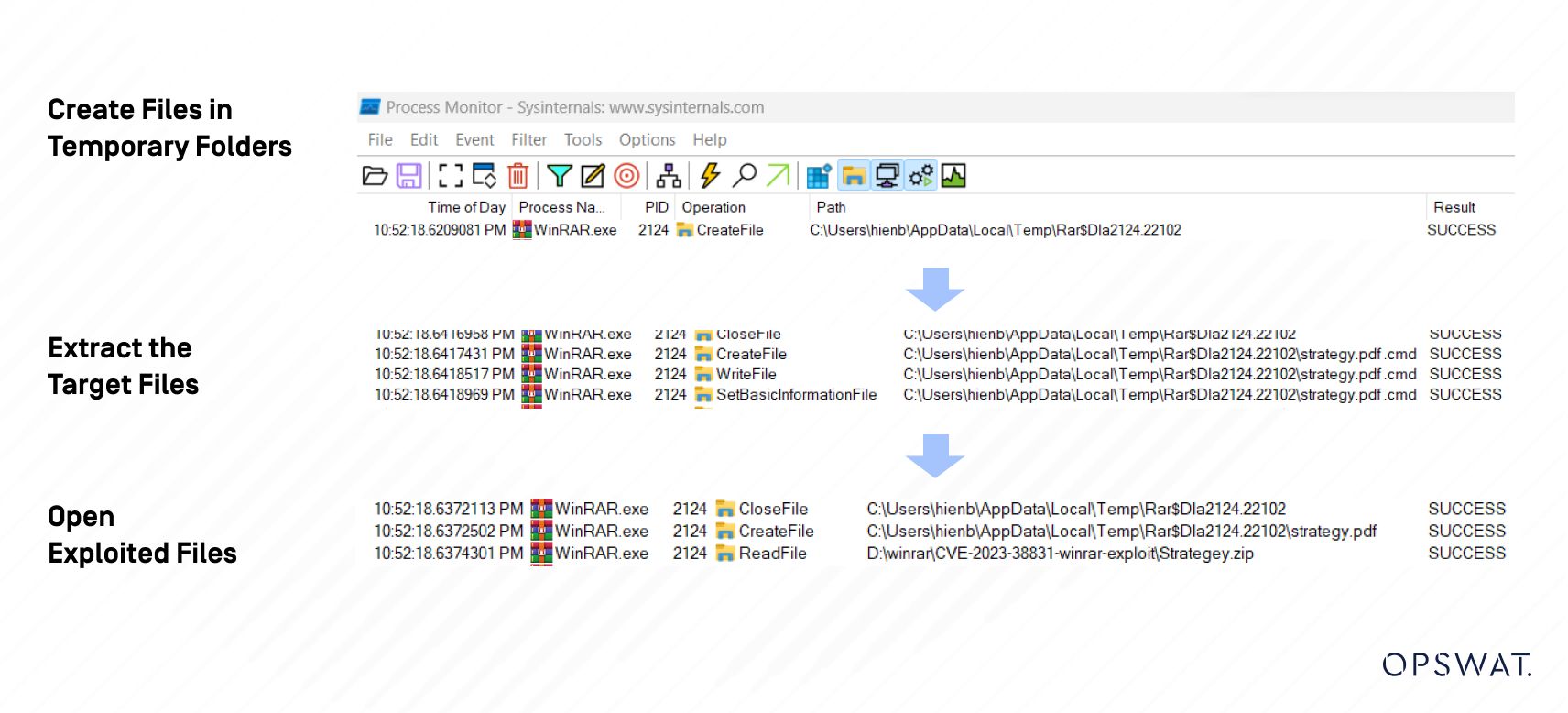

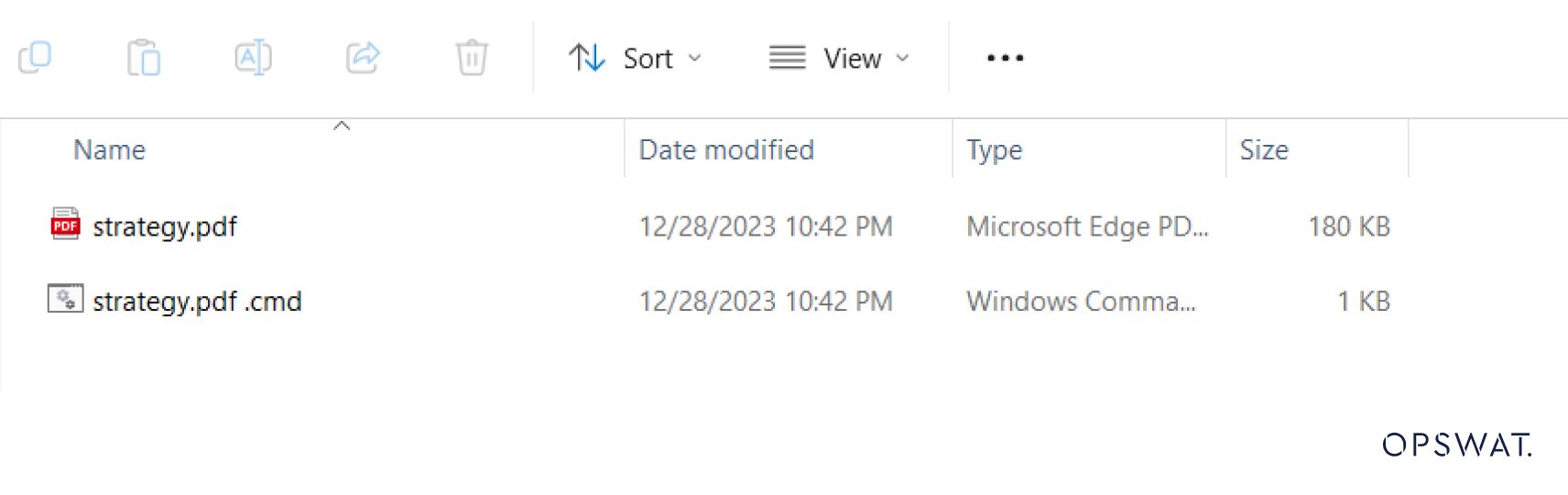

Atunci când utilizatorii încearcă să deschidă fișierul benign "strategy.pdf " folosind WinRAR, WinRAR extrage toate fișierele cu același nume ca și fișierul țintă, depozitându-le într-un director temporar în calea %TEMP%.

Dacă un director are același nume cu fișierul selectat, extragerea acestuia va duce la extragerea atât a fișierului selectat, cât și a fișierelor din directorul respectiv în folderul temporar.

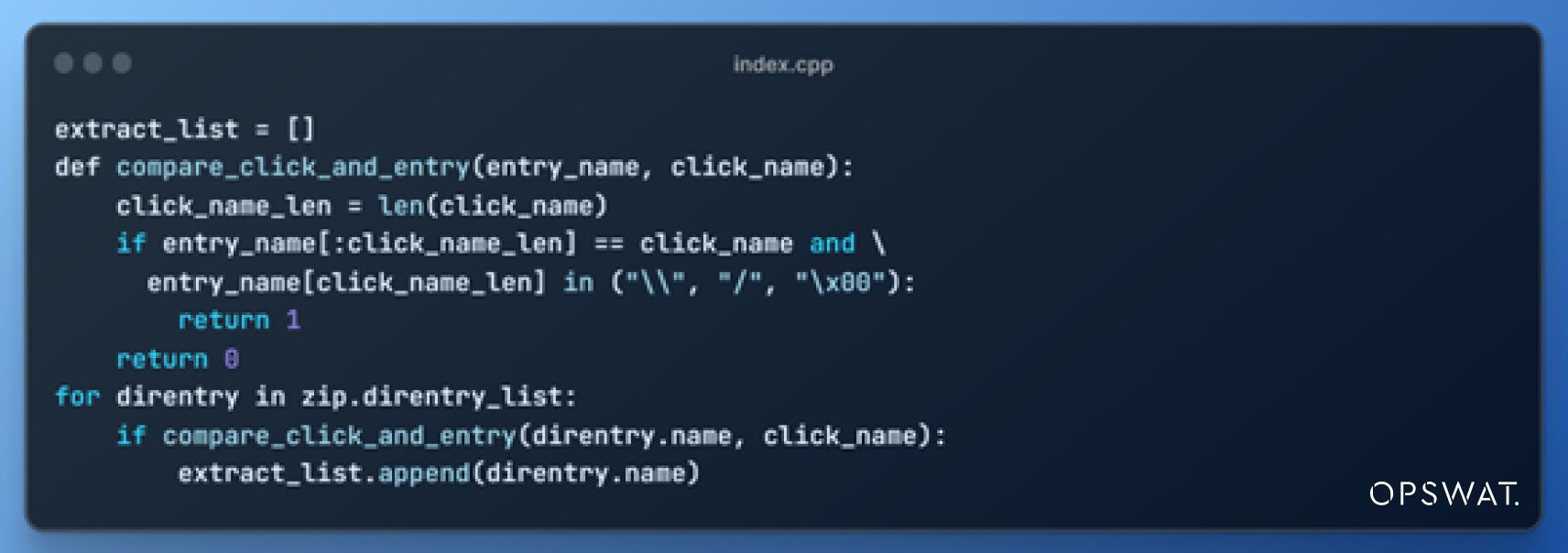

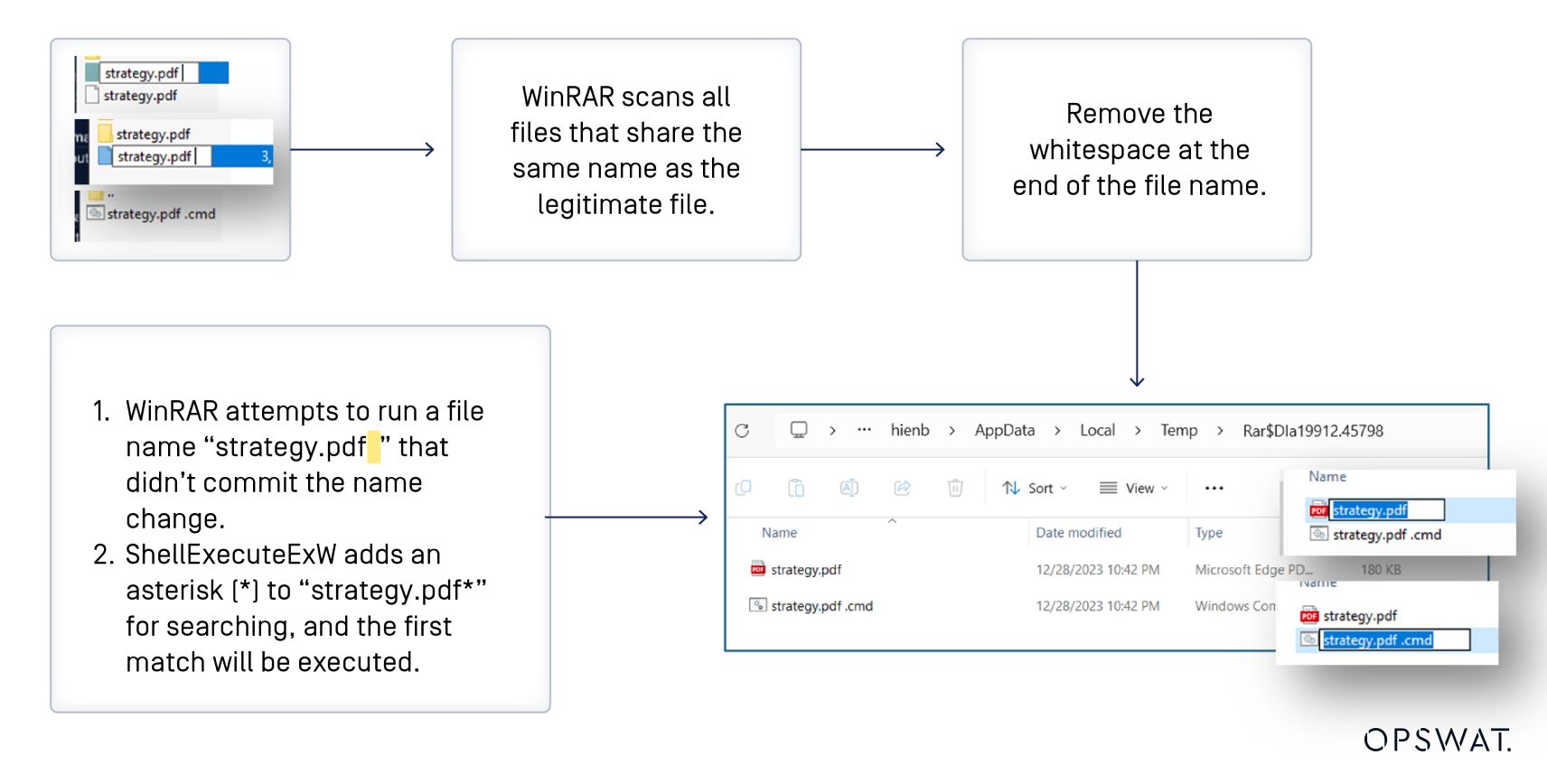

Următorul pseudocod ilustrează logica de extragere a WinRAR și determină dacă o intrare din arhivă trebuie extrasă.

În timpul procesului de scriere a conținutului fișierelor, WinRAR ajustează căile fișierelor prin eliminarea oricăror spații adăugate printr-o procedură cunoscută sub numele de normalizare a căii.

După extragere, WinRAR declanșează executarea fișierului prin ShellExecuteExW. Cu toate acestea, funcția utilizează o cale nenormalizată ca intrare. Ultimul caracter spațiu este interpretat greșit ca un asterisc, ceea ce duce la executarea fișierului "strategy.pdf ".cmd în locul fișierului selectat inițial.

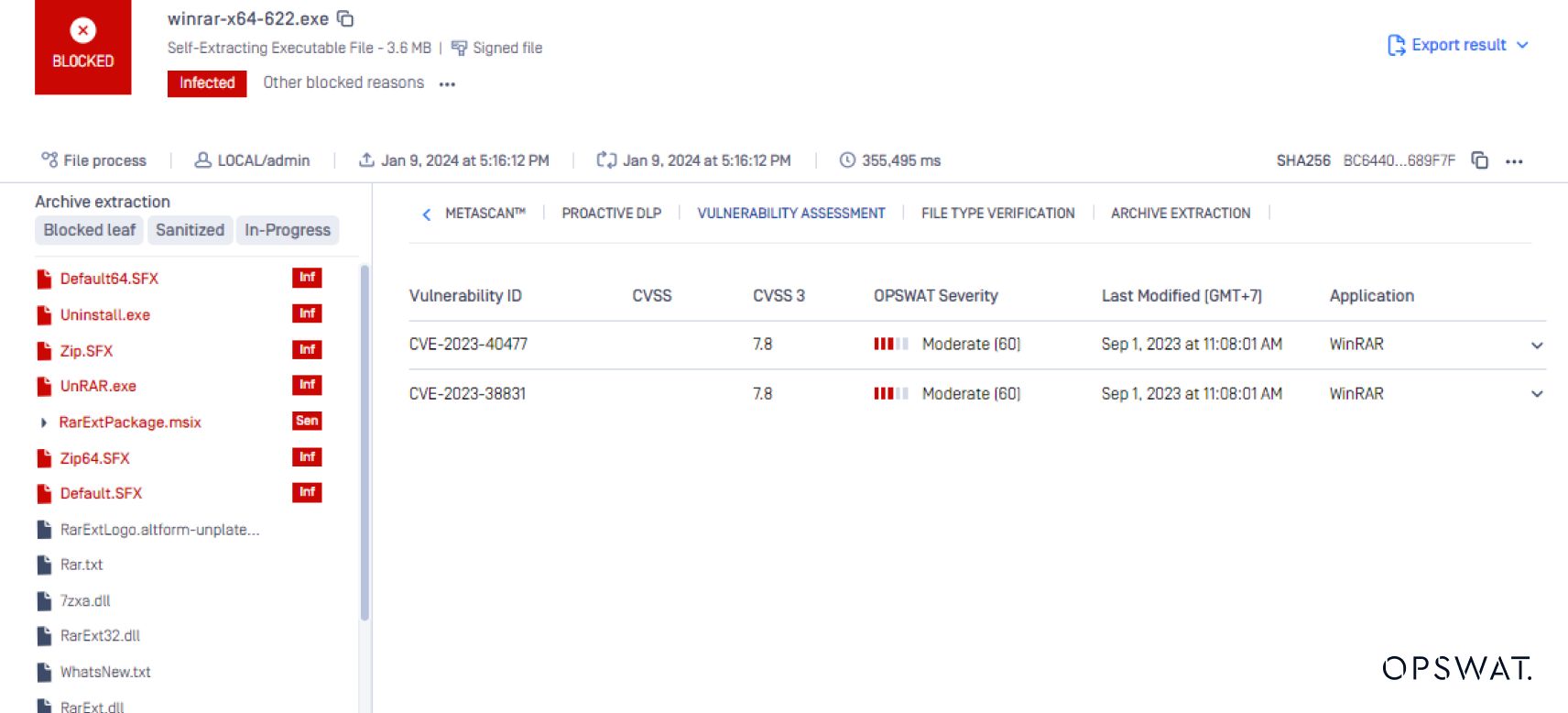

Simulare și detectare cu OPSWAT MetaDefender

Proba de concept (POC) pentru CVE-2023-38831 este disponibilă de ceva timp, iar actorii de amenințare o exploatează activ în campaniile actuale. Pentru a simula vulnerabilitatea CVE-2023-38831, bursierii absolvenți OSPWAT au utilizat platforma MetaDefender , oferind o perspectivă reală asupra detectării amenințărilor.

Mecanica exploatării

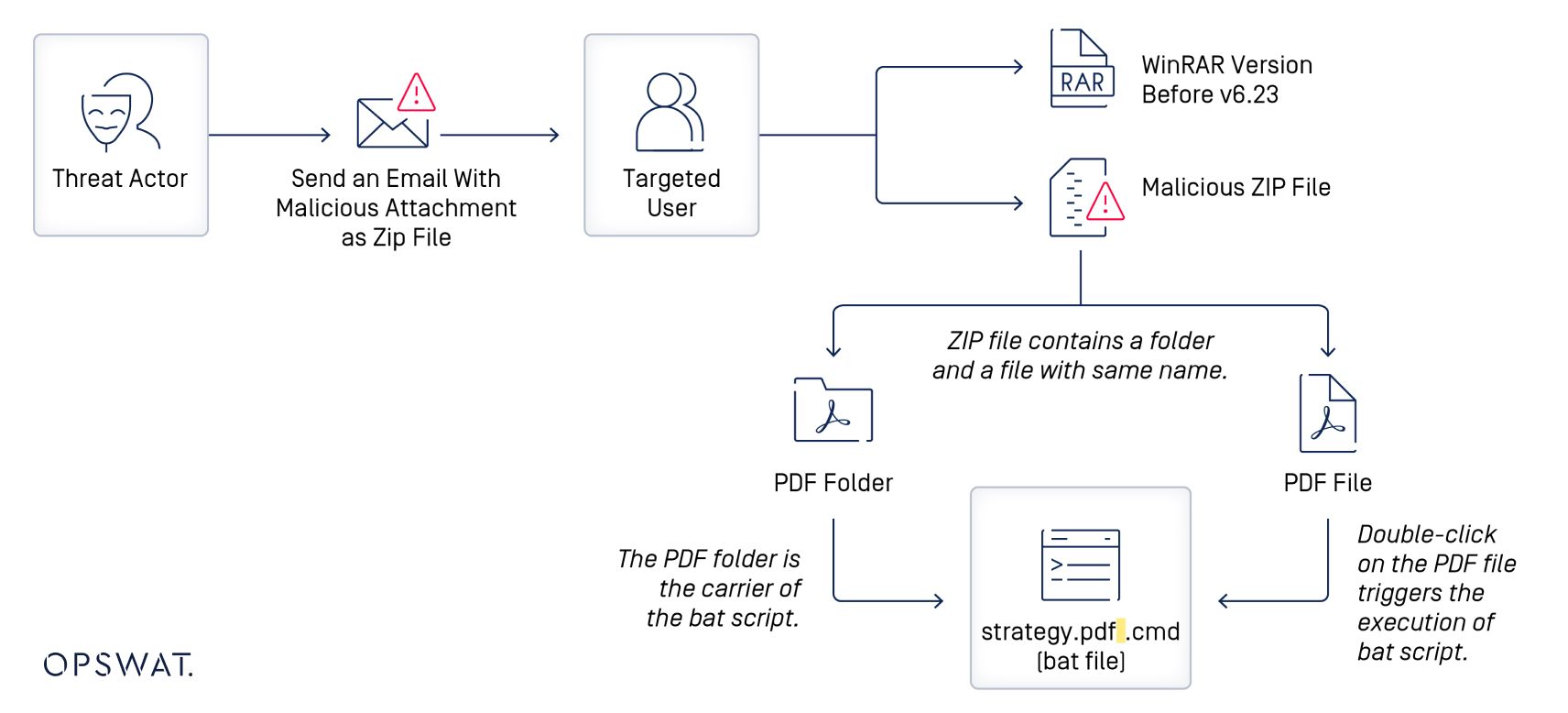

Utilizatorii obișnuiți se confruntă cu un risc semnificativ din partea amenințărilor cibernetice, în special pe măsură ce canalele de partajare a informațiilor continuă să se extindă. Actorii rău intenționați profită adesea de această vulnerabilitate prin deghizarea elementelor dăunătoare în fișiere descărcabile, cum ar fi ZIP-urile, care conțin link-uri rău intenționate încorporate. O altă tactică obișnuită este phishing-ul prin e-mail, prin care utilizatorii primesc atașamente dăunătoare trimise la adresele lor de e-mail.

Fluxul de exploatare

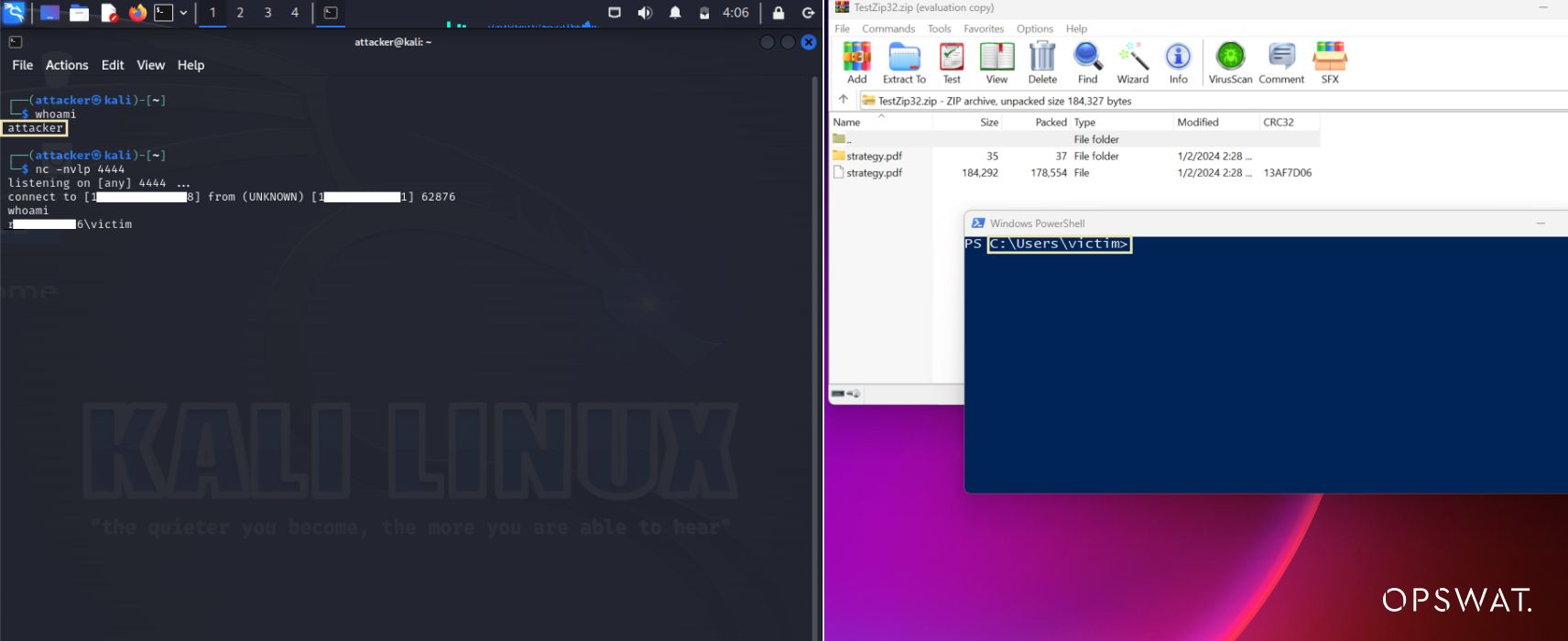

Atunci când utilizatorii dau dublu clic pentru a deschide fișierul, acesta activează codul malițios, ceea ce duce la crearea unui reverse shell care se conectează înapoi la actorul amenințării. Odată ce o conexiune este stabilită cu succes, atacatorul poate exploata comenzile de execuție pentru a compromite complet dispozitivul victimei.

Procesul de simulare a vulnerabilității

Remedierea vulnerabilităților

Există câteva strategii cheie pentru remedierea acestei vulnerabilități.

- Actualizați WinRAR la versiunea 6.23 sau mai recentă, care verifică corect numele fișierelor ZIP înainte de extragere pentru a bloca atacurile.

- Configurați filtrele de nume de fișier ZIP prin Politica de grup sau setările din registru ca o soluție temporară înainte de actualizare.

- Scanați fișierele ZIP descărcate din surse necunoscute cu instrumente antivirus înainte de extragere.

- Evitați extragerea ZIP-urilor primite prin mijloace nesolicitate, cum ar fi e-mailuri suspecte.

Acoperirea OPSWAT

WinRAR CVE-2023-38831 poate fi identificat și detectat cu următoarele soluții:

OPSWAT MetaDefender Core

MetaDefender Core oferă securitate completă pentru încărcarea fișierelor, pentru a proteja împotriva malware-ului și a încălcării securității datelor. OPSWAT a conceput MetaDefender pentru a proteja infrastructura critică a lumii de cele mai sofisticate amenințări bazate pe fișiere: malware evaziv avansat, atacuri de tip zero-day și APT (amenințări persistente avansate).

MetaDefender Core scanează și analizează instalatoarele WinRAR folosind File-based Vulnerability Assessment pentru a detecta vulnerabilitățile cunoscute înainte de execuția pe punctele finale. Pentru a contracara atacurile cu fișiere falsificate precum CVE-2023-38831, procesarea fișierelor ZIP prin File Type Verification este foarte recomandată. Această tehnologie verifică tipurile de fișiere pe baza conținutului, nu a extensiilor nesigure. MetaDefender Core valorifică, de asemenea Multiscanning, scanarea fișierelor ZIP cu peste 30 de motoare anti-malware folosind semnături, euristică și învățare automată pentru a identifica proactiv peste 99% din programele malware. Această abordare pe mai multe niveluri ajută la detectarea rapidă a programelor malware asociate cu CVE-uri.

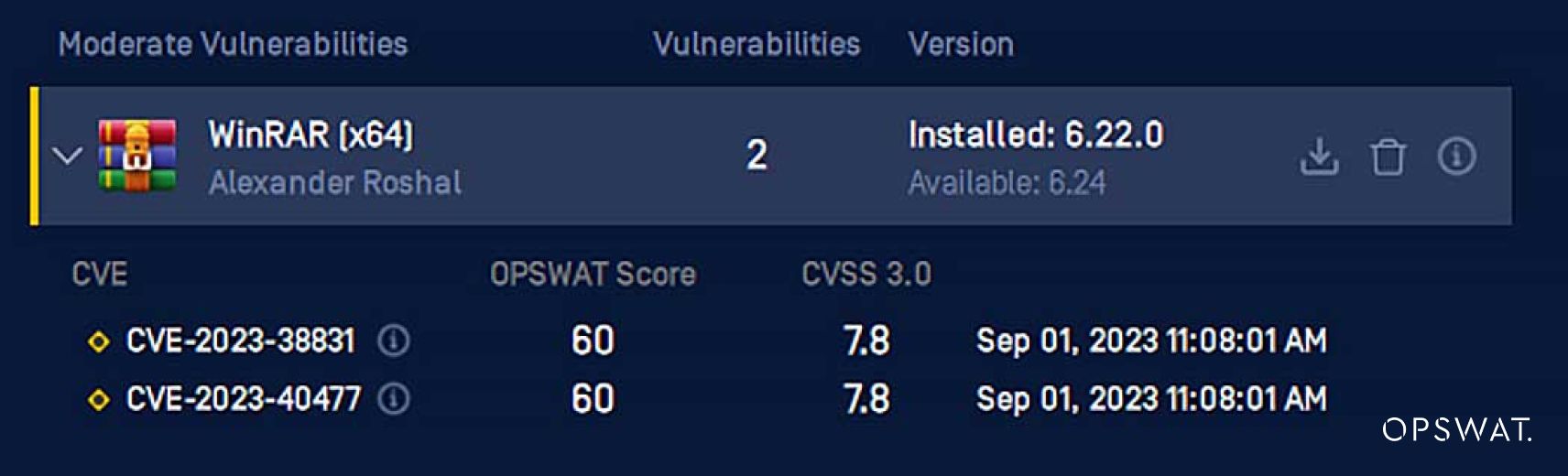

OPSWAT MetaDefender Endpoint

MetaDefender Endpoint detectează aplicațiile riscante și oferă opțiuni de remediere pentru rezolvarea potențialelor probleme de securitate. Pentru a asigura securitatea solidă a organizației dvs. este necesar să dedicați mult timp aplicării de patch-uri. Căutarea vigilentă a indicatorilor de atac și identificarea promptă a semnelor de încercări de exploatare sau de intruziune sunt esențiale. OPSWAT MetaDefender Endpoint reprezintă un avantaj în setul dvs. de instrumente, facilitând remedierea și actualizarea vulnerabilităților, cum ar fi WinRAR, la cea mai recentă versiune.

Gânduri finale

Vulnerabilitatea CVE-2023-38831 necesită atenție imediată din cauza utilizării pe scară largă a WinRAR și a ușurinței de exploatare. Detectarea timpurie este esențială, iar OPSWAT MetaDefender oferă capacități avansate de detectare și atenuare a amenințărilor. În calitate de profesioniști în domeniul securității cibernetice, este esențial să rămâneți la curent, să implementați măsuri de securitate solide și să promovați o cultură a conștientizării securității cibernetice.

Pentru mai multe proiecte de simulare CVE din cadrul OPSWAT Graduate Fellowship Program, abonați-vă și explorați cele mai recente articole de pe blogul nostru.