Vom explora tipurile de amenințări pe care atacatorii le pot ascunde în fișiere media sau video, cum ar fi fișierele WMV, pentru a lansa atacuri și a descărca programe malware. În plus, vom examina cum să reducem riscul acestor atacuri cu ajutorul tehnologiilor OPSWAT prin detectarea, prevenirea și analiza amenințărilor bazate pe fișiere.

Cuprins:

- Tehnici de atac pentru fișiere video

- Cum deschiderea unui fișier video poate declanșa descărcarea unui malware

- Cum să eliminați obiectele malițioase cu ajutorul tehnologiei Deep Content Disarm and Reconstruction

- Cum să detectați și să descoperiți programele malware evazive cu ajutorul analizei Adaptive a amenințărilor

- OPSWAT Advanced Threat Detection și prevenire

Tehnici de atac pentru fișiere video

Cu câțiva ani în urmă, am publicat un articol pe blog care sublinia riscurile fișierelor video și modul în care atacatorii le folosesc pentru a livra programe malware. Am discutat două tactici: exploatarea vulnerabilităților și abuzul de caracteristici legitime.

Exploatarea unei vulnerabilități

Verificarea tipului de fișier validează tipul de fișier. Nu putem avea încredere în antetul Content-Type sau în numele extensiei care definește tipul de fișier, deoarece acestea pot fi falsificate. Din păcate, multe playere media nu verifică cu strictețe structura fișierelor video, ceea ce duce la mai multe vulnerabilități exploatabile.

De exemplu, VLC Media Player 3.0.11 avea CVE-2021-25801 care permitea atacatorilor să provoace o citire în afara limitelor prin intermediul unui fișier AVI modificat, care citește date dintr-un buffer în afara limitelor prevăzute, provocând blocări, un comportament incorect al programului sau dezvăluirea de informații sensibile. CVE-2019-14553 din VideoLAN VLC media player 3.0.7.1 poate cauza o vulnerabilitate use-after-free - un tip de eroare de corupție a memoriei în care o aplicație încearcă să utilizeze memoria eliberată, ceea ce duce la blocări, rezultate neașteptate sau la executarea de sarcini utile malițioase.

Abuzul unei caracteristici legitime

O altă tehnică de atac abuzează de o funcție legitimă de media player pentru a livra programe malware prin intermediul videoclipurilor. De exemplu, atacatorii pot exploata caracteristica Script Command din Windows Media Player prin încorporarea de programe malware într-un hyperlink din videoclip.

Cum deschiderea unui fișier video poate declanșa descărcarea unui malware

Demonstrația de mai jos arată cum o victimă poate descărca neintenționat programe malware pe dispozitivul său prin deschiderea unui fișier video.

Această tehnică demonstrează modul în care atacatorii abuzează de o caracteristică legitimă ca vector de atac. Comandă de script este o caracteristică esențială a Windows Media Player - permite playerului media să interacționeze cu un browser în timp ce redă un fișier pentru a descărca codecuri video sau de urmărire. În ciuda potențialului său de exploatare, Script Command este o caracteristică esențială a Windows Media Player. Un fișier video WMV se bazează pe formatul containerMicrosoft Advanced Systems Format (ASF)și este comprimat cu ajutorul compresiei Windows Media . ASF poate conține un obiect Script Command Object utilizat pentru a transmite text și a furniza comenzi care pot controla elemente din mediul client.

ASF permite comenzi de script simple, cum ar fi URLANDEXIT, care lansează automat un URL încorporat în fișierul video într-un browser implicit atunci când este executat. Actorii amenințători exploatează această caracteristică pentru a îndemna victima să descarce un fișier malițios care se prezintă ca fiind un plugin, o actualizare sau un codec necesar pentru a reda conținutul media și pentru a compromite sistemul utilizatorului.

În acest exemplu, atacatorul a inserat un URL malițios într-un fișier media legitim.

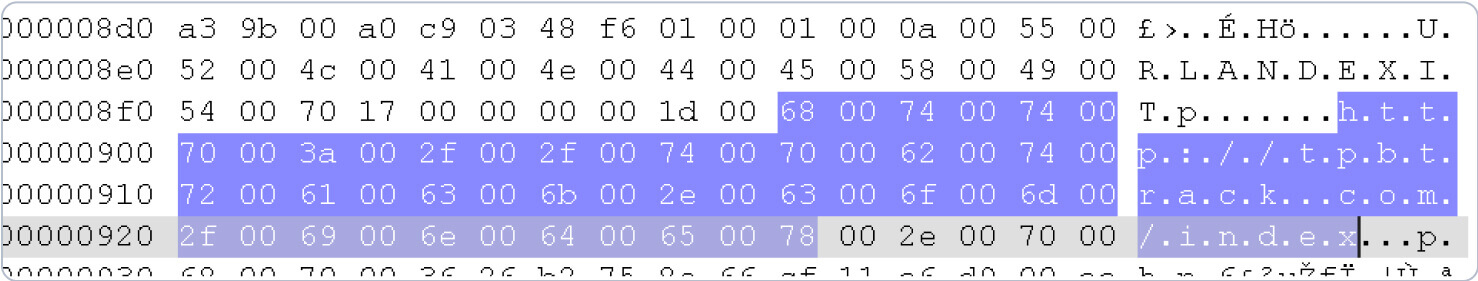

Putem vizualiza URL-ul cu o aplicație de citire hexagonală:

Cum să eliminați obiectele malițioase cu ajutorul tehnologiei Deep Content Disarm and Reconstruction

Deep CDR (Content Disarm and Reconstruction) tratează fiecare fișier ca pe o amenințare potențială. Acesta procesează și analizează fișierele pentru a elimina obiectele neaprobate, pentru a se asigura că toate fișierele care intră în organizația dvs. pot fi consumate în siguranță. În același timp, Deep CDR reconstruiește conținutul fișierului pentru funcționalitate deplină, astfel încât utilizatorii să poată viziona videoclipul fără a descărca programe malware.

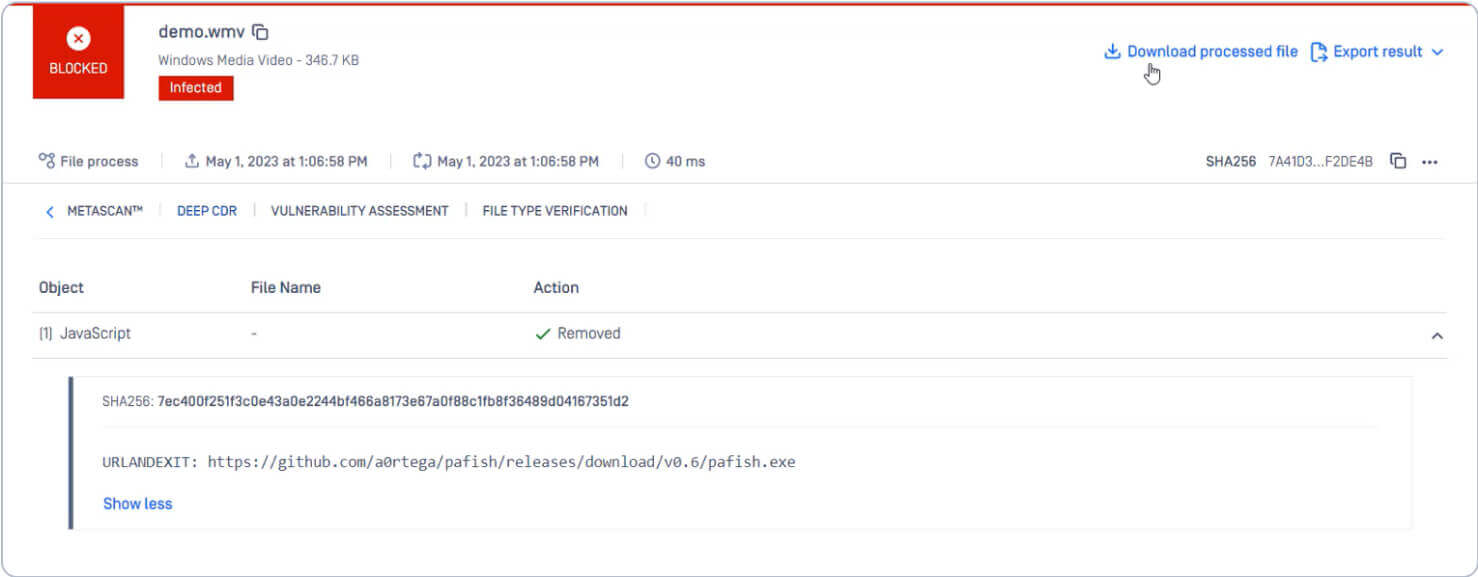

Prelucrarea fișierului infectat cu MetaDefender Core detectează comanda URLANDEXIT în fișier.

Deep CDR elimină obiectul URLANDEXIT și obiectul Script Command. Noul fișier reconstruit rămâne complet utilizabil. Atacatorii nu sunt în măsură să descarce programe malware.

Cum să detectați și să descoperiți programele malware evazive cu ajutorul analizei Adaptive a amenințărilor

Putem scana fișierul cu ajutorul motorului de analiză adaptivă a amenințărilor MetaDefender Sandbox sandbox pentru a analiza mai în profunzime comportamentele și capacitățile malware-ului.

MetaDefender Sandbox este un sandbox de ultimă generație care utilizează o analiză adaptivă a amenințărilor, permițând detectarea programelor malware de tip zero-day, o mai mare extragere a indicatorilor de compromitere (IOC) și o acțiune utilă threat intelligence.

Obținem informații mai detaliate despre amenințare prin procesarea fișierului WMV cu Deep CDR și Filescan. Filescan descarcă fișierul de la URLANDEXIT și efectuează o analiză statică pentru a oferi mai multe detalii despre comportamentul, tactica, tehnica și IOC-urile malware-ului.

OPSWAT Advanced Threat Detection și prevenire

OPSWAT tehnologiile avansate protejează aplicațiile, rețelele și dispozitivele împotriva atacurilor de tip zero-day, a programelor malware evazive și a atacurilor țintite avansate. Pe lângă fișierele media, Deep CDR scanează și igienizează recursiv peste 130 de tipuri de fișiere, inclusiv cele complexe, cum ar fi arhivele imbricate, atașamentele de e-mail, documentele încorporate și hyperlink-urile. Fișierul reconstruit rămâne complet utilizabil și funcțional.

Contactați unul dintre experții noștri tehnici pentru a afla mai multe despre Deep CDR, Filescan, și alte tehnologii de prevenire a amenințărilor.