Comunitatea de securitate cibernetică a fost avertizată recent cu privire la o vulnerabilitate critică în cadrul NVIDIA Container Toolkit - o componentă esențială pentru aplicațiile accelerate de GPU în AI și ML (machine learning). Identificată drept CVE-2024-0132, această deficiență afectează în mod semnificativ o gamă largă de aplicații AI care se bazează pe resurse GPU atât în cloud, cât și la fața locului. În urma descoperirii sale în septembrie 2024, NVIDIA a recunoscut problema și a lansat un patch la scurt timp după aceea.

Detalii ale vulnerabilității

Vulnerabilitatea din cadrul NVIDIA Container Toolkit, în special în versiunile până la 1.16.1 inclusiv, provine dintr-un defect TOCTOU (Time-of-check Time-of-Use). Această slăbiciune poate fi exploatată pentru a ridica privilegiile, a scăpa de containere și a manipula volumele de lucru GPU, putând duce la rezultate AI eronate sau la întreruperi complete ale serviciilor.

Vulnerabilitățile specifice legate de acest incident includ:

- CVE-2024-0132: Acest defect critic, evaluat la 9.0 pe scara de severitate, poate permite imaginilor de containere special create să acceseze sistemul de fișiere al gazdei, ceea ce poate duce la executarea codului, refuzul serviciului și escaladarea privilegiilor.

- CVE-2024-0133: Această vulnerabilitate de gravitate medie, cu un rating de 4.1, permite imaginilor de containere special create să creeze fișiere goale pe sistemul de fișiere al gazdei, ceea ce ar putea duce la falsificarea datelor.

NVIDIA a abordat cu promptitudine vulnerabilitatea prin publicarea unui buletin de securitate și a versiunilor actualizate ale software-ului afectat.

Cine este afectat?

Cercetările indică faptul că peste o treime (35%) din mediile cloud care utilizează GPU NVIDIA sunt în pericol, după cum a descoperit Wiz.

Organizațiile care utilizează versiunile NVIDIA Container Toolkit până la 1.16.1 inclusiv, precum și NVIDIA GPU Operator până la 24.6.1 inclusiv, trebuie să își evalueze mediile și să ia măsurile necesare pentru a atenua efectele în cascadă ale acestei vulnerabilități.

Înțelegerea kitului de instrumente pentru Container NVIDIA

NVIDIA Container Toolkit este conceput pentru a facilita crearea și executarea containerelor Docker accelerate de GPU. În mod implicit, containerele nu au acces la GPU; iar acest set de instrumente permite utilizatorilor să își expună GPU-urile NVIDIA în containerele lor. Setul de instrumente constă în biblioteci de execuție și utilități care automatizează configurarea containerelor, în care utilizatorii pot utiliza GPU-urile NVIDIA pentru a procesa sarcini de lucru AI de înaltă performanță. Pe scurt, NVIDIA Container Toolkit permite containerelor să acceseze NVIDIA GPU, astfel încât aplicațiile care au nevoie de accelerare GPU să poată rula mai rapid și mai eficient.

Alături de NVIDIA GPU Operator - care orchestrează resursele GPU în mediile Kubernetes - setul de instrumente joacă un rol esențial în aplicațiile moderne AI și ML. În esență, acesta îmbunătățește performanța și eficiența aplicațiilor care necesită HPC (calcul de înaltă performanță) pentru sarcini care necesită multe date, cum ar fi instruirea AI.

Cu toate acestea, o vulnerabilitate poate introduce riscuri în diverse moduri:

- Acces neautorizat la GPU: Atacatorii ar putea obține acces la GPU și ar putea cauza furtul de date sau deturnarea resurselor.

- Escaladarea privilegiilor: Atacatorii pot ieși din containere și pot executa cod pe sistemul gazdă pentru a compromite infrastructura de bază.

- Atacuri între Container : Un container compromis ar putea deschide accesul nelegitim la resursele GPU ale altor containere. Acest lucru poate duce la scurgeri de date sau la refuzul de serviciu în cazul mai multor aplicații care rulează pe același sistem.

- Expunerea datelor sensibile: Mai degrabă decât să exploateze direct date sensibile, atacatorii caută uneori vulnerabilități în diverse componente ale sistemului pentru a naviga în mediu și a escalada privilegiile. Tehnologia Container sporește complexitatea acestor exploatări.

Scenariu potențial de atac

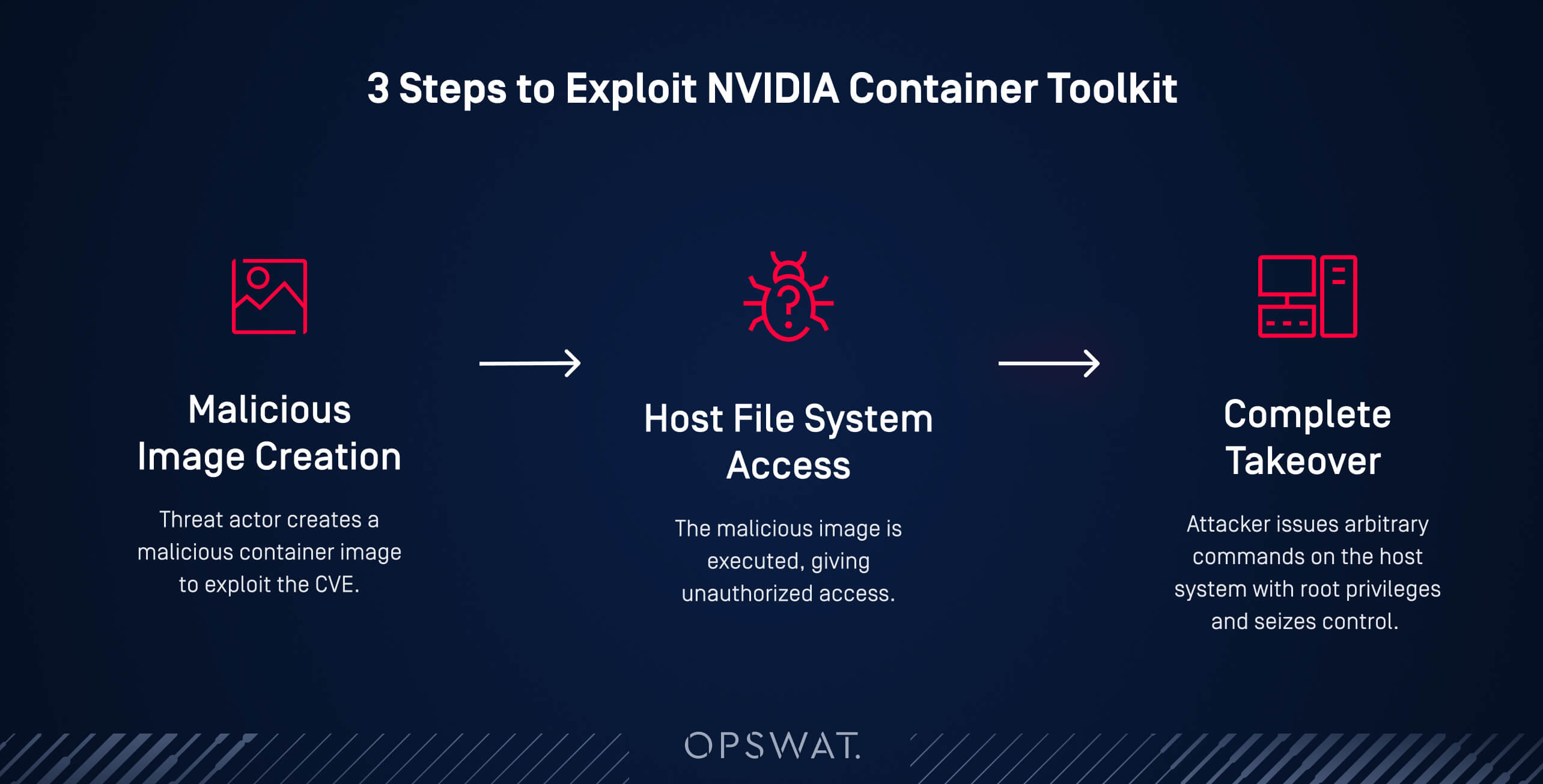

Un potențial flux de atac care exploatează NVIDIA Container Toolkit poate fi generalizat în trei etape:

- Crearea unei imagini malițioase: Un atacator poate proiecta o imagine container malițioasă cu scopul de a exploata CVE-2024-0132.

- accesează sistemul de fișiere al gazdei: Atacatorul execută apoi imaginea malițioasă pe o platformă vulnerabilă, fie direct prin intermediul serviciilor GPU partajate, fie indirect printr-o schemă de atac a lanțului de aprovizionare sau prin inginerie socială. Acest lucru îi permite să monteze sistemul de fișiere gazdă și să obțină acces neautorizat la infrastructura de bază și, potențial, la datele confidențiale ale altor utilizatori.

- Control complet: Având acces la socket-urile Unix critice (docker.sock/containerd.sock), atacatorul poate emite comenzi arbitrare pe sistemul gazdă cu privilegii de root, preluând apoi controlul asupra mașinii.

Recomandări pentru protejarea împotriva vulnerabilităților Container

Acest incident reamintește în timp util că până și imaginile de containere de încredere din surse de încredere pot conține vulnerabilități grave. Organizațiile care utilizează NVIDIA Container Toolkit ar trebui:

Actualizați la cea mai recentă versiune

Utilizatorii sunt încurajați să actualizeze la NVIDIA Container Toolkit versiunea 1.16.2 și NVIDIA GPU Operator 24.6.2 cât mai curând posibil, în special pentru gazdele de containere care pot opera imagini care nu sunt de încredere.

Efectuați scanări de securitate regulate

Implementați proceduri regulate de scanare a imaginilor de containere malițioase și a oricăror alte componente care intră în aplicația dvs. în mediile cloud. Scanările regulate ajută la evaluarea riscurilor și la identificarea punctelor slabe de securitate asociate cu aceste imagini. Instrumentele automatizate de scanare pot ajuta la monitorizarea continuă a vulnerabilităților cunoscute și a configurațiilor greșite.

În plus, integrarea scanărilor de securitate în conductele CI/CD asigură detectarea vulnerabilităților înainte de implementare, în timp ce rapoartele cuprinzătoare oferă informații despre riscurile identificate și măsurile de remediere recomandate.

Secure imaginileContainer cuSupply Chain MetaDefender Software

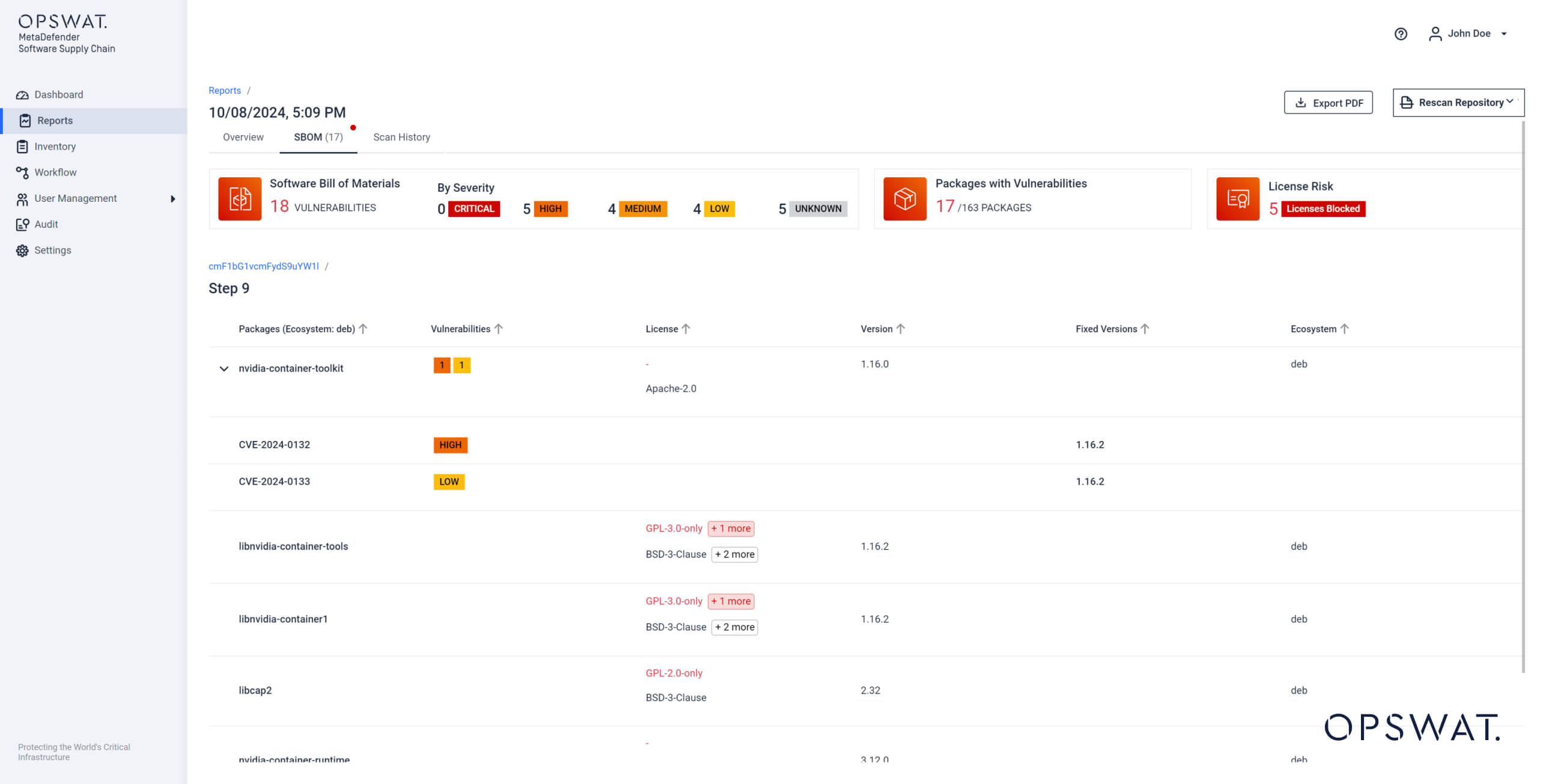

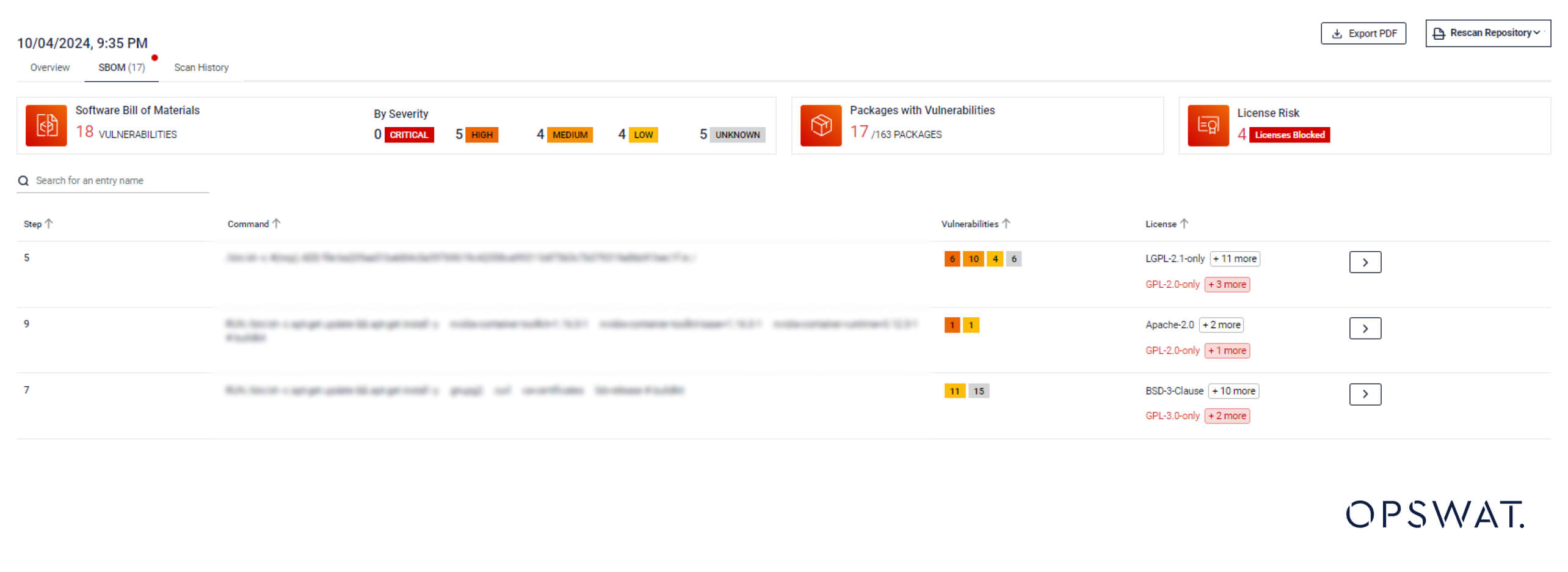

Pentru a atenua vulnerabilități precum cele găsite în NVIDIA Container Toolkit, OPSWAT MetaDefender Software Supply Chain oferă capacități robuste de scanare a amenințărilor pentru registrele de containere și depozitele de cod sursă.

Echipele de dezvoltare Software și DevSecOps vor fi informate cu privire la imaginile de containere potențial malițioase sau vulnerabile din cadrul stivei lor de aplicații. Prin utilizarea mai multor straturi de detectare și prevenire a amenințărilor, MetaDefender Software Supply Chain oferă, de asemenea, informații și recomandări pentru remediere, inclusiv actualizări ale versiunilor sigure ale imaginilor de containere afectate.

MetaDefender Software Supply Chain

Puteți evalua starea de amenințare pentru pachetele din imaginile dvs. de containere atât la nivel general, cât și detaliat.

Securitatea Container este parte a securității IA

Vulnerabilitățile Container au scos la iveală nevoia de securitate vigilentă și proactivă pentru organizațiile care depind din ce în ce mai mult de tehnologiile AI și ML. Pentru a afla mai multe despre securitatea containerelor și securitatea lanțului de aprovizionare software, consultați resursele noastre:

MetaDefender Software Supply Chain

Docker Image - un vector de amenințare în creștere?