Pe 23 august, OPSWAT a participat la conferința VISD (Vietnam Information Security Day) 2024, găzduită de VNISA (Vietnam Information Security Association) în Ho Chi Minh City. Evenimentul a atras peste 1 000 de participanți, inclusiv profesioniști din sectoare precum sănătate, bancar, financiar, energie, transport, nuclear, apărare și alte industrii de infrastructură critică.

Securizarea infrastructurilor critice: Lecții de la recentul atac malware FrostyGoop

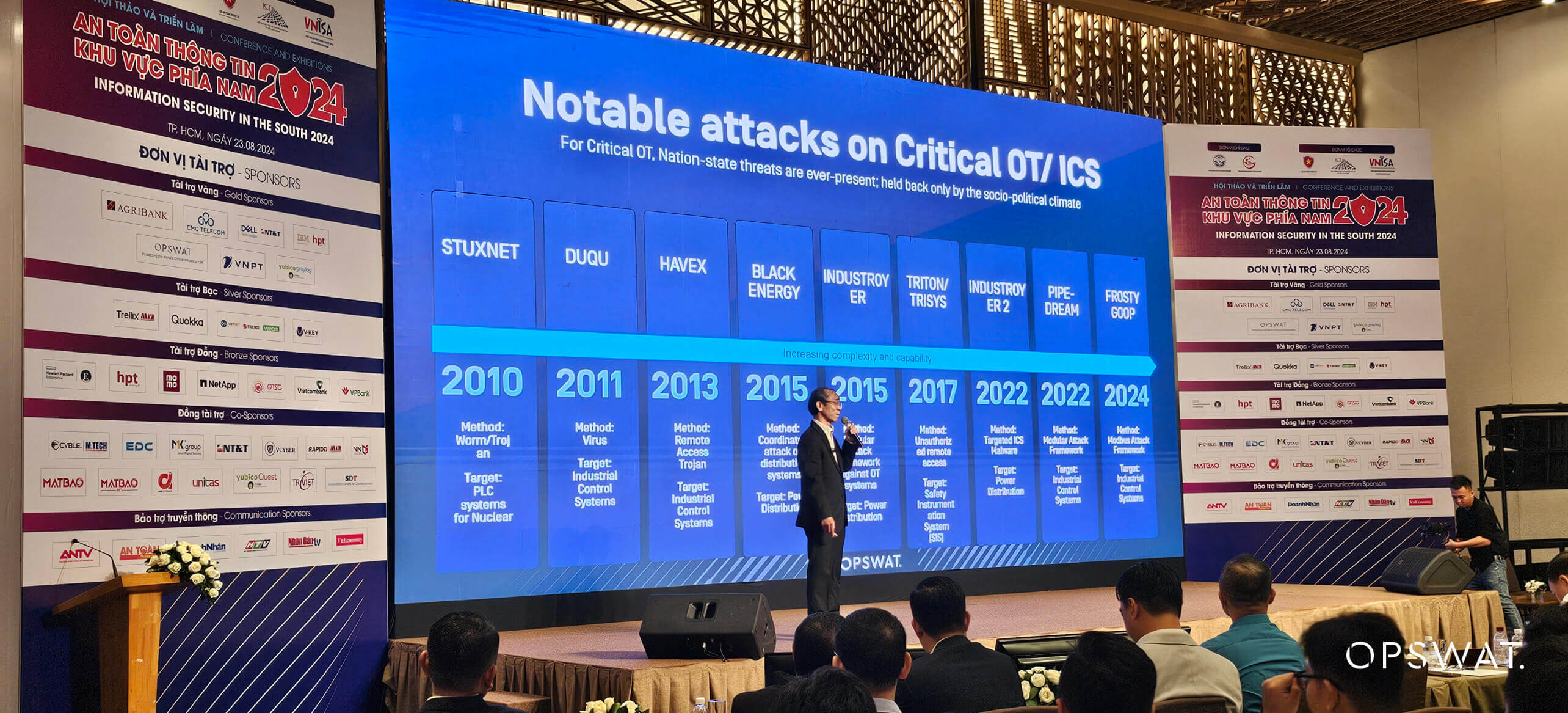

În timpul conferinței de deschidere, dl Cuong La, vicepreședinte al departamentului de cercetare și dezvoltare și director general al OPSWAT Vietnam, a discutat despre atacul FrostyGoop, o încălcare recentă a tehnologiei operaționale (OT) în Ucraina, ca studiu de caz. Dl Cuong a analizat atacul și a prezentat soluții pentru contracararea acestuia și a altor atacuri similare asupra rețelelor OT.

Atacul cibernetic FrostyGoop, care a avut loc în aprilie 2024, a fost un eveniment semnificativ în domeniul securității cibernetice industriale. Acest malware a vizat o instalație energetică din vestul Ucrainei, lăsând 600 de gospodării fără căldură timp de două zile, în timpul temperaturilor scăzute. Conceput pentru a se infiltra în mediile ICSIndustrial sisteme de controlIndustrial ) și OT, malware-ul reprezintă o amenințare gravă la adresa infrastructurii critice.

FrostyGoop exploatează protocolul Modbus, un standard utilizat pe scară largă în ICS, pentru a interacționa cu operațiunile și a le perturba. Hackerii trimit comenzi Modbus malițioase în sistemele de control, provocând disfuncționalități și defecțiuni ale sistemului. Acest incident a tras un semnal de alarmă în comunitatea de securitate cibernetică, evidențiind vulnerabilitățile din mediile ICS, în special cele care nu dispun de o segmentare sau monitorizare corespunzătoare.

Iată pașii parcurși de atacatori în atacul cibernetic FrostyGoop:

- Exploatarea unei vulnerabilități într-un router MikroTik orientat spre exterior.

- Implementați un web shell cu acces prin tunel prin adresa TOR.

- Recuperarea registrului SAM (Security Account Manager) hive.

- Implementați și testați FrostyGoop Malware, un binar Golang folosind configurații JSON.

- Stabilirea conexiunilor la adresele IP din Moscova.

- Trimiteți comenzi Modbus malițioase către FrostyGoop.

- Trimiteți comenzi direct către controlorii sistemului de încălzire, raportând măsurători false.

- Instalația energetică oprește temporar furnizarea de încălzire și apă caldă pe baza unor măsurători eronate.

Dl Cuong și echipa sa de la OPSWAT au identificat 1 137 de dispozitive Modbus active în Vietnam care puteau fi detectate pe internet, dintre care un număr semnificativ erau concentrate în Ho Chi Minh City (197 de dispozitive) și Hanoi (145 de dispozitive). Aceste dispozitive sunt menite să fie ecranate și nedetectabile online, deoarece sistemele OT sunt de obicei izolate de internet (air-gapped).

Rețelele OT expuse sunt ținte atractive pentru hackeri, iar pagubele potențiale pot fi substanțiale, având în vedere că aceste rețele susțin adesea infrastructura critică, având un impact asupra securității naționale și a comunităților. Această constatare sugerează că multe sisteme OT din Vietnam sunt gestionate și protejate inadecvat, creând vulnerabilități de securitate care pot fi exploatate de atacatori.

Prin intermediul acestui studiu de caz, dl Cuong a subliniat nevoia urgentă de consolidare a securității rețelelor IT/OT și de monitorizare continuă pentru a detecta și atenua amenințări similare. Incidentul FrostyGoop reamintește în mod important de ce organizațiile trebuie să acorde prioritate investițiilor în securitatea cibernetică, în special pentru a proteja infrastructura critică.

Pentru cele mai bune practici, dl Cuong a prezentat 5 tactici de control al securității cibernetice care, atunci când sunt utilizate împreună, creează un sistem de control industrial (ICS) eficient sau un program de securitate OT (1):

Răspuns la incidente ICS

Elaborarea unui plan de răspuns la incidente bazat pe operațiuni, cu capacități de integritate și recuperare a sistemului în timpul unui atac. Efectuați exerciții concepute pentru a consolida scenariile de risc și cazurile de utilizare adaptate la mediul ICS.

Arhitectură defensivă

Implementați arhitecturi care susțin vizibilitatea, colectarea jurnalelor, identificarea activelor, segmentarea, DMZ-urile industriale și aplicarea proceselor de comunicare.

Monitorizarea vizibilității rețelei ICS

Monitorizarea continuă a mediului ICS cu ajutorul instrumentelor de protocol și al capacităților de analiză a interacțiunii sistemelor pentru a informa operațiunile cu privire la riscurile potențiale.

Secure Acces la distanță

Identificați și inventariați toate punctele de acces la distanță și mediile de destinație permise. Utilizați accesul la cerere și autentificarea cu mai mulți factori acolo unde este posibil și utilizați gazde de salt pentru a asigura controlul și monitorizarea accesului în cadrul segmentelor securizate.

Bazate pe riscuri Vulnerability Management

Evaluați controalele cibernetice și condițiile de funcționare a dispozitivelor care ajută la luarea deciziilor de gestionare a vulnerabilităților în funcție de riscuri pentru a remedia vulnerabilitățile, a atenua orice impact sau a monitoriza o posibilă exploatare.

Dl Cuong a prezentat, de asemenea, soluțiile complete ale OPSWATpentru protejarea rețelelor OT critice, inclusiv MetaDefender OT Security, MetaDefender Industrial Firewall, MetaDefender Netwall, My OPSWAT, etc. Aceste soluții protejează rețelele la toate nivelurile, ajutând organizațiile să combată amenințările de rețea OT precum FrostyGoop.

OPSWAT A prezentat suita noastră de soluții de securitate cibernetică de la un capăt la altul IT/OT

La expoziția din cadrul evenimentului, OPSWAT a prezentat, de asemenea, soluțiile sale de securitate cibernetică de la IT la OT și a demonstrat simulări de atacuri cibernetice care vizează centralele nucleare și alte sisteme critice IT/ OT. Experții în securitate cibernetică au prezentat soluțiile OPSWATpentru apărarea cu succes împotriva acestor atacuri.

În plus, OPSWAT primește întotdeauna experți, ingineri și studenți în domeniul securității cibernetice pentru a experimenta și a învăța despre tehnologiile de securitate ale companiei în cadrul Laboratorului de protecție a infrastructurilor critice (CIP Lab) de la cele două birouri ale noastre din Vietnam:

- OPSWAT Biroul din orașul Ho Chi Minh: 17th Floor, Saigon Giai Phong Building, 436-438 Nguyen Thi Minh Khai, Ward 5, District 3, Ho Chi Minh City.

- OPSWAT Biroul din Hanoi: Etajul 9, Lancaster Luminaire Building, 1152-1154 Lang Street, Lang Thuong Ward, Dong Da District, Hanoi.

Pentru a vă înregistra pentru o experiență CIP Lab sau dacă sunteți interesat să aflați mai multe despre prezentările dlui Cuong La la VISD 2024, sau dacă aveți întrebări, contactați experții noștri în securitatea cibernetică a infrastructurilor critice.

(1) Referință: The Five ICS Cybersecurity Critical Controls Whitepaper - ©2022 SANS Institute https://sansorg.egnyte.com/dl/R0r9qGEhEe