Opriți atacurile de mâine

Detectați amenințările zero-day și malware-ul evaziv folosind analiza dinamică cu informații integrate despre amenințări.

- Eficacitate de 99,9% în ziua zero

- Analiză de 20 de ori mai rapidă

- Analizați toate fișierele la perimetru

OPSWAT se bucură de încredere din partea

De ce instrumentele tradiționale nu sunt suficiente

Atacurile zero-day și malware-ul evaziv trec acum cu ușurință de instrumentele de securitate tradiționale, statice sau lente.

Evitarea amenințărilor

Malware-ul modern este conceput pentru a depăși apărarea statică, folosind verificări ale mediului, întârzieri de sincronizare și detectarea sandbox-ului pentru a ascunde comportamentul rău intenționat.

Aceste amenințări se adaptează în timp real, exploatând punctele slabe ale instrumentelor tradiționale pentru a se strecura înainte ca semnăturile sau euristica să poată reacționa.

Răspuns lent la incidente

Echipele copleșite se confruntă cu prea multe alerte și prea puțin context.

Fără o triere rapidă și o prioritizare clară, analiștii pierd timp prețios investigând falsele alerte, în timp ce amenințările reale se deplasează lateral și sustrag date fără a fi detectate.

Vizibilitate limitată

Sistemele fragmentate creează puncte nevralgice între rețea, terminal și straturile aplicației.

Când detectarea nu este unificată, amenințările pot rămâne nevăzute, subminând atât eforturile de prevenire, cât și cele de răspuns în întregul mediu.

Scalabilitate slabă

Instrumentele tradiționale nu au fost concepute pentru volumele de date actuale sau pentru viteza atacurilor moderne.

Pe măsură ce volumul de fișiere și trafic crește, procesele de detectare se blochează, cozile de analiză se extind și lacunele de securitate se adâncesc, expunând organizațiile la riscuri.

127%

creșterea complexității malware-ului multi-etapă de tip „

”*

7.3%

din fișierele OSINT reclasificate c

e ca fiind dăunătoare în decurs de 24 de ore*

703%

creștere bruscă a atacurilor de phishing pentru obținerea datelor de autentificare

la sfârșitul anului 2024*

*Conform datelor obținute în urma testării a peste un milion de scanări de fișiere.

Detectare unificată zero-day

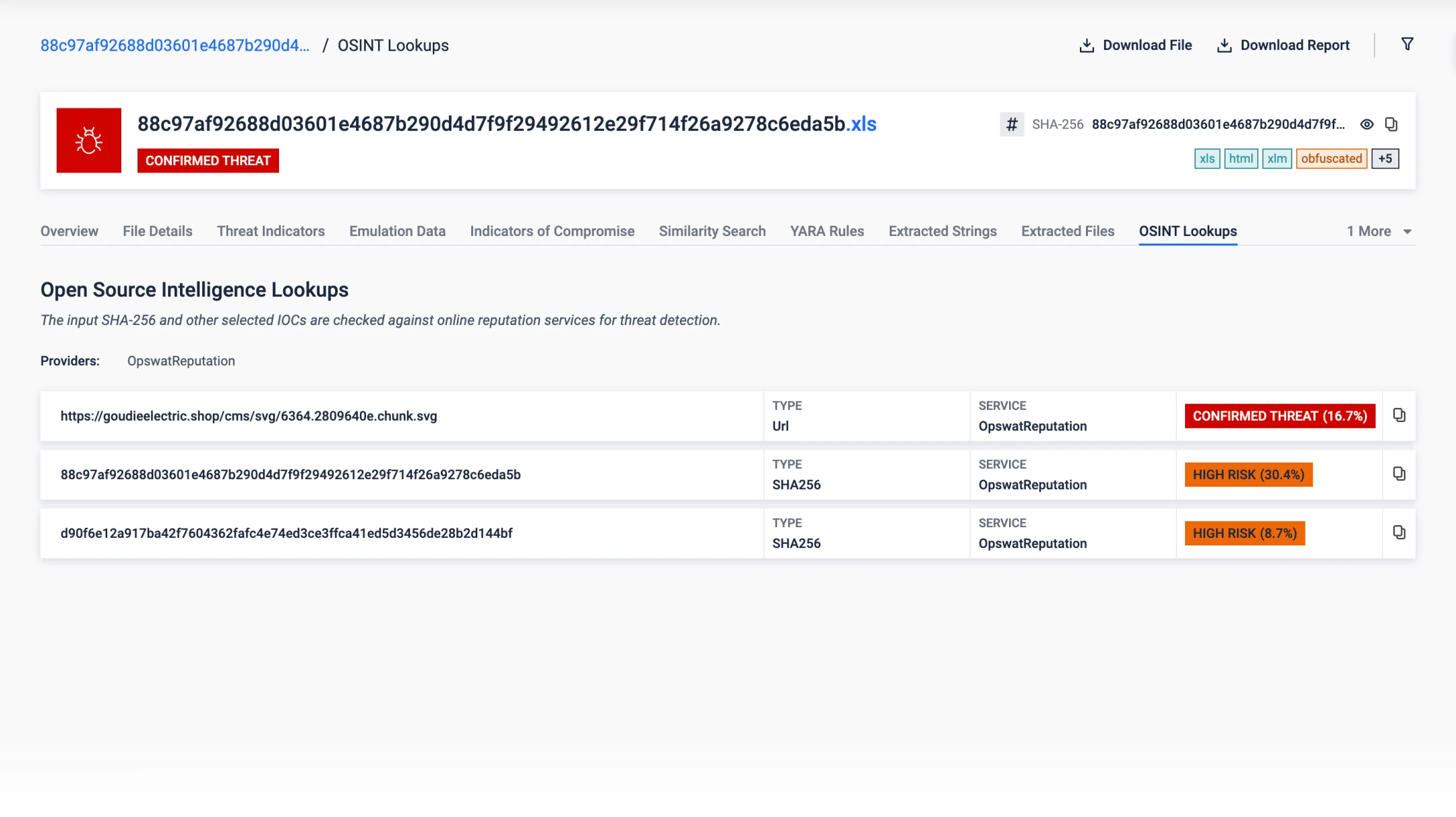

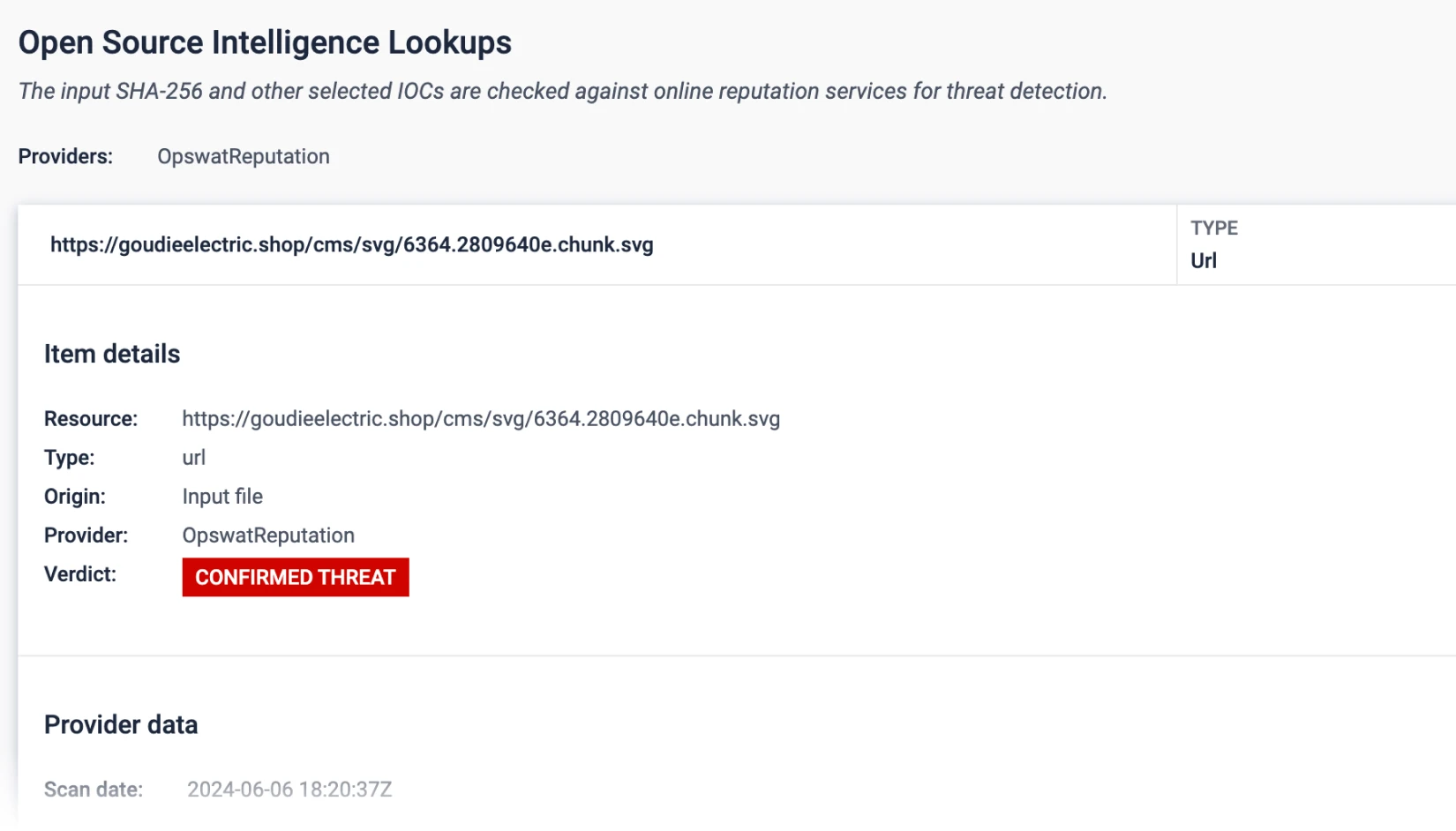

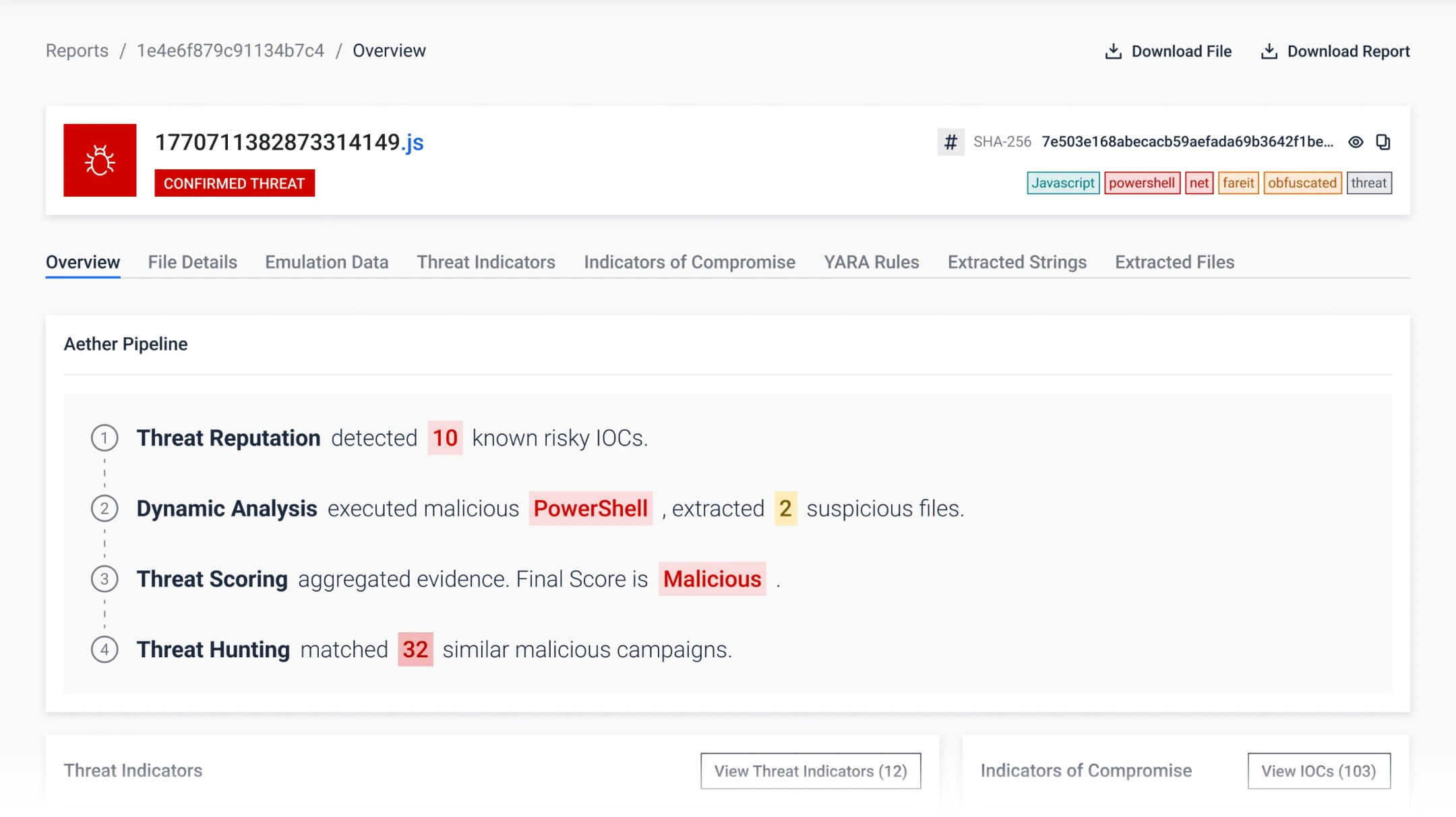

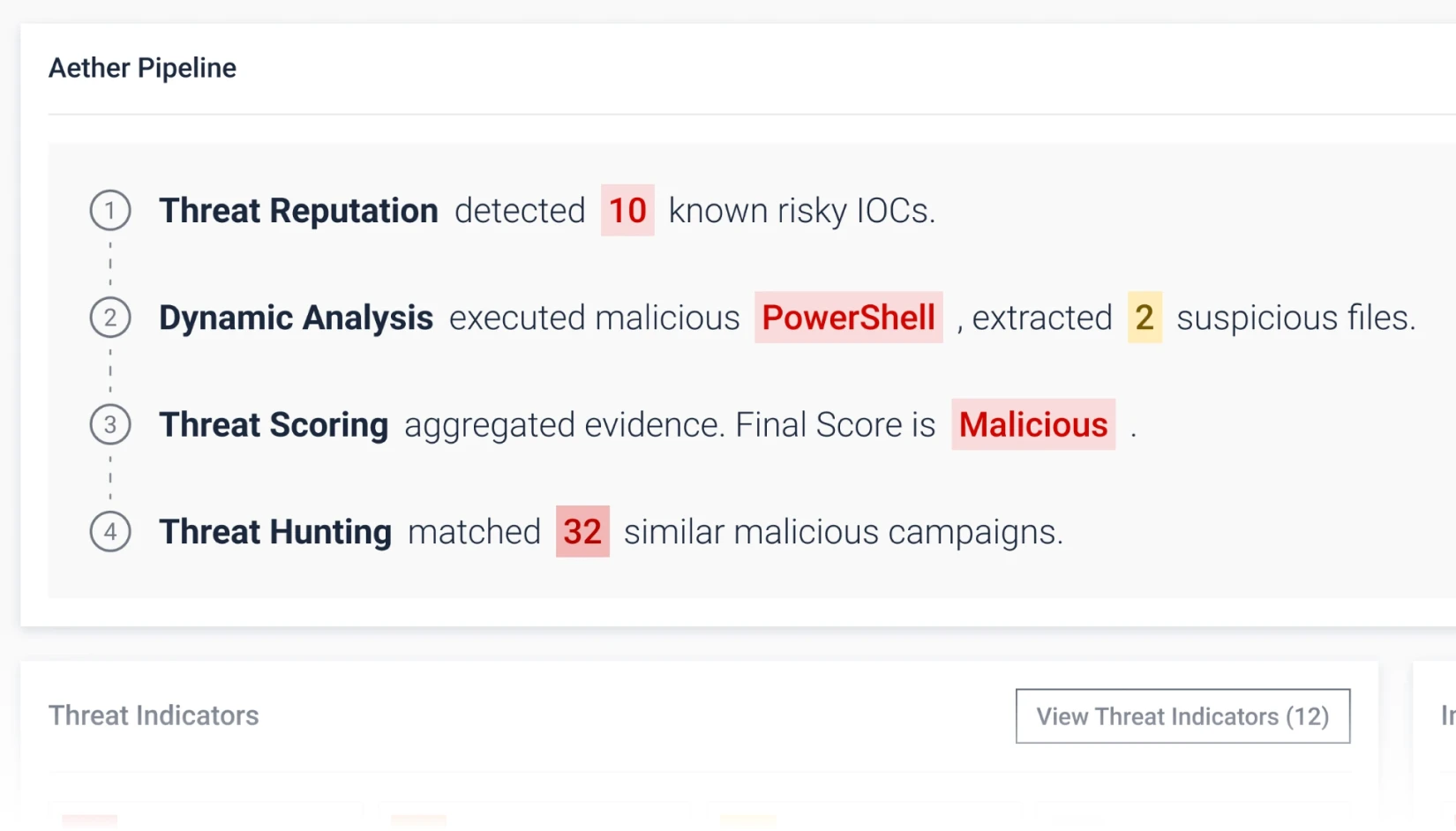

Nivelul 1: Reputația amenințărilor

Expunerea rapidă a amenințărilor cunoscute de tip „

”

Opriți valul de amenințări cunoscute.

Verifică adresele URL, IP-urile și domeniile în timp real sau offline pentru a detecta malware, phishing și botneturi.

Blochează reutilizarea infrastructurii și a malware-ului de bază și obligă atacatorii să rotească indicatorii de bază.

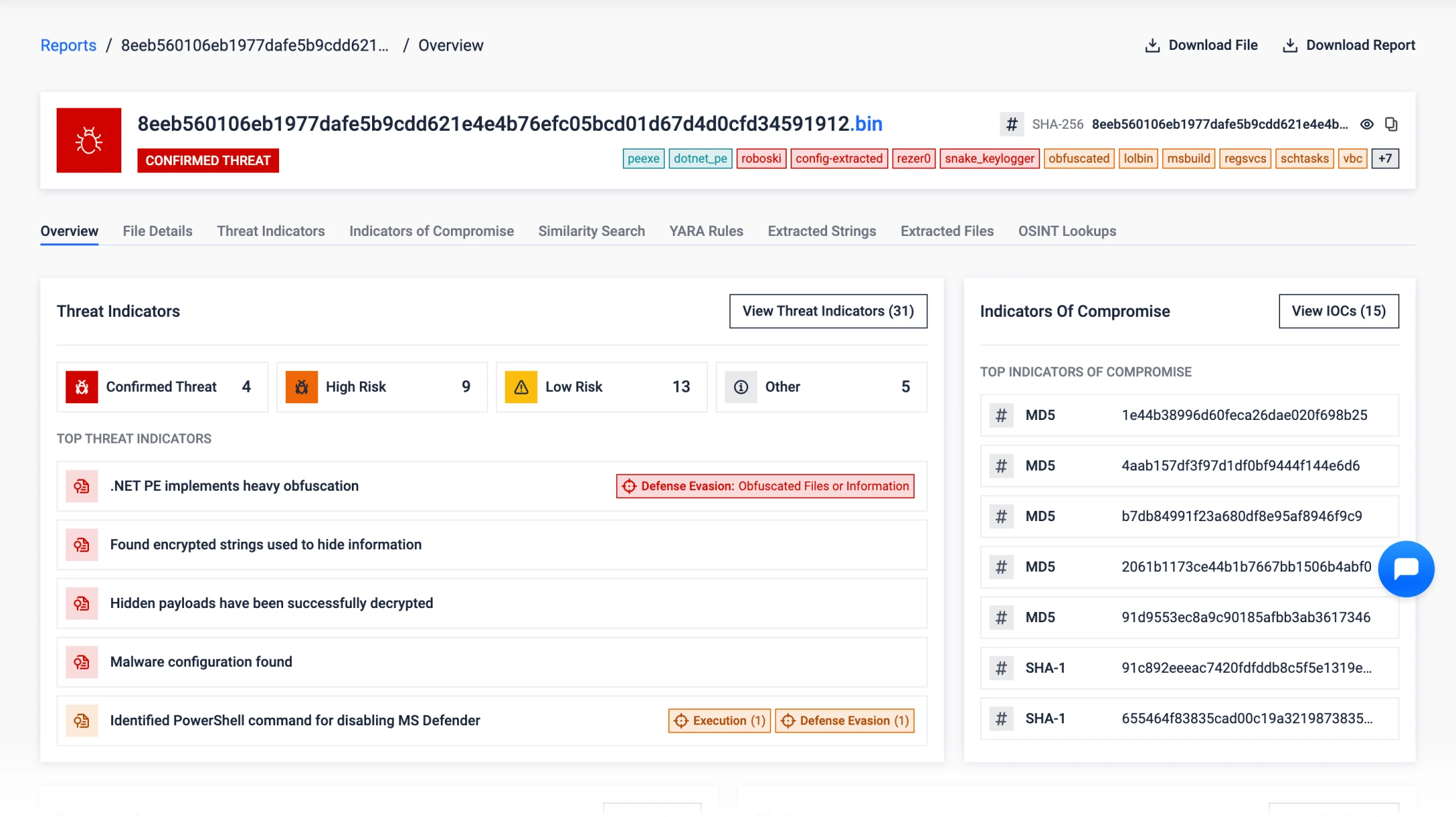

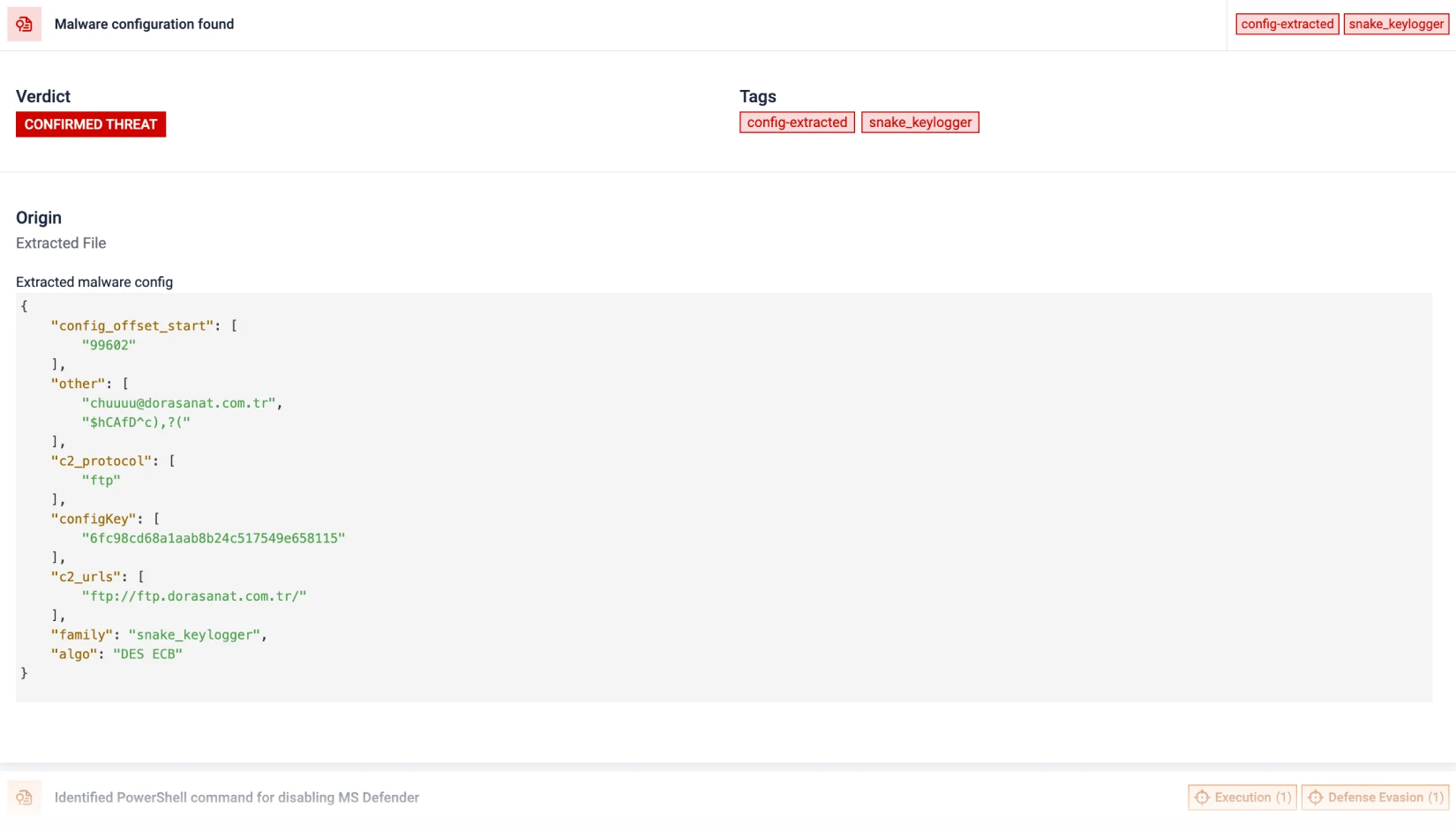

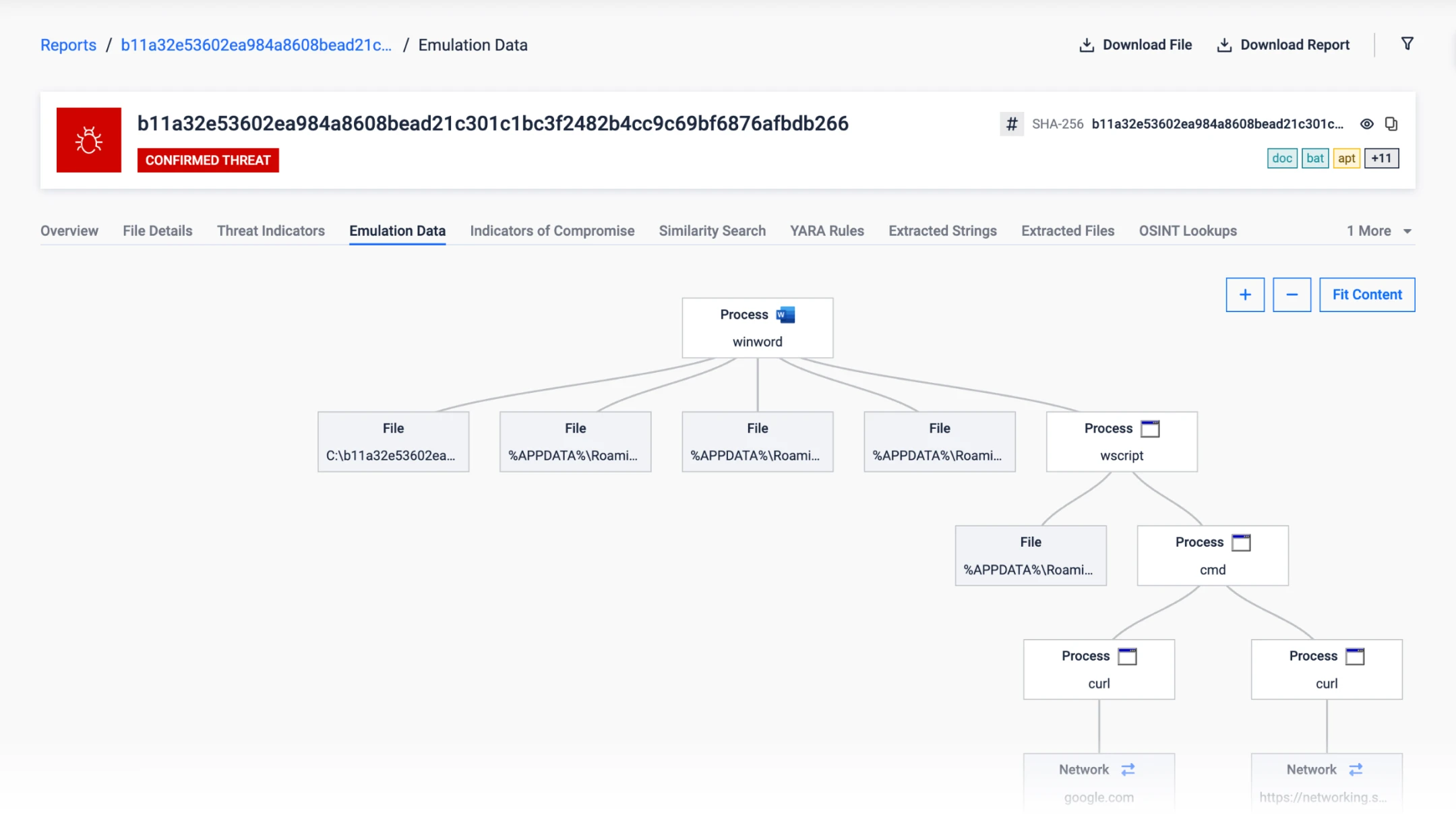

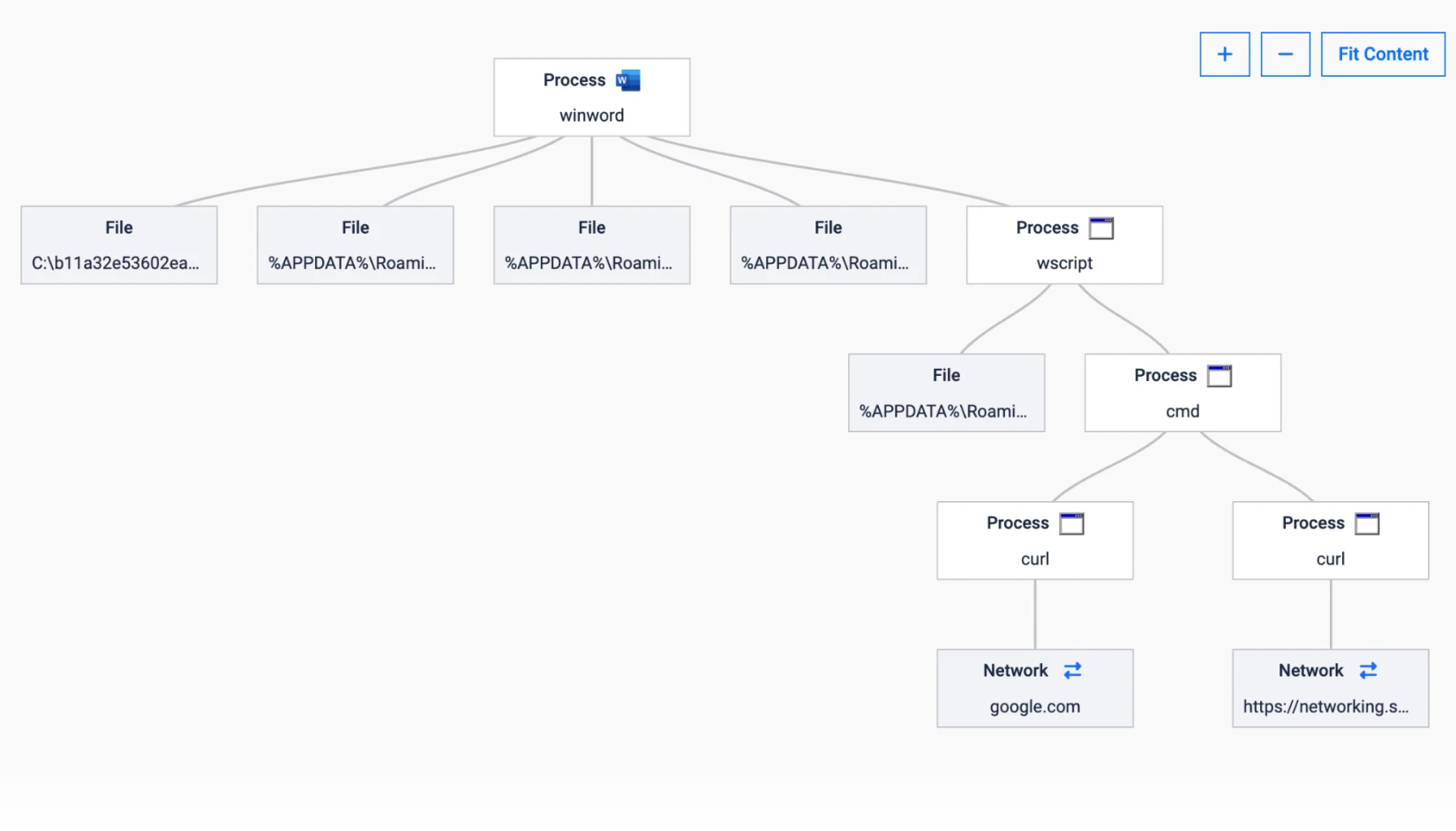

Stratul 2: Analiza dinamică

Descoperă amenințările necunoscute d

Detectează malware-ul evaziv care se ascunde de sandbox-urile tradiționale.

Un sandbox bazat pe emulare analizează fișierele pentru a detecta amenințări ascunse, cum ar fi ransomware-ul.

Expone artefacte, lanțuri de încărcare, logica scripturilor și tactici de evitare.

Nivelul 3: Evaluarea amenințărilor

Prioritizați amenințările

Reduceți oboseala provocată de alerte.

Nivelurile de risc ale amenințărilor sunt clasificate pentru a evidenția rapid amenințările prioritare în timp real.

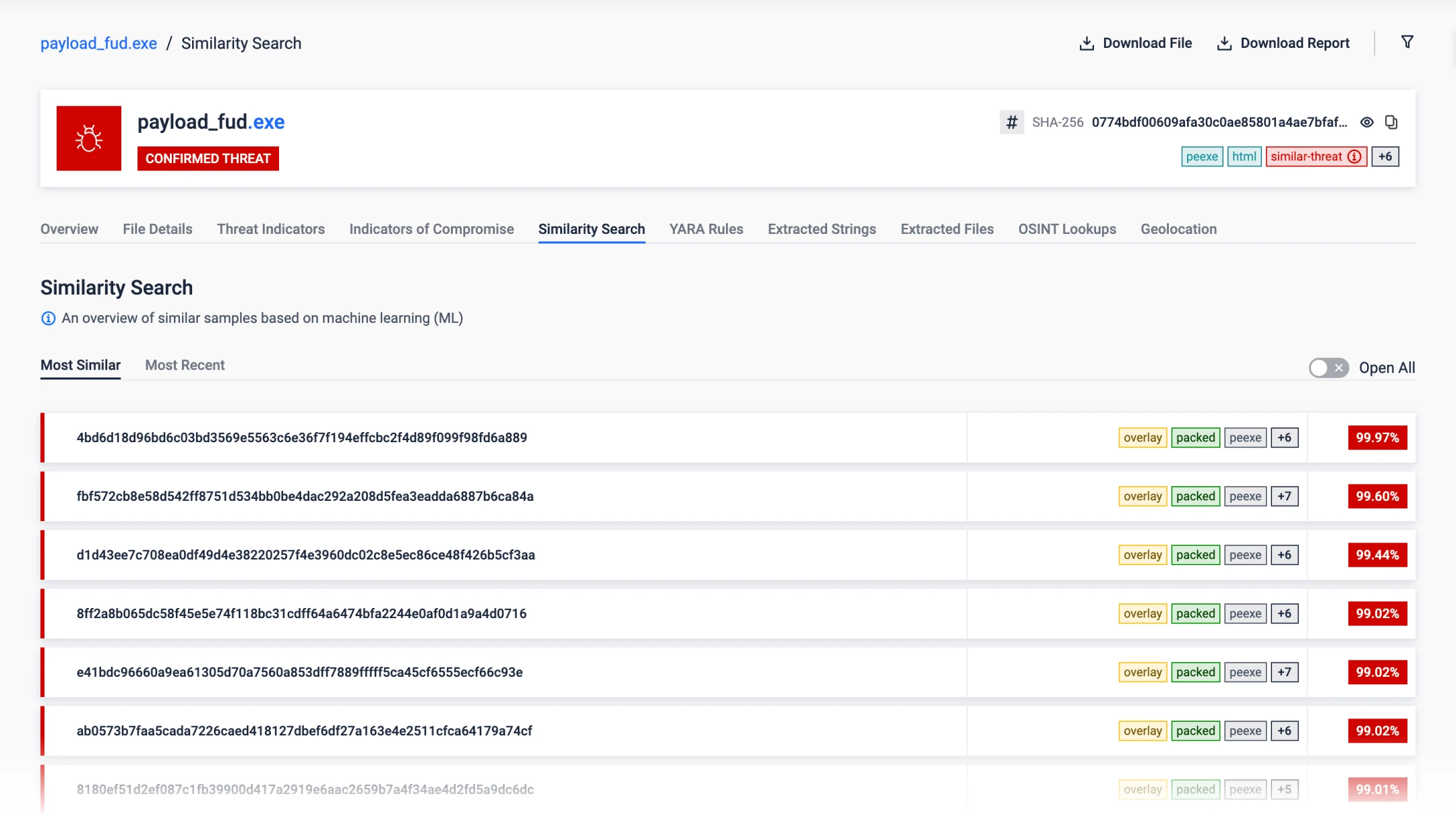

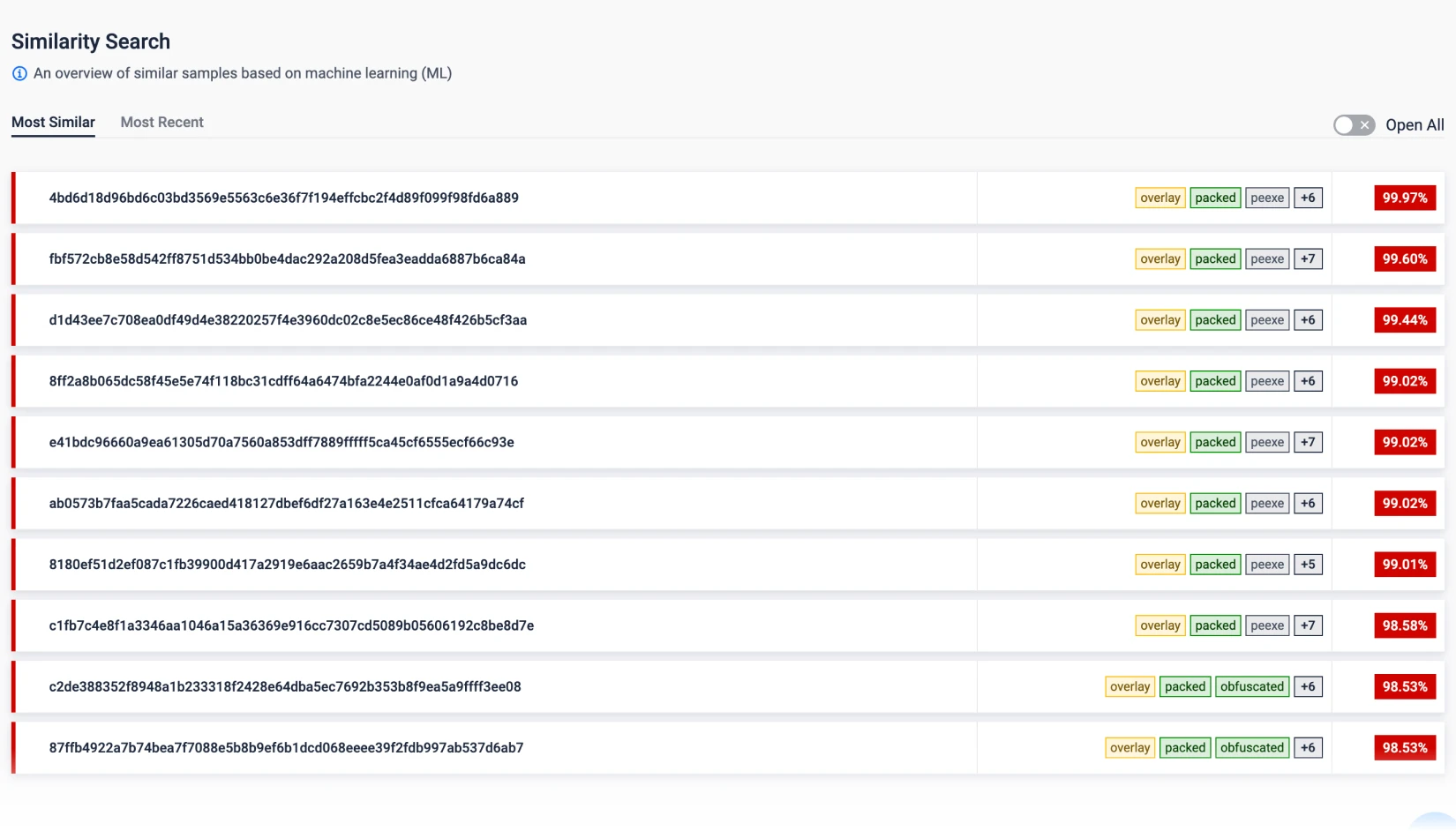

Nivelul 4: Vânătoarea de amenințări

Identificați campaniile malware „

”

Căutare de similitudini prin învățare automată

Corelarea modelelor de amenințări compară amenințările necunoscute cu malware-ul cunoscut, tacticile, infrastructura și multe altele.

Descoperă familiile și campaniile de malware, forțând atacatorii să-și revizuiască tacticile și infrastructura.

„Cea mai mare viteză pe care am testat-o vreodată

.”

Securitatea Venak

330+

Mărci detectabile

pentru detectarea phishingului bazată pe ML

50+

Tipuri de fișiere

Extrageți artefacte, imagini d

e și multe altele

>14

Extragerea automată a familiei de programe malware

Integrare ușoară

Oprim atacurile pe care nimeni nu știe că există

.

20x

Mai rapid decât soluțiile tradiționale

Vizibilitate profundă și răspuns rapid

Valorificați miliarde de semnale de amenințare și căutarea similitudinilor între amenințări prin învățare automată.

Analiza structurii profunde

Analizați rapid peste 50 de tipuri de fișiere, inclusiv LNK și MSI, pentru a extrage conținutul încorporat, artefactele și imaginile.

Decodarea automată, decompilarea și emularea codului shell — împreună cu despachetarea Python, extragerea macro-urilor și suportul AutoIT — oferă o vizibilitate profundă asupra amenințărilor ascunse.

Analiză dinamică

Detectează și clasifică amenințările active folosind învățarea automată și detonări țintite în anumite stive de aplicații sau medii.

Ocoliți verificările anti-evaziune, emulați scripturi JavaScript, VBS și PowerShell și adaptați dinamic fluxurile de control pentru a descoperi amenințări necunoscute.

Detectarea și clasificarea amenințărilor

Detectează peste 330 de mărci de phishing, chiar și offline, folosind analiza Machine Learning (ML).

Corelați IOC-urile, identificați intențiile rău intenționate cu peste 900 de indicatori comportamentali, extrageți configurații din peste 18 familii de malware și detectați amenințări necunoscute prin gruparea bazată pe similitudine.

- MetaDefender

- MetaDefender

- MetaDefender

Threat Intelligence integrare Threat Intelligence

Căutarea automată a amenințărilor și detectarea în timp real se integrează perfect în toate sursele de informații.

Sistemul exportă în formatele MISP și STIX, interoghează serviciul MetaDefender Cloud Reputation Service, se conectează la furnizori de informații open-source și generează automat reguli YARA pentru fiecare amenințare detectată.

Motor anti-evaziune de ultimă generație

Extrage indicatori de compromis din malware extrem de evaziv și declanșează atacuri țintite, astfel încât analiștii să se poată concentra pe descoperiri de mare valoare.

Sandboxul contracarează tehnicile avansate de evaziune, inclusiv pauzele lungi și buclele, verificările utilizatorilor sau domeniilor, geofencing, verificările locale ale sistemului de operare, VBA stomping, comportamentele avansate de auto-execuție, cum ar fi declanșatoarele mouse-hover, și abuzul programatorului de sarcini.

- MetaDefender

- MetaDefender

Raportul OPSWAT din domeniul „

” pentru anul 2025

Malware-ul este mai evaziv ca niciodată

— consultați datele.

Detectarea zero-day

în toate mediile

Soluția Zero-Day Detection OPSWATse bazează pe un set unificat de tehnologii care combină sandboxing, inteligență adaptivă și analiză comportamentală de tip „

” pentru a expune amenințările necunoscute cu rapiditate și la scară largă – la fața locului, în cloud sau oriunde între acestea.

MetaDefender Aether™

Soluție autonomă de detectare zero-day, care combină sandboxing avansat cu informații integrate despre amenințări. Descoperă relații ascunse prin intermediul datelor de similitudine și reputație ale amenințărilor obținute prin învățare automată, pentru a obține informații utile pentru un răspuns mai rapid.

MetaDefender pentru Core

Îmbunătățiți securitatea locală cu Adaptive Sandbox Threat Intelligence MetaDefender Core. Beneficiați de analize dinamice ale amenințărilor, politici personalizabile și vizibilitate granulară pentru a detecta și preveni atacurile zero-day înainte ca acestea să se răspândească.

MetaDefender Threat Intelligence™

Identificați amenințările de tip zero-day, evaluați reputația fișierelor în timp real și răspundeți mai rapid la riscurile emergente cu ajutorul căutării similitudinilor amenințărilor bazate pe învățarea automată și verificării reputației amenințărilor. Echipele de securitate obțin informații detaliate despre amenințări pentru a asigura o apărare mai puternică împotriva malware-ului în continuă evoluție și a atacurilor țintite.

Deblocați detectarea zero-day în toate soluțiile

Descoperiți cum detectarea zero-day poate fi implementată în perimetrul rețelei dvs.,

asigurându-vă că toate fișierele beneficiază de detectare zero-day avansată, fără întârzieri în performanță.

Detonator - Căutarea fără sfârșit

pentru detectarea zero-day

Povestea din spatele tehnologiei de analiză dinamică lider în industrie OPSWAT

Povestea din spatele MetaDefender

Jan Miller – Director tehnic, Analiza amenințărilor la OPSWAT

Jan Miller este un pionier în analiza modernă a malware-ului, cunoscut pentru lansarea de platforme care au transformat modul în care industria detectează amenințările evazive. După ce a fondat Payload Security și mai târziu a condus Falcon X la CrowdStrike, a continuat să inoveze cu Filescan.io, achiziționat ulterior de OPSWAT. În calitate de membru al consiliului AMTSO, el promovează transparența, în timp ce dezvoltă tehnici care combină analiza dinamică cu informații despre amenințări pentru a expune malware-ul evaziv.

Analiza dinamică evoluează cu informații integrate despre amenințări

MetaDefender combină emularea la nivel de CPU, analiza comportamentală și informații adaptive despre amenințări (reputația amenințărilor, punctaj, căutare după similitudine). Acest lucru înseamnă verdicte zero-day mai rapide și un context mai bogat, care alimentează căutarea amenințărilor și răspunsul automatizat în întreaga dvs. infrastructură de securitate.

Viteză validată

ă și securitate de către AMTSO

În conformitate cu Organizația pentru Standardizarea Testării Anti-Malware (AMTSO), testul Venak Security confirmăSandbox OPSWAT Adaptive domeniul Adaptive Sandbox .

Încredere la nivel mondial pentru a apăra ceea ce este esențial

OPSWAT încrederea a peste 2.000 de organizații din întreaga lume pentru protejarea datelor, activelor și rețelelor lor critice împotriva amenințărilor provenite de la dispozitive și fișier

.

Conceput special pentru fiecare sector

Asistență pentru conformitatea cu cerințele de reglementare

Pe măsură ce atacurile cibernetice și actorii care le execută devin din ce în ce mai sofisticați, organismele de reglementare din întreaga lume pun în aplicare reglementări pentru a se asigura că infrastructura critică face ceea ce este necesar pentru a rămâne sigură.

Resurse recomandate

MetaDefender pentru Core

Sondaj SANS 2025 privind detectarea și răspunsul

2025 Raportul OPSWAT privind peisajul amenințărilor

Comunitatea FileScan.io

Descoperă amenințările ascunse cu ajutorul analizei detaliate a malware-ului

, bazată pe tehnologia MetaDefender

OPSWAT— încearc-o gratuit.

Întrebări frecvente

Acesta elimină punctele nevralgice ale amenințărilor necunoscute, bazate pe fișiere, combinând verificări de reputație, analize dinamice bazate pe emulare și informații comportamentale, astfel încât să puteți vedea încărcăturile din memorie, încărcătoarele ascunse și kiturile de phishing pe care semnăturile și instrumentele de terminal nu le detectează.

Se conectează la ingest (ICAP, e-mail, MFT, web), îmbogățește SIEM/SOAR (MISP/STIX, Splunk SOAR, Cortex XSOAR) și furnizează IOC-uri de înaltă fidelitate și comportamente mapate MITRE pentru a îmbunătăți detectarea în toate instrumentele dvs.

Nu. Reputația „filtrului excelent” elimină instantaneu majoritatea zgomotelor; fișierele suspecte sunt detonate într-un sandbox de emulare care este de 10 ori mai rapid și de 100 de ori mai eficient din punct de vedere al resurselor decât sandbox-urile VM tradiționale, menținând fluxul de fișiere rapid și captând în același timp 0,1% din amenințările zero-day care contează.

Da. Implementați soluții cloud, hibride sau complet locale/izolate (compatibile cu RHEL/Rocky Linux), cu mod offline și listă albă de certificate, acces bazat pe roluri, jurnale de audit și controale de păstrare a datelor pentru medii de tip NIS2/IEC 62443/NIST.

Volum redus de incidente/MTTR (mai puține rezultate fals pozitive, context mai bogat), detectarea mai rapidă a amenințărilor OSINT silențioase și reducerea măsurabilă a riscurilor pentru fluxurile de lucru cu fișiere (e-mail, MFT, portaluri). Majoritatea clienților încep cu un POC limitat la traficul real, apoi îl extind.