Cercetătorii în domeniul securității au demonstrat încă o dată de ce Microsoft recunoaște că "macro-urile neașteptate pot reprezenta un risc semnificativ pentru securitate". Într-o postare recentă pe blog, cercetătorii în domeniul securității explică modul în care atacatorii folosesc macro-urile pentru a descărca și executa ZLoader, un troian bancar malițios, fără ca în fișierul inițial să fie prezent vreun cod malițios.

Anatomia atacului începe cu un document Microsoft Word inofensiv, care utilizează macro-uri pentru a descărca un document Microsoft Excel. Ulterior, acesta creează o nouă macro în fișierul XLS și actualizează o politică de registru pentru a dezactiva avertizarea de macro Excel. În consecință, fișierul Excel își poate executa macroul malițios pentru a descărca ZLoader fără niciun avertisment.

La fel ca multe alte atacuri, documentul Microsoft Word inițial este livrat sub forma unui e-mail de phishing. Cu toate acestea, acest lanț de atac este nou, deoarece este puțin probabil ca macroul inițial să fie detectat de un antivirus sau de un motor anti-malware. Desigur, multe organizații dezactivează macrourile ca politică implicită, dar acest document Microsoft Word inițial este formatat într-un mod care îndeamnă utilizatorii să "Enable Editing" și "Enable Content".

Această combinație de inginerie socială și exploatare tehnică este ceea ce face ca acest tip de atac să fie atât de eficient.

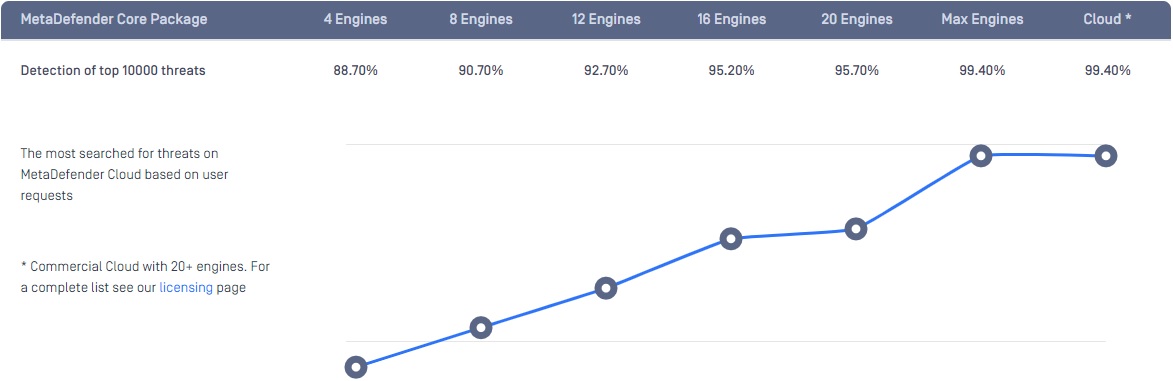

Chiar și într-o zi bună, motoarele antivirus și anti-malware se străduiesc să țină pasul cu volumul de noi amenințări și sunt extrem de vulnerabile la amenințările de tip zero-day. OPSWAT arată că este nevoie de peste 30 de motoare antivirus și anti-malware pentru a atinge rate de detecție mai mari de 99%, astfel că soluțiile de scanare multiplă pot reduce semnificativ timpul de așteptare pentru malware latent. Chiar și sandboxurile tradiționale pot fi eludate pe măsură ce programele malware devin din ce în ce mai sofisticate. Amenințările noi, cum ar fi acest macro ZLoader, sunt deosebit de eficiente în evitarea detectării.

Trust No File

Modelul de securitate de încredere zero a devenit o metodă din ce în ce mai populară de securizare a utilizatorilor și a dispozitivelor, cu înțelepciunea sa de a nu avea încredere în nimeni, însă aceeași înțelepciune este rareori extinsă la securitatea fișierelor. Ar trebui să fie evident până acum, pe măsură ce motoarele antivirus și anti-malware continuă să se lupte cu ratele de detectare, că organizațiile ar trebui, de asemenea, să "nu aibă încredere în niciun fișier".

Dacă o organizație presupune că toate fișierele sunt rău intenționate, atunci poate inspecta și apoi își poate igieniza datele cu ajutorul tehnologiei CDR (Content Disarm and Reconstruction).

În primul rând, CDR descompune toate fișierele în componente discrete, în care toate elementele sunt identificate. În mod obișnuit, macrourile cu risc ridicat sunt eliminate, eliminând astfel orice conținut potențial rău intenționat. Apoi, CDR reconstruiește rapid și în siguranță fișierul din componentele curățate, păstrând metadatele și caracteristicile acestuia. În plus, clienții au posibilitatea de a permite listarea macrourilor specifice pe care doresc să le păstreze. Fișierele reconstruite, cu integritatea intactă a structurii lor, sunt livrate utilizatorilor finali fără pierderea capacității de utilizare. .

Deep CDR dezinfectează și reconstruiește peste 100 de tipuri comune de fișiere și verifică peste 4.500 de tipuri de fișiere. În medie, Deep CDR este de 30 de ori mai rapid decât majoritatea tehnologiilor de analiză dinamică și poate bloca programele malware concepute pentru a eluda mediile sandbox tradiționale. Deep CDR se integrează și cu OPSWAT Multiscanning, prevenirea proactivă a pierderii de date (DLP) și file-based vulnerability assessment tehnologii.

Nu contează dacă organizațiile scanează fișierele malițioase atunci când atacatorii pot evita detectarea cu ajutorul macro-urilor. Nu contează dacă Microsoft avertizează utilizatorii cu privire la riscul de securitate al macrourilor, atunci când atacatorii pot dezactiva aceste avertismente. Nu contează dacă organizațiile dezactivează macrourile, atunci când atacatorii pot folosi ingineria socială experimentată pentru a convinge utilizatorii să reactiveze macrourile.

Ceea ce contează cu adevărat este adoptarea mentalității "nu aveți încredere în niciun dosar" și existența unor politici și controale care să pună în aplicare această filozofie.

OPSWAT vă poate ajuta. Contactați astăzi unul dintre experții noștri în securitate cibernetică pentru a afla mai multe despre cum să igienizați datele cu Deep CDR.