Rezumat

În iulie 2021, a avut loc o intruziune cibernetică sofisticată care a utilizat un link către serviciul Feed Proxy al Google pentru a descărca un fișier Microsoft Word dăunător pe dispozitivul victimelor. Odată ce macro-urile au fost activate în mod nevinovat de către utilizatori, a fost executată o bibliotecă DLL (dynamic-link library) cu sarcină utilă Hancitor și a apelat instrumentul omniprezent Cobalt Strike, care a lansat mai multe sarcini utile după profilarea unei rețele compromise. În decurs de o oră, atacatorul poate obține privilegii de administrator de domeniu și controlul complet asupra domeniului. În acest blog, descriem modul în caresoluția OPSWAT Multiscanning - Metascan și Deep CDR (Content Disarm and Reconstruction) a găsit amenințarea potențială și a prevenit acest atac avansat.

Atacul

La fel ca în cazul multor atacuri cibernetice din zilele noastre, intruziunea a început cu un e-mail de spear-phishing adresat unuia sau mai multor utilizatori din rețeaua țintă. Suntem familiarizați cu tacticile de atac care utilizează macro-uri ascunse în fișiere pentru a descărca încărcături utile malițioase. Acest atac este și mai evaziv și mai sofisticat, deoarece macroul încorporat nu descarcă direct încărcăturile utile, ci extrage și execută un shellcode (obiect OLE) în interiorul documentului pentru a descărca încărcăturile utile dăunătoare.

Utilizatorilor le-a fost trimis un document Microsoft Word cu macro-uri malițioase capabile să instaleze copii încorporate ale programului de descărcare a troianului Hancitor[1]. Atunci când utilizatorii au deschis și au activat macrourile ascunse în fișier, acesta a scris și a executat un fișier DLL din dosarul appdata al victimelor. Apoi, DLL-ul Hancitor a descărcat și a livrat diverse încărcături utile care conțineau Cobalt Strike[2] și Ficker Stealer[3].

Cum vă poate ajuta OPSWAT să preveniți acest atac avansat

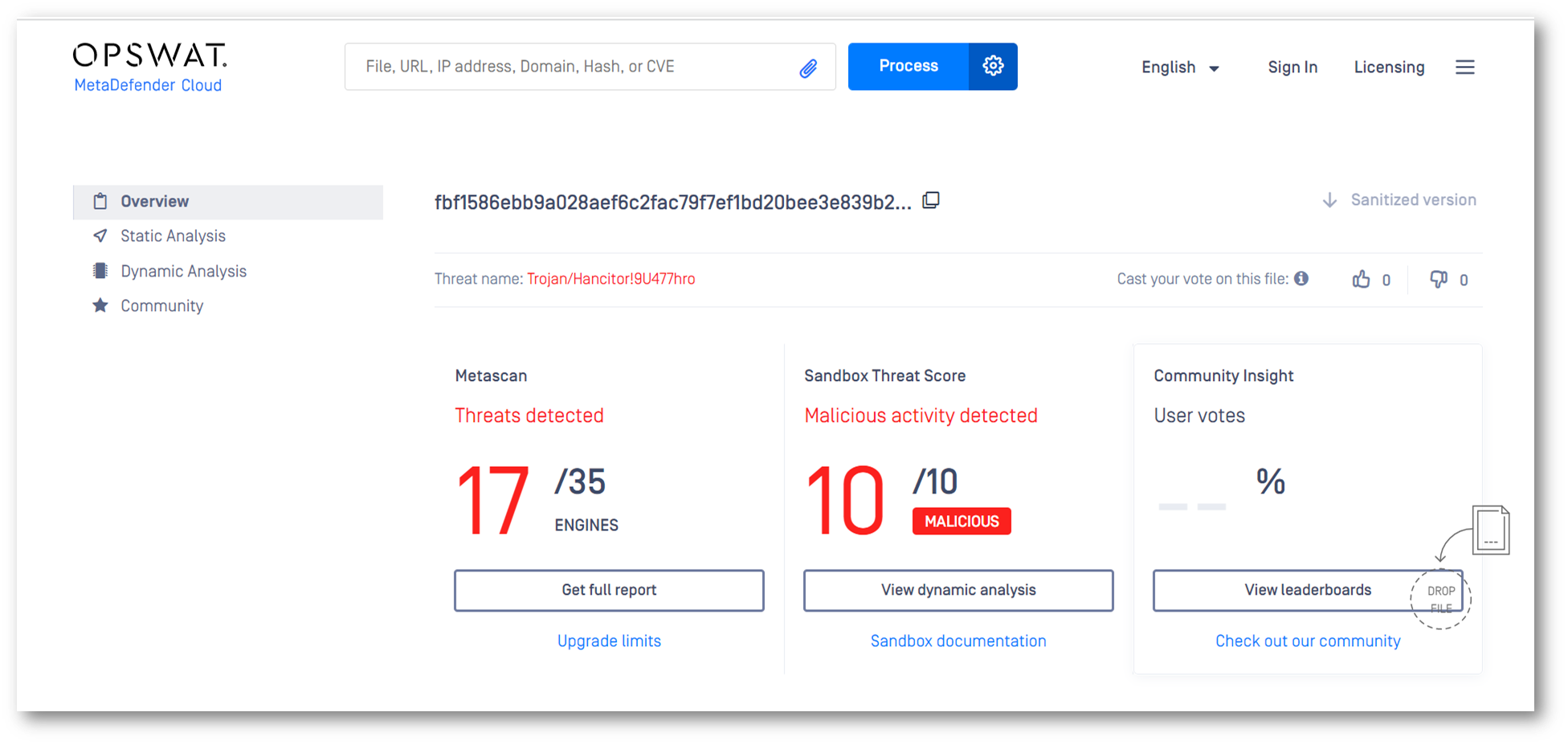

Scanarea fișierului MS Word malițios cu OPSWAT MetaDefender , numai 17/35 de motoare antivirus au detectat amenințarea. Aceasta este o dovadă clară că scanarea cu un singur motor sau cu câteva motoare AV nu este suficientă pentru a vă proteja organizația și utilizatorii. Programele malware avansate cu tactici evazive pot ocoli apărarea tradițională. Un singur motor antivirus poate detecta 40%-80% din programele malware. OPSWAT Metascan vă permite să scanați rapid fișierele cu peste 30 de motoare anti-malware la fața locului și în cloud pentru a obține rate de detecție mai mari de 99%.

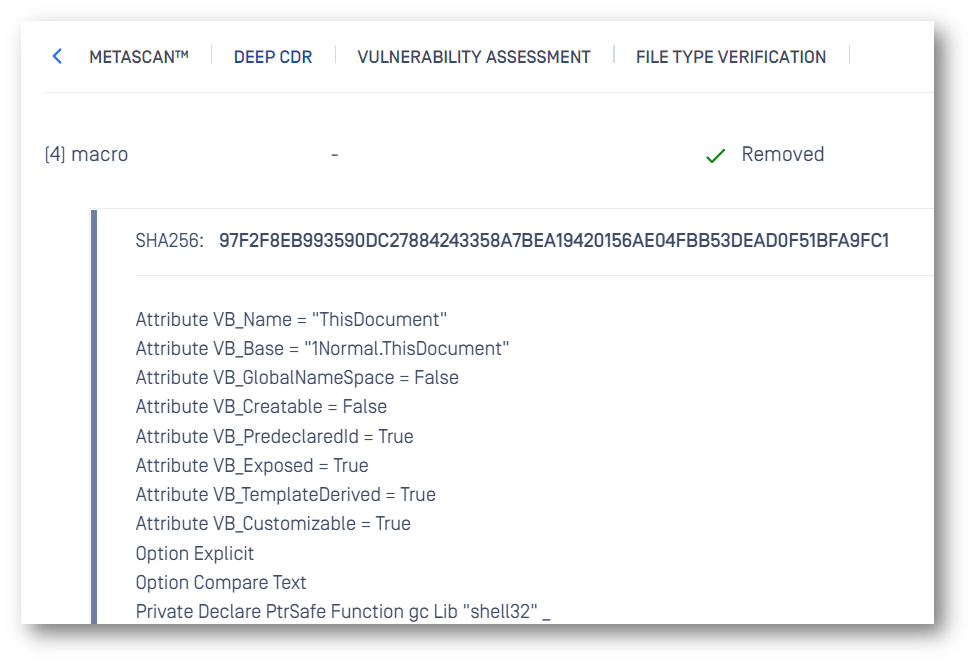

Cu toate acestea, cea mai bună abordare pentru a vă asigura că organizația și utilizatorii dvs. sunt protejați de atacurile sofisticate și de cele de tip zero-day este să igienizați toate fișierele cu Deep CDR. Fișierele sunt evaluate și verificate pe măsură ce intră în sistemul de dezinfectare pentru a asigura tipul și coerența fișierului. Apoi, toate elementele fișierului sunt separate în componente discrete, iar elementele potențial dăunătoare sunt eliminate sau dezinfectate. Prin furnizarea unui raport detaliat de igienizare, Deep CDR permite, de asemenea, administratorilor să analizeze comportamentul programelor malware fără niciun instrument de analiză suplimentar. În cele ce urmează, vom demonstra modul în care Deep CDR a eliminat toate amenințările potențiale din fișier și a furnizat utilizatorilor un fișier sigur de consumat.

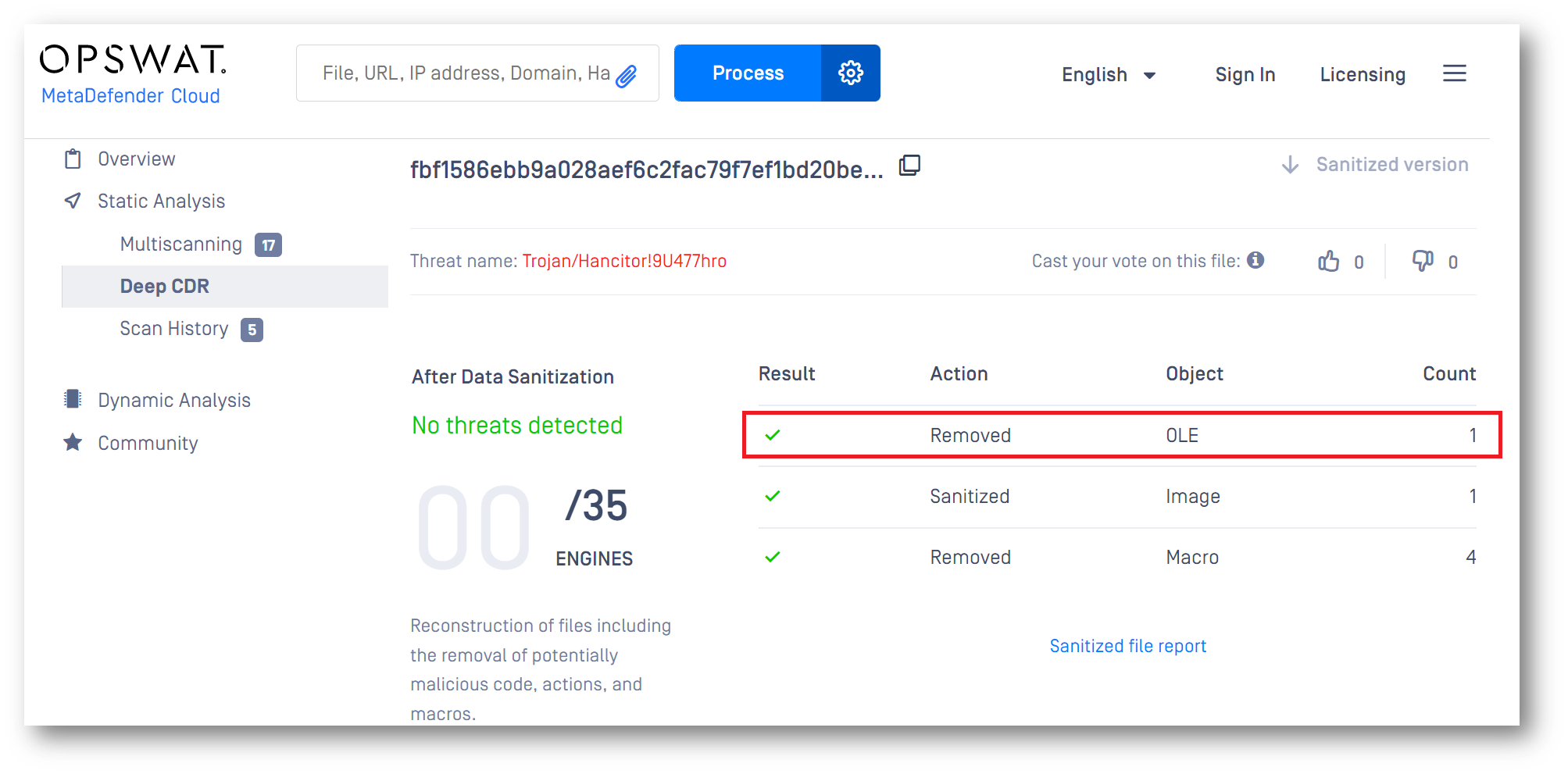

Procesând documentul Word răuvoitor cu Deep CDR, am găsit mai multe componente active, inclusiv un obiect OLE și patru macro-uri. Am deobișnuit codul și am văzut că a încercat să ruleze (C:\Windows\System32\rundll32.exe C:\users\admin\appdata\roaming\microsoft\templates\ier.dll,HEEPUBQQNOG).

După cum se arată în rezultatul curățării, tot conținutul activ din document a fost eliminat din fișier. Unul dintre obiectele încorporate (obiectul OLE) urma să instaleze troianul Hancitor (fișierul ier.dll) pe calculatorul utilizatorilor (odată ce aceștia îl activau involuntar) dacă nu era neutralizat înainte de a ajunge la ei.

Pentru a-și proteja rețeaua, este vital pentru orice organizație să se asigure că toate fișierele/ e-mailurile trimise angajaților interni sunt în siguranță, asigurând în același timp posibilitatea de utilizare a fișierelor. Livrăm fișiere sigure cu o utilizabilitate maximă în câteva milisecunde, astfel încât fluxul de lucru să nu fie întrerupt.

Prin asanarea fiecărui fișier și eliminarea oricăror potențiale amenințări încorporate, Deep CDR "dezarmează" în mod eficient toate amenințările bazate pe fișiere, inclusiv - amenințări cunoscute și necunoscute; amenințări complexe și sandbox aware; și amenințări care sunt echipate cu tehnologii de evitare a malware-ului, cum ar fi malware-ul complet nedetectabil, detectarea VMware, ofuscare și multe altele.

Aflați mai multe despre Deep CDR sau discutați cu un expert tehnic OPSWAT pentru a descoperi cea mai bună soluție de securitate pentru a preveni malware-ul de tip zero-day și malware-ul evaziv avansat.

1. Hancitor este un program de descărcare de programe malware care deschide "uși ascunse" pentru ca alți viruși să se infiltreze.

2. Cobalt Strike este un instrument de acces de la distanță care a fost cooptat de infractorii cibernetici pentru a livra programe malware de urmărire.

3. FickerStealer este un program malware de furt de informații conceput pentru a extrage informații sensibile.