Frecvența și gradul de sofisticare din ce în ce mai ridicat al atacurilor cibernetice asupra rețelelor ICSIndustrial Control Systems) și OT (Operational Technology) reprezintă preocupări semnificative pentru industriile din întreaga lume. Aceste atacuri au demonstrat vulnerabilitățile inerente infrastructurii critice, ducând la perturbări operaționale grave și pierderi financiare. Acest articol evidențiază unele dintre cele mai importante incidente cibernetice ICS/OT, examinând vectorii de atac și descoperind corelații care pot contribui la îmbunătățirea practicilor de securitate cibernetică.

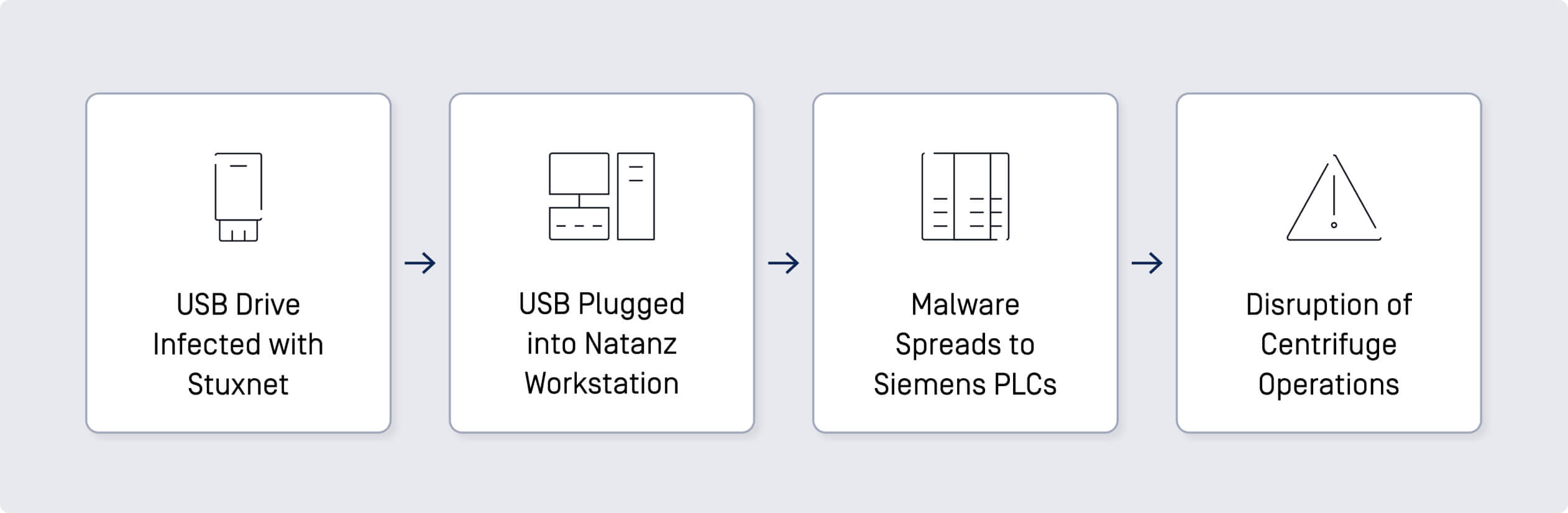

Atacul Stuxnet

Descoperit în 2010, Stuxnet este unul dintre cele mai cunoscute și sofisticate atacuri cibernetice care vizează ICS. Acesta a vizat în special instalația nucleară iraniană Natanz, utilizând vulnerabilități de tip zero-day și răspândindu-se prin intermediul unităților USB infectate.

- Dispozitive malițioase USB : Programul malware a fost introdus în instalație prin intermediul unităților USB infectate. Odată intrat, acesta s-a răspândit la software-ul Siemens Step7, care este utilizat pentru programarea sistemelor de control industrial.

- Propagare: Stuxnet a exploatat mai multe vulnerabilități zero-day și a utilizat un rootkit pentru a-și ascunde prezența pe sistemele infectate. Acesta a vizat PLC-urile Siemens (Programmable Logic Controllers) pentru a modifica viteza centrifugelor, provocând funcționarea defectuoasă a acestora și degradarea lor fizică.

Atacul a dus la perturbarea semnificativă a capacităților de îmbogățire nucleară ale Iranului, întârziindu-i programul prin deteriorarea a aproximativ 1 000 de centrifuge. Acest incident a evidențiat riscurile asociate mediilor fizice în medii securizate.

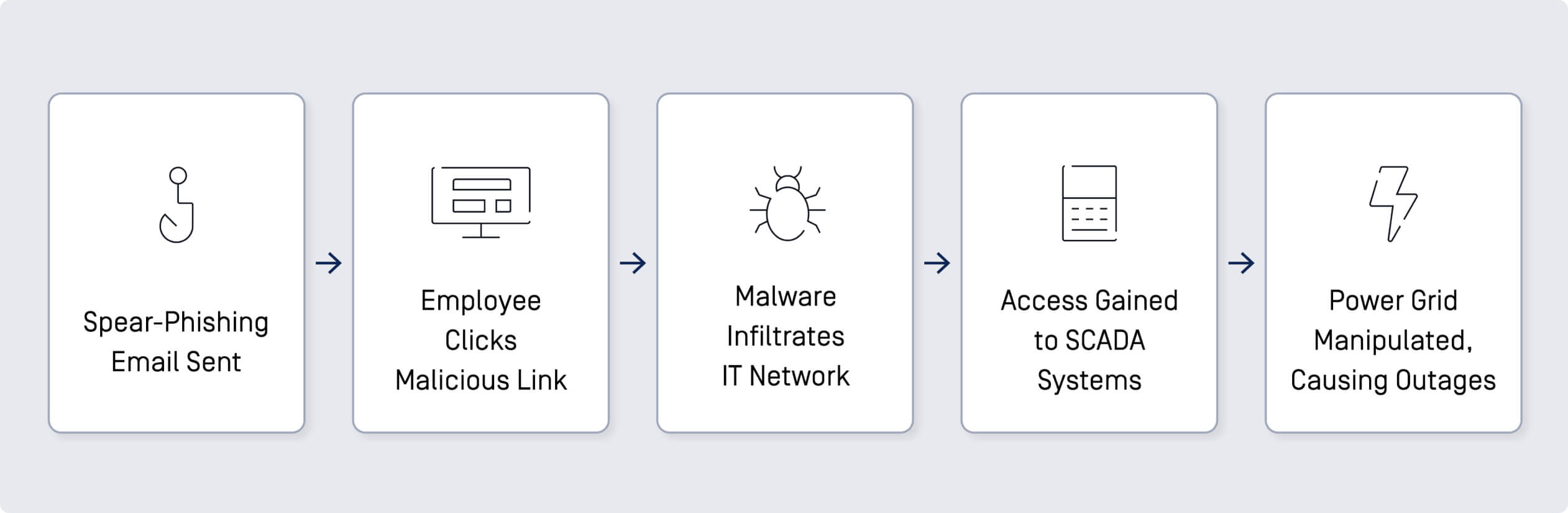

Atac asupra rețelei electrice din Ucraina

Atacurile asupra rețelei electrice din Ucraina din decembrie 2015 și decembrie 2016 sunt exemple notabile de atacuri cibernetico-fizice. Aceste incidente au implicat grupuri de amenințări persistente avansate (APT) care au utilizat metode sofisticate pentru a întrerupe alimentarea cu energie electrică.

- E-mailuri de tip Spear-Phishing: Atacatorii au trimis e-mailuri de spear-phishing angajaților companiilor energetice ucrainene. Aceste e-mailuri conțineau atașamente malițioase care, atunci când erau deschise, instalau malware-ul BlackEnergy pe sistemele țintă.

- IT Compromiterea rețelei: Odată pătrunși în rețeaua IT , atacatorii au folosit acreditări furate pentru a obține acces la sistemele SCADA (Supervisory Control and Data Acquisition), care controlează rețeaua electrică.

- Interferențe manuale: Atacatorii au acționat manual întrerupătoarele, provocând pene de curent în mai multe regiuni.

Atacurile au provocat pene de curent, afectând sute de mii de persoane, demonstrând impactul devastator al atacurilor cibernetice asupra infrastructurii critice.

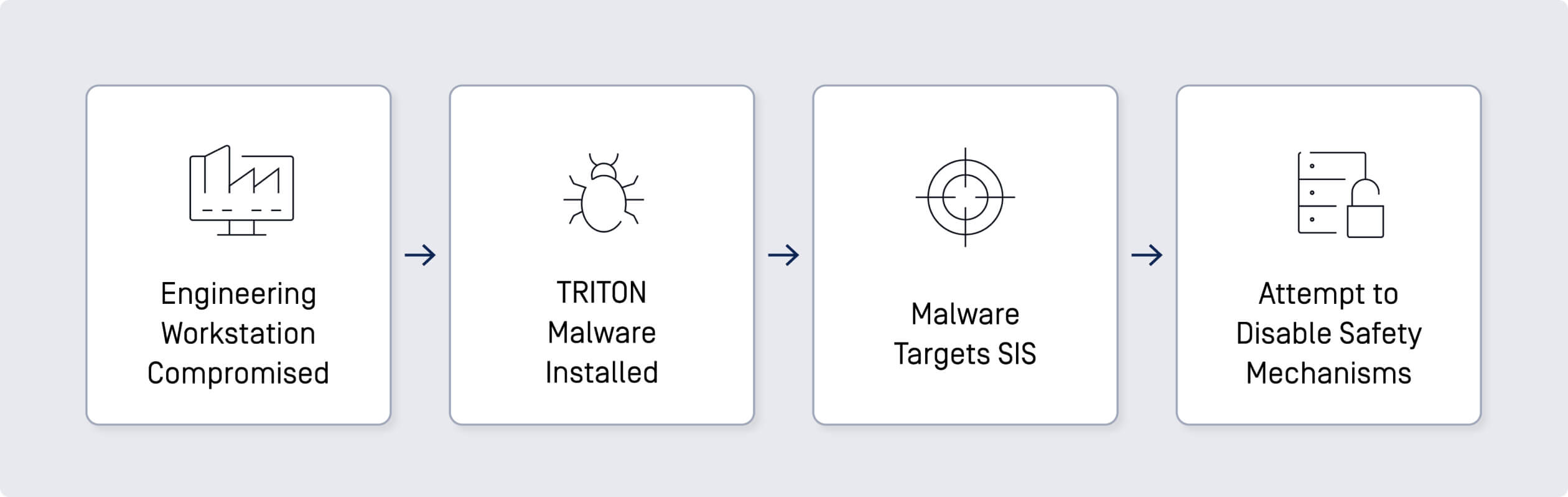

Atacul TRITON

Malware-ul TRITON, cunoscut și sub numele de TRISIS, a vizat sistemele SIS (safety instrumented systems) ale unei uzine petrochimice din Arabia Saudită în 2017. Acest malware a fost conceput pentru a manipula controlerele SIS, care sunt esențiale pentru funcționarea în siguranță a proceselor industriale.

- Stație de lucru de inginerie compromisă: Atacatorii au obținut acces la o stație de lucru de inginerie conectată la SIS folosind un VPN.

- Instalarea malware-ului: Malware-ul a fost instalat pe controlerele Triconex SIS, încercând să le reprogrameze pentru a opri centrala sau a provoca daune fizice.

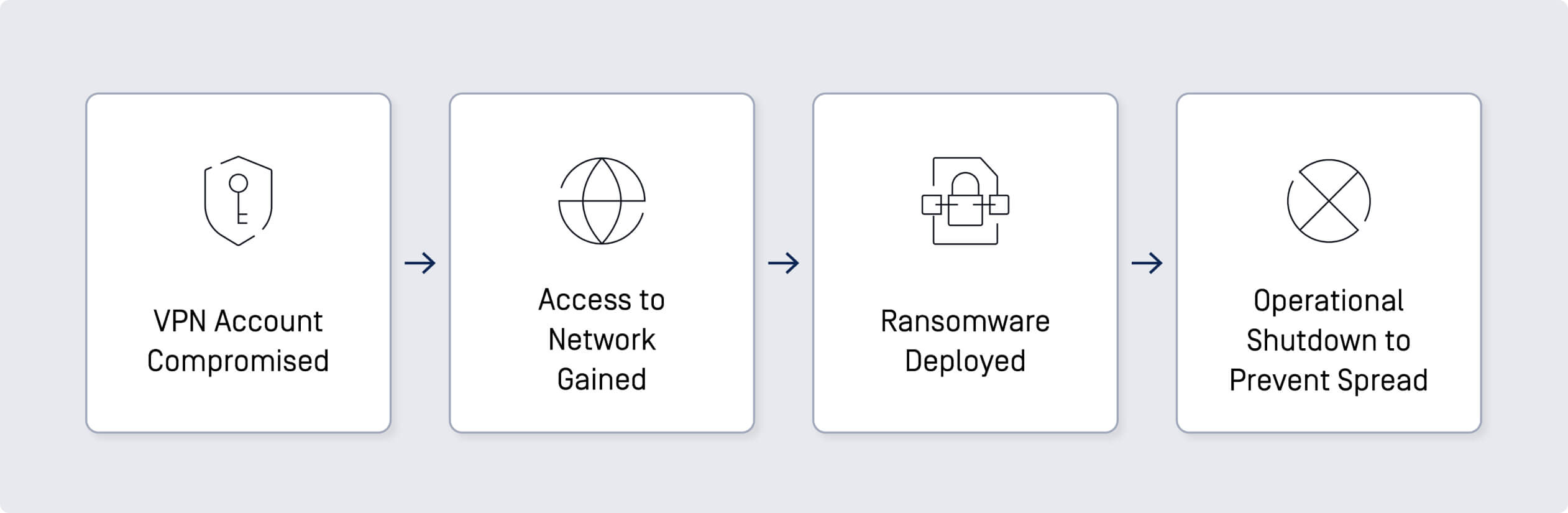

Atac Ransomware la Colonial Pipeline

În mai 2021, Colonial Pipeline, o conductă importantă de combustibil din Statele Unite, a fost afectată de un atac ransomware atribuit grupului ransomware DarkSide. Acest atac a întrerupt aprovizionarea cu combustibil în estul Statelor Unite.

- Cont VPN compromis: Atacatorii au accesat rețeaua prin intermediul unui cont VPN compromis care nu mai era utilizat, dar era încă activ.

- Implementarea ransomware-ului: Odată intrat, ransomware-ul a criptat datele din rețea, perturbând operațiunile conductei.

Atacul a dus la închiderea temporară a conductei, provocând o penurie generalizată de combustibil și evidențiind vulnerabilitățile infrastructurii critice.

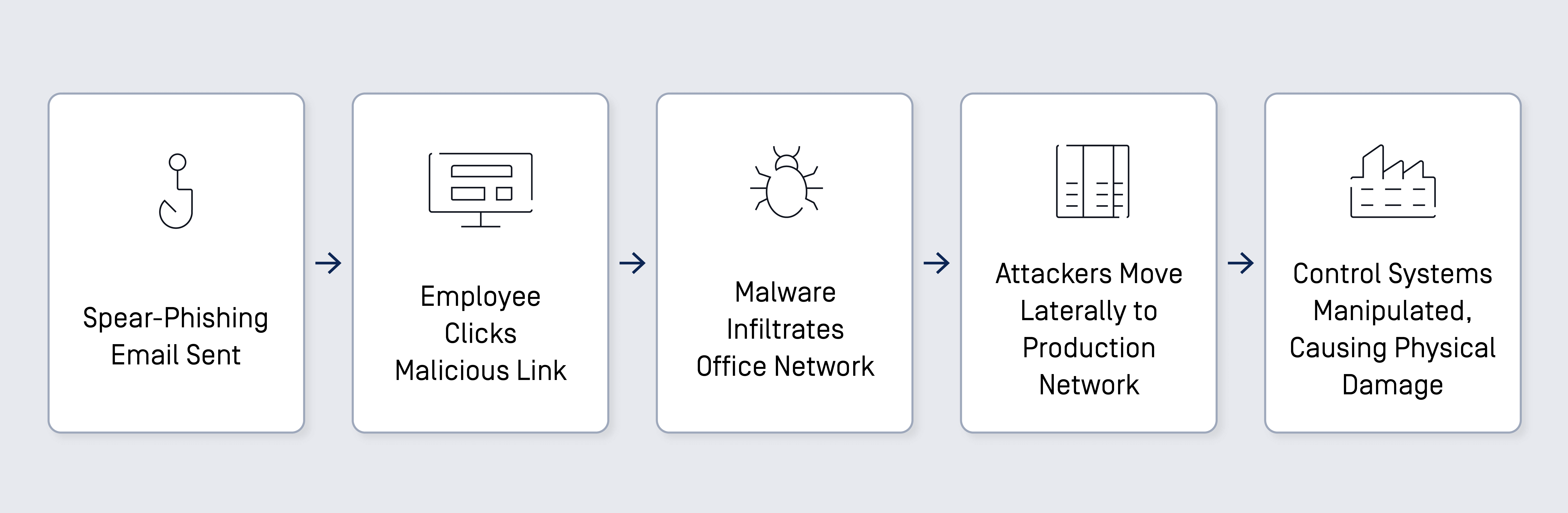

Atac asupra unei oțelării germane

În 2014, o oțelărie germană a suferit daune semnificative din cauza unui atac cibernetic care i-a perturbat sistemele de control. Atacatorii au folosit e-mailuri de tip spear-phishing pentru a obține acces la rețeaua de birouri a uzinei și apoi s-au infiltrat în rețeaua de producție.

- E-mailuri de tip Spear-Phishing: Atacatorii au trimis mesaje de tip spear-phishing angajaților, care au dus la instalarea de malware în rețeaua biroului.

- IT Compromiterea rețelei: Atacatorii s-au deplasat lateral de la rețeaua de birouri la rețeaua de producție.

- Manipularea sistemelor de control: Odată pătrunși în rețeaua de producție, atacatorii au obținut acces la sistemele de control, provocând daune masive unui furnal.

Atacul a provocat daune fizice semnificative oțelăriei, evidențiind potențialul devastator al atacurilor cibernetice asupra sistemelor de control industrial și nevoia critică de măsuri robuste de securitate cibernetică.

Prezentare generală a vectorului de atac:

Principalele concluzii și implicații pentru securitatea cibernetică Industrial

Vectorii de atac comuni în cadrul acestor incidente notabile implică adesea erori umane, cum ar fi căderea în capcana e-mailurilor de phishing sau lăsarea nesecurizată a instrumentelor de acces la distanță. Suporturile fizice, cum ar fi unitățile USB infectate și conturile VPN compromise, joacă, de asemenea, un rol semnificativ în aceste încălcări. Aceste puncte de intrare evidențiază importanța critică a implementării unei platforme de securitate cibernetică cuprinzătoare care să protejeze împotriva unei game largi de amenințări. În plus, rolul factorilor umani în aceste atacuri subliniază necesitatea educației și formării continue a angajaților pentru a recunoaște și a răspunde eficient la potențialele amenințări cibernetice. Prin combinarea soluțiilor tehnologice avansate cu programe solide de dezvoltare a forței de muncă, organizațiile își pot spori reziliența față de peisajul în continuă evoluție al amenințărilor cibernetice care vizează mediile ICS/OT.

Irfan Shakeel este un lider de opinie, antreprenor și formator în domeniul securității cibernetice. În prezent, lucrează ca vicepreședinte al serviciilor de formare și certificare la OPSWAT. Irfan a permis unei comunități de peste 150.000 de studenți să intre în domeniul securității cibernetice, iar anterior a fondat o platformă de formare de pionierat numită eHacking.